01005 MIT-Glossar

|

Das Lesen der Fachbeiträge zur Digitalisierung im Healthcare-Bereich erfordert ein gewisses Maß an technischem Verständnis und ist von zahlreichen Fachbegriffen und Abkürzungen geprägt.

Mit unserem neuen Glossar beginnen wir, Ihnen mit jedem Update neue Begriffe kurz und prägnant zu beschreiben. So werden in loser Folge technische Zusammenhänge und Definitionen aus der digitalen Gesundheitswelt vorgestellt und Ihnen damit ein Überblick über die Fülle der Digitalisierungsbegriffe geboten. von: |

Augmented Reality

Als Augmented Reality, kurz AR, wird die Darstellung und die Wahrnehmung von computergenerierten Objekten in der realen Welt, als eine Art erweiterte digitale Umgebung verstanden. Sichtbar werden die virtuellen Objekte mittels eines Smartphones, einer Datenbrille oder durch das Einblenden von AR-Objekten in ein Video- oder Kamerabild zum Beispiel auf dem Head-up-Display eines digitalen Operationsmikroskops. AR wird in der Medizintechnik häufig in den folgenden Bereichen eingesetzt:

| • | Design und Softwareentwicklung: Entwicklung von Prototypen virtueller Objekte in medizinischen Softwareapplikationen, die medizinische Anwender aus jedem Blickwinkel betrachten können. Dank Augmented Reality, digitalen Zwillingen und IoMT können Softwareentwickler Produkte „zum Leben erwecken”, testen und wirklichkeitsnah im Kontext der Softwareanwendung und einer realistischen Anwendungsumgebung anpassen. |

| • | Wartung, Betriebskontrolle und Sicherheit: Mit AR können Kundendienstmitarbeiter sofort Informationen über jedes Medizingerät erhalten, zum Beispiel bei der Live-Instandsetzung. Sie können auf das neueste digitale Benutzerhandbuch/Servicehandbuch zugreifen oder sich mit einem Kundendienstexperten der unterschiedlichen Eskalationsstufen auf der ganzen Welt in Verbindung setzen. Gemeinsam können so technische Probleme beurteilt und im Team behoben werden. AR ist eine Unterstützung für den technischen Support vernetzter Medizinprodukte. |

| • | Schulung von medizinischen Anwendern: Augmented Reality ermöglicht es medizinischen Anwendern, sich „on demand” an jedem Medizinprodukt digital ausbilden zu lassen und so ihre unmittelbare Umgebung in eine fortlaufende Lernplattform zu verwandeln. Die AR-Schulung muss vom Medizinproduktehersteller unterstützt werden. AR kann auch Umgebungen und Szenarien (z. B. endoskopische intraoperative Schulungsumgebung an einem Übungstorso) bieten, die es den Anwendern ermöglichen, ihre medizinfachlichen Fähigkeiten zu verbessern und gleichzeitig den sicheren Umgang mit dem Medizinprodukt zu erhöhen. |

| • | Qualitätskontrolle: Die Integration von AR in die Qualitätskontrolle und -sicherung kann dazu beitragen, medizinische Fehler zu vermeiden. AR kann zum Beispiel als Video-CIRS-Prozess im QM des Krankenhauses mit eingesetzt werden. Im Rahmen der Umsetzung von Firstline Service durch klinikeigene Medizintechniker oder IT-Fachleute ist es möglich, den Instandsetzungsprozess QM-überwacht mit AR zu unterstützen. |

Anwendungsbeispiel AR im OP, navigierte OP-Unterstützung

Eine der bedeutenden Technologien in der Neurochirurgie ist AR. Sie zeigt den Fachärzten virtuell, was unter der OP-Oberfläche liegt. Die Mikroskopnavigation überlagert die tatsächliche Patientenanatomie mit dem geplanten chirurgischen Zielvolumen und umliegenden Gewebestrukturen als semitransparente Objekte. Durch diese Visualisierungen erhalten die Operateure während des gesamten Eingriffs anatomische Informationen und eine dazugehörige räumliche Orientierung. Dabei erhalten die Mediziner während der laufenden OP wichtige Kontextinformationen, ohne vom Eingriff abgelenkt zu werden. Vorteile sind zum Beispiel:

| • | Gleichbleibende hohe Qualität der Navigationsgenauigkeit und Korrektur der initialen Patientenregistrierung basierend auf anatomischen Landmarken |

| • | Ergonomische und präzise Ausrichtung auf navigierte Instrumente und anatomische Landmarken werden unterstützt. |

| • | Nahtlose Integration mit den gängigen Chirurgiemikroskopen |

| • | Geringerer Integrationsaufwand durch automatische Erkennung angeschlossener Mikroskope. |

Der Einsatz von AR bei neurochirurgischem OP-Einsatz zielt darauf ab, die Fähigkeit von Mikroskop basierten Eingriffen zum Beispiel bei Kopftumor-OPs zu verbessern. Augmented Reality umfasst die Zusammenführung von Daten aus realen Umgebungen und virtuellen Informationen und umgekehrt. Innerhalb der chirurgischen Anwendung blendet AR virtuelle Informationen wie Bilddaten und zusätzliche Informationen in die Sicht des Chirurgen auf den Patienten z. B. über ein in ein Mikroskop integriertes Head-up-Display ein. AR ergänzt und integriert damit die Idee der standardmäßigen chirurgischen Navigation, die sich ausschließlich auf Virtual Reality stützt, und liefert ein in Echtzeit aktualisiertes virtuelles 3D-Modell mit anatomisch relevanten Informationen, die über das Operationsfeld gelegt werden. Die Abbildung zeigt, wie AR in der neurochirurgischen Navigationsunterstützung zum Einsatz kommt.

Benannte Stellen

Benannte Stellen sind – laut BfArM – staatlich autorisierte Stellen, die Prüfungen und Bewertungen im Rahmen der vom Medizinproduktehersteller durchzuführenden Konformitätsbewertung durchführen und deren Korrektheit nach einheitlichen Bewertungsmaßstäben bescheinigen.

In Deutschland sind die Zentralstelle der Länder für Gesundheitsschutz bei Arzneimitteln und Medizinprodukten (ZLG) sowie die Benennende Behörde der Benannten Stellen für die Überwachung und Benennung dieser Stellen verantwortlich. Hier sind einige wichtige Informationen:

Benannte Stellen in Deutschland

| • | Die ZLG veröffentlicht die gemäß den EU-Verordnungen (MDR und IVDR) deutschen Benannten Stellen auf ihrer Internetseite. |

| • | Hersteller können sich an eine Benannte Stelle ihrer Wahl wenden, die für das entsprechende Verfahren und die betreffende Produktkategorie benannt ist. |

Benennende Behörde der Benannten Stellen

| • | Die Aufgaben der Benennenden Behörde sind die Benennung und Überwachung der Zertifizierungsstellen (Benannte Stellen) in Deutschland nach § 17a MPDG. |

| • | Die ZLG ist zuständig im Bereich der aktiven, nichtaktiven Medizinprodukte und In-vitro-Diagnostika. |

Kooperationsplattform

Die Benannten Stellen sind wichtige Akteure bei der Sicherstellung der Cybersicherheit in Deutschland und tragen dazu bei, die IT-Infrastruktur zu schützen.

Big Data in der Medizin

Der Begriff Big Data kommt aus dem englischen und bedeutet sinngemäß „Massendaten”. Der Begriff impliziert, dass es dabei um die Verarbeitung großer Datenmengen geht. Zunächst steht die Frage im Raum, um welche Menge von Daten es sich handelt. Die Menge der Daten ist formell nicht festgelegt; es gibt keinen Schwellenwert. Im Bereich des Gesundheitswesens und der Verarbeitung von medizinischen Daten geht man davon aus, dass es sich bei der Datenmenge um Massendaten handelt, die im Tera- und Petabereich liegen. Ein Anwendungsbeispiel für solche Datenmengen, sind Daten aus der medizinischen Forschung, aus der Bildbefundung in der Pathologie oder der Sequenzierung von Labordaten.

Durch die Einführung von künstlicher Intelligenz und das Fortschreiten der technologischen Entwicklung in der Medizintechnik steigt die Menge der Daten ständig weiter an. Für die Verarbeitung von Big Data zum Zweck der Datenanalyse im Bereich der Medizin reichen herkömmliche technologische Umgebungen, wie sie zum Beispiel in lokalen Rechenzentren eines Klinikums oder eines Krankenhauses zur Anwendung kommen, nicht mehr aus. Es hat sich gezeigt, dass zum gegenwärtigen Zeitpunkt die medizinischen Daten, die als Big Data bezeichnet werden, zu komplex und zu wenig strukturiert sind. Diese Daten passen nicht einfach auf eine Festplatte oder ein herkömmliches Daten-Storage.

Ein weiterer Aspekt ist, dass sich großen Datenmengen im Sinne von Big Data aufgrund ihrer Datenstruktur nicht ohne weiteres verarbeiten oder analysieren lassen. Bei der Auswertung kommen technische IT-Verfahren zum Einsatz, die in der Lage sind, die großen Datenmengen auf mehrere digitale Verarbeitungssysteme (Hochleistungsrechenzentren) zu verteilen und über einen Überwachungsprozess parallel zu verarbeiten. Diese speziell für die Bearbeitung von Daten aus der Medizin angepassten Big-Data-Rechenzentren können unstrukturierte, aber auch strukturierte Daten gleichzeitig mit spezieller Software verarbeiten, wenn diese verschiedene Datenformate haben. Dazu sind diese Systeme in der Art konzipiert, dass Echtzeitabfragen, schnelle Import- und Export-Vorgänge nebenher durchgeführt werden können.

Medizinische Big Data haben folgende gemeinsame Eigenschaften:

| • | Großes Datenvolumen (engl.: Volume) |

| • | Verschiedene Datenformate wie Textdaten, Bilddaten, Videodaten (engl.: Variety) |

| • | Schnelles Generieren der Daten, Verarbeitung der Daten in Echtzeit (engl.: Velocity) |

| • | Notwendige Richtigkeit und Qualität der Daten (engl.: Veracity) |

| • | Die Verarbeitung der Daten soll zu einem Mehrwert führen (engl.: Value). |

Als Anwendungsbeispiel des Einsatzes von Big Data in der medizinischen Forschung können beispielsweise Risikofaktoren für Krankheiten ermittelt oder zuverlässigere und genauere Diagnosen gestellt werden. Diese Art der Anwendung von Big Data können auch zur Vorhersage und Überwachung möglicher Epidemien verwendet werden. Durch neue Auswertealgorithmen von Big Data in Verbindung mit der Nutzung von KI wird sich in Zukunft die Medizin verändern. Damit einher geht ein Paradigmenwechsel von der bisherigen primären kurativen Medizin hin zur sogenannten prädikativen digitalisierten Medizin. Mit der umfangreichen Nutzung von Big Data im Kontext der Nutzung von Patientendaten ergeben sich auch ethische, wissenschaftstheoretische und gesellschaftliche Konsequenzen beim Umgang mit personenbezogenen Daten im Bereich des Gesundheitswesens.

Body Area Networks (BAN)

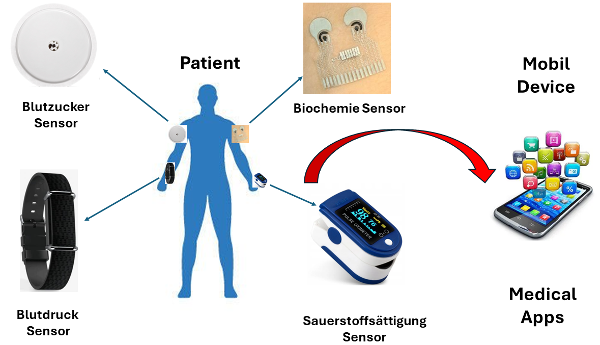

Ein BAN (Body Area Network) oder ein WBAN (Wireless Body Area Network) ist ein drahtloses Netzwerk des tragbaren Computergeräts. Diese Geräte können im menschlichen Körper platziert oder in einer bestimmten Position auf der Oberfläche des menschlichen Körpers montiert werden. Die wachsende Aufmerksamkeit für tragbare Technologien wie Brillen und Uhren hat zu einer stärkeren Konzentration auf drahtlose Netzwerke geführt.

Der Begriff BAN (Body Area Networks) wurde erfunden, um die drahtlose Netzwerktechnologie zu bezeichnen, die in Kombination mit Wearables verwendet wird. Der Hauptzweck dieser Netzwerke besteht darin, von tragbaren Geräten erzeugte Daten nach außen an ein WLAN oder das Internet zu übertragen. Teilweise können Wearables die Daten auch direkt untereinander austauschen.

Biomedizinische Sensoren werden zu einem System zusammengeschaltet, um ein Body Area Sensor Network (BASN) zu bilden. Der Begriff BASN wird verwendet, wenn es um Telemedizin oder m-Gesundheit geht, die mobile Kommunikation, Netzwerke und Computer umfasst. Ein BASN-Knoten fungiert als Schnittstelle und hilft bei der Verarbeitung und Übertragung von Daten in medizinischen Anwendungen. BASNs verwenden ein dreistufiges Architektursystem, das darauf ausgelegt ist, technische Spezifikationen für einen optimalen und effizienten Betrieb zu erfüllen. Dazu gehören die Sensoren, der Datenknotenpunkt und das medizinische Netzwerk, wobei jede Stufe einen eigenen Standort und eine eigene Funktion hat. Die Sensoren empfangen Signale vom Körper und leiten sie an den Datenknoten (normalerweise ein Mobiltelefon oder PDA) weiter, der sie zur sofortigen oder späteren Weitergabe an ein medizinisches Netzwerk speichert. Es gibt drei verschiedene Arten von Sensoren.

Mit physiologischen Sensoren werden Parameter wie der Blutdruck gemessen; Blutzuckerspiegel; Temperatur; Blutsauerstoffgehalt; und die Signale im Zusammenhang mit EKG, EEG und EMG. Mit biokinetischen Sensoren werden die Beschleunigung und die Winkeldrehrate gemessen, die aus Körperbewegungen resultieren.

Umgebungssensoren dienen der Messung von Umweltfaktoren wie Temperatur, Luftfeuchtigkeit, Licht und Schalldruckpegel. Das medizinische IT-Netzwerk ist die wichtigste Ebene, da es alle Informationen über den Gesundheitszustand des Patienten erhält, die dann von Medizinern beurteilt werden. Das MIT wird in der Regel von einem Krankenhaus, einer Klinik oder einem Telemedizinzentrum betrieben. Das Netzwerk muss alle persönlichen Daten schützen und mehrere Benutzer verwalten. Die Abbildung stellt vereinfacht ein BAN dar.

Eine fortschrittliche Weiterentwicklung des BAN wäre ein implantierter Sensor: Wenn z. B. ein bedrohlicher medizinischer Zustand erkannt wird, können Biofeedback-Systeme innerhalb eines BASN aktiviert werden. Diese Systeme können einen Behandlungsvorgang auslösen, wenn beim Benutzer ein medizinisch kritischer Zustand festgestellt wird. Wenn beispielsweise der Blutzuckerspiegel niedrig oder hoch ist, erkennt ein implantierter Sensor den Zuckerspiegel und löst drahtlos eine Insulinpumpe aus, um die zu injizierende Menge zu regulieren.

Die Herausforderungen bei der Entwicklung von BANs sind unter anderem

| • | der Energieverbrauch, |

| • | die Zuverlässigkeit, |

| • | die Sicherheit und |

| • | die Interoperabilität. |

Mithilfe von Bluetooth ist es durch die Energiespar-Technologie möglich, Geräte mit winzigen Knopfzellen-Batterien über Monate oder teilweise sogar Jahre zu betreiben. Im Hinblick auf die Sicherheit sind vier verschiedene Elemente im Einsatz:

| • | eine öffentliche Adresse, die für jeden Patienten spezifiziert ist, |

| • | zwei verborgene Schlüssel und |

| • | eine Zufallszahl, die bei jeder Transaktion zugewiesen wird. |

BANs und deren mobile Sensoren und Devices verwenden vorgegebene Kommunikationsstandards. Bei den etwas älteren Kommunikationsprotokollen IEEE 802.15.1 (Bluetooth) oder auch IEEE 802.15.3 (UWB) bzw. IEEE 802.15.4 (Zigbee) handelt es sich jedoch nicht um optimierte Lösungen, da sie die Einschränkungen und Sicherheitsanforderungen von BANs nicht vollständig erfüllen. Vor diesem Hintergrund wurde die IEEE 802.15.6 Task Group 6 (TG6) mit dem Ziel gegründet, einen Kommunikationsstandard zu entwickeln, der für Geräte und Prozesse im oder um den menschlichen Körper optimiert sind.

BANs sind ein dauerhaft aktives Forschungsgebiet, das verschiedene Disziplinen wie Elektrotechnik, Informatik, Medizin und Ethik umfasst. BANs können die Gesundheit und das Wohlbefinden der Nutzer verbessern, die Diagnose und Behandlung von Krankheiten unterstützen, die Lebensqualität von Patienten erhöhen oder neue Formen der Interaktion und des Ausdrucks ermöglichen.

Computational Storage

Computational Storage (Computerspeicher) ist eine IT-Architektur, in der Daten auf der Ebene des Speichergeräts verarbeitet werden, um die Datenmenge zu reduzieren (z. B. durch technische Datenkomprimierung), die zwischen der Speicherebene und der Rechenebene verschoben werden muss. Die fehlende Bewegung erleichtert die Datenanalyse in Echtzeit und verbessert die Leistung, indem Input-/Output-Vorgänge beim Speichern von Daten reduziert werden. Unter Datenanalyse in Echtzeit versteht man in diesem Kontext einen technischen Algorithmus für die Analyse der Speicherdaten. Die dazu benötigte Zeit (Echtzeit) nimmt ein Anwender als zeitliche Wahrnehmung bei der Ausführung von medizinischen Anwendungen mit einem Computer wahr. Vorteile eines Computational Storages sind:

| • | Reduktion der zwischen Storage und Rechner zu übertragenden Datenmenge, |

| • | Reduktion der Latenzzeiten und echtzeitfähige Anwendungsmöglichkeiten, |

| • | Reduktion von Input/Output-Engpässen, |

| • | Verbesserung der Gesamtperformance des Systems durch Entlastung von Hauptprozessor und Speicherarchitektur, |

| • | Möglichkeit der parallelen Datenverarbeitung, |

| • | höhere Effizienz und Leistung der Gesamtarchitektur. |

Damit die Echtzeitdaten nützlich sind, sollten die verwendeten Echtzeitanalyseanwendungen eine hohe Verfügbarkeit und niedrige Antwortzeiten aufweisen. Diese Anwendungen müssen auch große Datenmengen von bis zu Terabytes verwalten können.

Ein typisches Beispiel für die Echtzeitanalyse ist die Verarbeitung von großen Datenbeständen aus der Bildanalyse (Computertomografie, Magnetresonanztomografie), der 3D-Bildbearbeitung in Echtzeit oder der Verarbeitung von Forschungsdaten aus Forschungsdatenbanken. Echtzeitanalysen werden in tragbaren Geräten (Wearables) wie z. B. Smartwatches verwendet und haben bereits bewiesen, dass sie Leben retten, da sie Statistiken wie die Herzfrequenz in Echtzeit überwachen können.

In der Praxis der klinischen Rechenzentren können die netzwerkfähigen Langzeitspeicher über eine große Anzahl von NAND-Flash-Speichergeräten, die die Daten speichern, einen Controller, der das Schreiben der Daten auf die Flash-Geräte verwaltet und einen Arbeitsspeicher (RAM), um einen Lese-/Schreibpuffer bereitzustellen, verfügen.

Das Besondere an Computerspeichern ist die Verwendung eines oder mehrerer Multi-Core-Prozessoren. Diese Prozessoren können verwendet werden, um viele Funktionen auszuführen, von der Indizierung von Daten, wenn sie in das Speichergerät gelangen, über die Suche nach bestimmten Einträgen im Inhalt bis hin zur Unterstützung anspruchsvoller Programme für künstliche Intelligenz (KI).

Computational Storage ist heute in modernen IT-Architekturen medizinischer Rechenzentren wichtig, da die medizinischen Rohdaten z. B. von vernetzten Medizingeräten aber auch von Sensoren und Aktoren im Internet of Medical Things (IoMT) gesammelt werden, weiter zunehmen. Traditionell gab es immer eine Diskrepanz zwischen der Speicherkapazität (GB/TB/PB an Speicherdaten) und der Menge an Arbeitsspeicher, die die CPU für die Analyse von Daten verwendete. Diese Diskrepanz erfordert, dass alle gespeicherten Daten phasenweise von einem großen Speicherort (wie SSDs) an einen kleineren Speicherort im Arbeitsspeicher oder DRAM verschoben werden. Aufgrund dieses phasenweisen Ansatzes war die Zeit, die für die Analyse der Daten erforderlich war, keine Echtzeit mehr. Durch die Bereitstellung von Rechendiensten auf Speichergeräteebene (Einbettung von Prozessoren in die Speichergeräte) kann die Analyse der Rohdaten an Ort und Stelle abgeschlossen werden, und die in den Arbeitsspeicher verschobene Datenmenge wird in eine überschaubare und einfach zu verarbeitende Teilmenge der Daten reduziert. Die Abbildung zeigt vereinfacht die Struktur von Computational Storage in einer Server Speicher IT-Architektur.

Cyber-Resilienz

Cyber-Resilienz ist ein Konzept, das Geschäftskontinuität, Datensystemsicherheit und organisatorische Ausfallsicherheit einer Gesundheitseinrichtung vereint. Es beschreibt die Fähigkeit eines Krankenhauses oder eines Klinikums, trotz schwieriger Cyber-Ereignisse wie Cyber-Angriffe, Naturkatastrophen oder wirtschaftlicher Einbrüche weiterhin die angestrebten Ergebnisse bei der Patientenbehandlung zu erzielen.

Ein angemessenes Maß an Informationssicherheitskompetenz und Widerstandsfähigkeit wirkt sich darauf aus, wie gut ein Krankenhaus seinen Geschäftsbetrieb mit geringen oder gar keinen Ausfallzeiten aufrechterhalten kann. Cyber-Resilienz trägt auch dazu bei, finanzielle Verluste (Einnahmen) und Reputationsschäden (Rufschädigung) zu reduzieren. Eine Cyber-Resilienz-Strategie ist für die Geschäftskontinuität von entscheidender Bedeutung. Sie kann Vorteile bieten, die über die Erhöhung der Sicherheit eines Unternehmens und die Verringerung des Risikos einer Gefährdung seiner kritischen Infrastruktur hinausgehen (Krankenhäuser als kritische Infrastruktur). Darüber hinaus kann ein cyber-resilientes Krankenhaus den Wert, den es für seine Kunden schafft, optimieren und seinen Wettbewerbsvorteil durch effektive und effiziente Abläufe vergrößern (Entwicklung hin zu einem papierlosem Krankenhaus – smartes Krankenhaus – Krankenhaus 4.0).

Cyber-Resilienz geht weit über reine Cyber-Security hinaus und verfolgt einen umfassenden Ansatz zum Schutz der IT vor Cyberangriffen und zur Sicherstellung sowie zur Wiederaufnahme des Betriebs nach erfolgten Angriffen (z. B. Ransomware-Angriff oder Phishing-Attacke). Die Maßnahmen und Konzepte der Cyber-Security, Computer-Forensik, Informationssicherheit, Desaster-Recovery und des Business-Continuity Managements sind Bestandteile dieses Ansatzes für eine gute Cyber-Resilienz.

Zur Ertüchtigung der Resilienz gegen IT-Ausfälle in einer Klinik sollte an erster Stelle die Evaluation IT-abhängiger Prozesse stehen. Betroffen sein können v. a. das Krankenhaus-(KIS), die Radiologie-(RIS), das Laborinformationssystem (LIS), das Picture Archiving and Communication-System (PACS) und die Telekommunikation. In allen IT-abhängigen Bereichen sollten Notfallkonzepte für einen EDV-Ausfall ausgearbeitet werden sowie papierbasierte Ersatzlösungen („workarounds”) für benötigte Prozesse bereitstehen. Diese sollten ausreichend in ausgedruckter Form vorliegen. Zusätzlich muss der IT-Ausfall in den Krankenhausalarm- und -einsatzplan (KAEP) integriert werden. Zu Steigerung und Überprüfung der Resilienz sind entsprechende Übungen geeignet. Dadurch, verbunden mit einer Rückkopplung, können Mängel und Fehler in der Planung erkannt werden.

Hackerangriffe auf die Klinik-IT lassen sich nicht mit absoluter Sicherheit abwenden, da zu viele Schnittstellen vorhanden sind und kriminelle Hacker versuchen, sich mit immer neuen Methoden Zugang zu verschaffen. Eine sorgfältige Vorbereitung vermag jedoch die Auswirkungen auf Patienten, Personal und die gesamte Klinik zu minimieren. Die Abbildung stellt vereinfacht die fünf Handlungsfelder einer Cyber-Resilienz in einem Krankenhaus dar.

Datenspeicher im Krankenhaus

Das Gesundheitswesen ist eine der am stärksten datengetriebenen Branchen. Eine seit dem KHZG vorgesehene, schnelle Umstellung auf digitale Lösungen ermöglichte es Krankenhäusern, große Mengen von digitalen Daten zu generieren. Medizinische Daten sind eine Art von Informationen, die ein Krankenhaus, ein MVZ oder andere Arten von Gesundheitsorganisationen (z. B. Arztpraxen) von einem Patienten generieren. Medizinische Daten können Informationen über den Gesundheitszustand eines Patienten, diagnostizierte Krankheiten, verschriebene Medikamente, Labor- und Testergebnisse usw. umfassen. Sie lassen sich in Kategorien unterteilen (Beispiele):

| • | Elektronische Patientenakten (EHR) auch als elektronische Patientenakte (EMR) bezeichnet. Dieser Datentyp enthält Informationen über einen Patienten, Krankheiten, Behandlungsmethoden usw. Das interne Personal einer Klinik kann über Informationssysteme (KIS, RIS LIS, PACS usw.) darauf zugreifen und mit den Daten arbeiten. |

| • | Administrative Daten sind Informationen, die Krankenhäuser an Krankenkassen oder Arztpraxen weitergeben oder an Behörden melden. Beispielsweise sind Informationen zur Krankenhausentlassung eines Patienten ein administrativer Datentyp. |

| • | Schadensdaten sind Daten, die Kliniken mit Versicherungsgesellschaften zur Schadensregulierung (z. B. Haftpflichtversicherung Krankenhaus) teilen. |

| • | Patienten-/Krankheitsregister/Krebsregister sind Daten über chronische Krankheiten wie Krebs, Infektionskrankheiten usw. |

| • | Gesundheitsumfragen sind medizinische Informationen, die zu Forschungszwecken erhoben werden. Diese Daten werden in großem Umfang mit anderen Gesundheits- oder Forschungseinrichtungen geteilt. |

| • | Daten aus klinischen Studien sind Informationen zu medizinischen Studien, die in Krankenhäusern oder Kliniken stattfinden. In der Regel erhalten diese Daten keine persönlichen medizinischen Informationen von Patienten (anonymisierte oder pseudonymisierte Daten). |

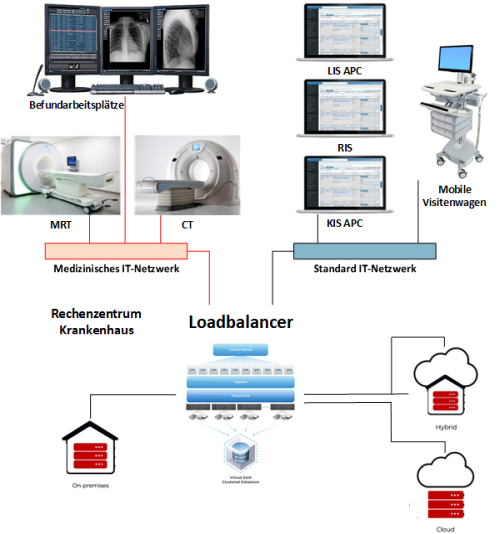

Im Krankenhaus werden drei Arten Speicher (IT-Storage) unterschieden:

| 1. | Speicher On Premise: Lokaler Datenspeicher im Krankenhaus oder im Klinikum (Die IT-Organisation im Krankenhaus hat die vollständige Kontrolle über alle Daten, alle Daten werden auf internen physischen Datenspeichern z. B. Storage, NAS oder virtuelle Data-Center, gespeichert). |

| 2. | Cloudspeicher: Medizinische Cloudspeicher sind dedizierte Server, die von Drittanbietern (Google, Amazon, Microsoft usw.) bereitgestellt werden. Die Cloudserver werden von externen Anbietern bereitgestellt und gewartet, dazu wird ein Service bereitgestellt (as a Service). Über eine gesicherte Internetverbindung kann das Krankenhaus oder das Klinikum auf die gespeicherten Daten zugreifen. |

| 3. | Hybridspeicher: Medizinischer Hybridspeicher ist eine Mischung aus lokalem Datenspeicher im Krankenhaus und Datenspeicher aus der Cloud. Das Krankenhaus oder das Klinikum entscheidet, welche Art von Daten wo gespeichert werden. Die hybride Datenspeicherung kann ein Krankenhaus unterstützen, langfristig skalierbaren und sicheren Datenspeicher aufzubauen. |

Die Abbildung stellt vereinfacht dar, wie die drei Speicherarten im Krankenhaus genutzt werden können.

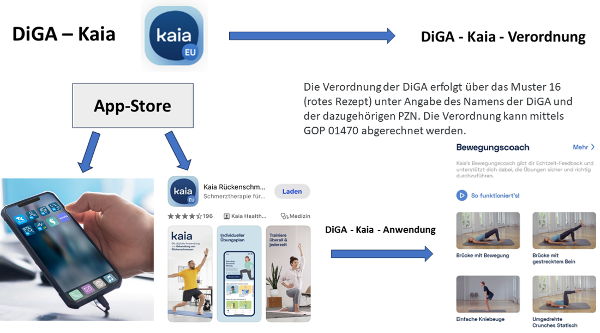

Digitale Gesundheitsanwendungen (DiGA)

Digitale Gesundheitsanwendungen (DiGA) sind digitale Medizinprodukte (Softwareanwendungen in Form von Apps) niedriger Risikoklassen, die die Versicherten bei der Behandlung von Erkrankungen oder dem Ausgleich von Beeinträchtigungen unterstützen können. Voraussetzung ist, dass die Anwendungen zuvor eine Prüfung auf Anforderungen wie Sicherheit, Funktionstauglichkeit, Datenschutz und Datensicherheit beim Bundesinstitut für Arzneimittel und Medizinprodukte (BfArM) durchlaufen haben. Beim BfArM wurde ein öffentliches Verzeichnis eingerichtet, in dem die erfolgreich geprüften und verordnungsfähigen DiGA gelistet sind; es enthält umfassende Informationen zu den Produkten. Anwendungsfelder für DiGA sind beispielsweise:

| • | Diabetologie |

| • | Kardiologie |

| • | Rheumatologie |

| • | Orthopädie |

| • | Logopädie |

| • | Psychotherapie |

| • | Physiotherapie |

Eine häufige Form sind Gesundheits-Apps für das Smartphone. Es gibt auch browserbasierte Webanwendungen oder Software zur Verwendung auf mobilen Computern (Laptops, Tablets) oder Desktop Computer.

Das Digitale-Versorgung-Gesetz (DVG) reguliert den Anspruch der Versicherten auf Leistungen wie Hilfsmittel. Als ein neuer Leistungsanspruch ist die Versorgung mit DiGA eingeführt worden. DiGA können von Hausärzten oder Fachärzten beziehungsweise Psychotherapeutinnen und Psychotherapeuten verordnet oder nach Genehmigung durch die Krankenkasse abgegeben werden. Die Verordnung von DiGAs ist extrabudgetär.

DiGA müssen einen positiven Versorgungseffekt nachweisen. Eine typische Anwendung von DiGA ist zum Beispiel, wenn Patienten nach einer orthopädischen OP (z. B. Bandscheibenvorfall) in eine Anschlussheilbehandlung (AHB) überführt werden. In der AHB erhalten die Patienten Kenntnis zur Nutzung von DiGA im Rahmen eines Patientenvortrags. Die DiGA kann dazu beitragen den Patienten nach der Reha weiter zu mobilisieren, in dem eine App auf einem digitalen Endgerät installiert wird und den Patienten interaktiv bei der Mobilisierung unterstützt. Die Abbildung stellt die Nutzung einer DiGA bei Rückenschmerzsyndrom vereinfacht dar. Ähnlich wie bei anderen Apps können bei der Nutzung einer DiGA-App zusätzliche Kosten (z. B. Begleitung der persönlichen Therapie durch einen virtuellen Therapeuten) entstehen.

Digitaler Zwilling

Der Terminus „digitaler Zwilling” stammt aus der Digitalisierung verschiedener Anwendungsbereiche. Ein digitaler Zwilling in der Medizin ist das virtuelle Abbild eines Patienten. Er besteht aus Daten und Algorithmen, die ein reales Gegenstück, in diesem Fall einen Menschen, beschreiben. Mit einer Computersimulation kann zum Beispiel festgestellt werden, ob und wie ein bestimmtes Medikament bei Menschen wirken wird. So lässt sich auch der Therapieerfolg in gewissem Umfang vorhersagen und simulieren.

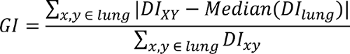

Der digitale Zwilling ermöglicht es, medizinische Therapien und Arzneimittel noch individueller auf den einzelnen Patienten zuzuschneiden. Er stellt eine äußerst strukturierte sowie geordnete Sammlung von medizinischen Informationen zu einem einzelnen Patienten dar. Zukünftig wird es möglich sein, sämtliche Informationen über ein Krankheitsbild und einen Patienten in diesem digitalen Zwilling zusammenzuführen. Ein Teilbereich eines medizinischen digitalen Zwillings kann auch eine Kopie aus einer konkreten Behandlungsumgebung sein, zum Beispiel in der intensivmedizinischen Beatmung unter Anwendung der Elektroimpedanztomografie (EIT). Die Technologie der EIT wurde bereits Mitte der 1980er Jahre von Barber und Brown beschrieben. Eine neuartige KI klont aus den Angeben eines Beatmungsgerätes und eines Lungenimpedanztomografen einen digitalen Lungenzwilling. Dabei erfolgt u. a. eine Auswertung der Verteilung der Ventilationsfläche innerhalb der Lunge durch den globalen Inhomogenitätsindex:

Mit auf einem KI Algorithmus berechneten digitalen Lungenzwilling kann der Intensivmediziner die Auswirkung einer beabsichtigten Behandlung simulieren oder vorhersagen, wie lange die Behandlung der Lunge benötigt, um wieder zu genesen. Die folgende Abbildung stellt vereinfacht einen digitalen Lungenzwilling in der Intensivmedizin bei der Beatmungstherapie dar. Ein weiterer Anwendungsfall in diesem Kontext ist, dass mithilfe des digitalen Zwillings eine individuelle Beatmungstherapie für Patienten entwickelt werden kann, die am akuten Atemnotsyndrom erkrankt sind.

Die Anwendungsbereiche für digitale Zwillinge in der Medizin sind vielfältig. Sie können beispielsweise in der Krebsbehandlung, bei der Behandlung von Diabetes mellitus, bei Erkrankungen des Immunsystems und vielen weiteren Feldern eingesetzt werden, um die Behandlung weiter zu individualisieren. In Kombination mit künstlicher Intelligenz können neuronale Netze trainiert werden, die zu einer gesteigerten Auswertungstiefe von medizinischen Daten führen werden. Der digitale Zwilling im Zusammenspiel mit KI wird neben durch Diagnostik erhobenen medizinischen Daten auch andere Beeinflussungsfaktoren berücksichtigen können.

Fallbeispiel digitale Patientenakte: Der digitale Zwilling stellt jederzeit eine äußerst strukturierte sowie geordnete Sammlung von medizinischen Informationen zu einem einzelnen Patienten dar. Zukünftig wird es möglich sein, sämtliche Informationen über ein Krankheitsbild und einen Patienten in diesem digitalen Zwilling zusammenzuführen. Das ermöglicht eine bessere Kommunikation verschiedener in Diagnostik und Behandlung involvierter Mediziner sowie Bereiche. Wenn man so will, wird ein digitaler Zwilling in Zukunft die bessere Version der digitalen Patientenakte.

Künftig sind viele Anwendungsfälle mit digitalen Zwillingen geeignet, die Verläufe von Krankheiten zu planen. Der Erfolg der digitalen Zwillinge in der Medizin wird einerseits davon abhängen, wie gut die Programme sind, die ihnen zugrunde liegen. Und andererseits vom Vertrauen der klinischen Nutzer in die neue Technologie.

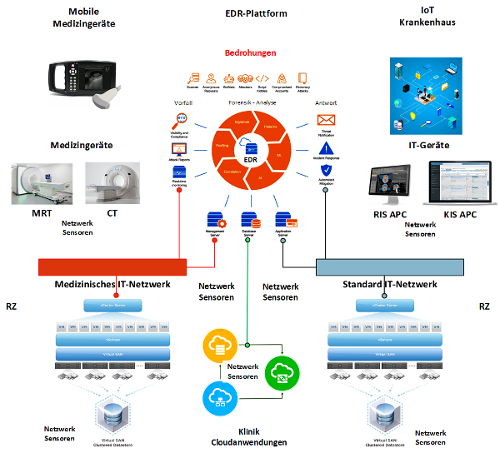

Endpoint Detection and Response (EDR)

„Endpoint Detection and Response” (EDR), auch als „Endpoint Detection and Threat Response” (EDTR) bezeichnet, ist ein Technologiekonzept und eine Endpunktsicherheitslösung, die Endbenutzergeräte (z. B. Server, PCs, Laptops, Notebooks, Tablets, Drucker, Smartphones usw.) kontinuierlich überwacht, dessen Verhalten aufzeichnet und Daten analysiert, um Cyberbedrohungen wie Ransomware und Malware zu erkennen und darauf zu reagieren. Bei einem nach einem Regelwerk vorgegebenen verdächtigen Verhalten erfolgt eine automatische technische Reaktion zum Isolieren der betroffenen Endgeräte.

EDR zeichnen die Aktivitäten und Ereignisse auf Endpunkten (Standard IT-Produkte, vernetzte Medizingeräte und deren Workloads) auf und bieten IT-Sicherheitsverantwortlichen in Krankenhäusern die Transparenz, die sie benötigen, um IT-Sicherheitsvorfälle aufzudecken, die andernfalls nicht erkannt würden. Eine EDR-Lösung in einem Krankenhaus oder einem Klinikum muss einen kontinuierlichen und umfassenden Einblick in das Geschehen auf IT-Endpunkten in Echtzeit bieten.

Ein EDR-Sicherheitstool bietet erweiterte Funktionen, um Bedrohungen zu erkennen, zu untersuchen und darauf zu reagieren. Dies beinhaltet zunächst die Suche nach Daten zu IT-Sicherheitsvorfällen, dann die Eingruppierung (Triage) von Untersuchungswarnungen und Alarmen, im Weiteren die Validierung verdächtiger Aktivitäten und schließlich die Suche nach Bedrohungen mit der Erkennung und Eindämmung bösartiger Aktivitäten. Die Integration der Informationen über einen Anschluss an die forensische Datenbank eines Sicherheitssystemherstellers ermöglicht eine schnelle Erkennung der als bösartig identifizierten Aktivitäten und Taktiken, Techniken und Verfahren.

In der Auswertung, die idealerweise alle Informationen enthält, werden kontextualisierte Informationen für die IT-Sicherheitsbeauftragten (ISB) eines Krankenhauses geliefert, die über den Angriff bekannt sind (Details zum Angreifer und forensische Aufbereitung der Informationen). Eine EDR-Sicherheitslösung enthält beispielsweise

| • | Endpunktsichtbarkeit: Echtzeittransparenz über alle IT-Endpunkte hinweg |

| • | Bedrohungsdatenbank: mit einer Vielzahl von Analysetechniken nach Anzeichen von Angriffen |

| • | Verhaltensschutz: Verhaltensansätze, die nach Angriffsindikatoren suchen |

| • | Einsicht und Intelligenz: Kontextbereitstellung mit Details über den Angreifer und den Angriff |

| • | Schnelle Reaktion: Angriff stoppen, bevor es zu einem IT-Sicherheitsvorfall kommt |

| • | Cloudfähigkeit: Echtzeiterkennung auch von Angriffen in der Cloud |

EDR ist nicht zum Schutz einzelner Computer entwickelt worden und vorgesehen. Bevor eine EDR-Sicherheitslösung im Krankenhaus oder Klinikum installiert wird, ist es wichtig, das Verständnis zu entwickeln, dass EDR der IT-Abteilungen und Netzwerkmanagern hilft, eine große Zahl von digitalen Endpunkten (IT-Geräte und vernetzte Medizinprodukte) zu überwachen, die mit dem IT-Netzwerk oder medizinischen IT-Netzwerk verbunden sind. Wenn nur eines dieser Geräte angegriffen oder gehackt wird, könnte dauerhaft eine Angriffsfläche für die komplette Krankenhaus-IT-Infrastruktur entstehen.

EDR ist eine technologische Möglichkeit für IT-Abteilungen im Krankenhaus, die überwachten Netzwerke mit auf Use-Cases abgestimmten fertigen Lösungen frei von bösartigem Datenverkehr zu halten.

Gegenwärtig bedroht fortschrittliche Schadsoftware jedes einzelne IT-Gerät. Diese IT-Geräte sind potenzielle offene Türen für Cyberangreifer, sobald die IT-Geräte im Kliniknetzwerk sind. Wenn eine Bedrohung erkannt wird, werden Warnungen im EDR-System erstellt, die über eine Analysefunktion untersucht werden. Warnungen mit den gleichen Angriffstechniken oder solche, die dem gleichen Angreifer zugeordnet werden, werden zu einer Entität zusammengefasst, die als IT-Sicherheitsvorfall bezeichnet wird. Die Aggregation von Warnungen auf diese Art und Weise erleichtert es dem IT-Sicherheitspersonal im Krankenhaus, Bedrohungen gemeinsam mit Experten zu untersuchen und darauf zu reagieren.

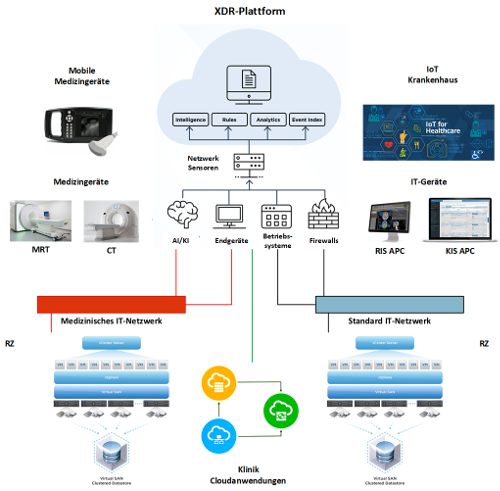

Extended Detection and Response (XDR)

„Extended Detection and Response” (XDR) und ist eine Form der Advanced Threat Detection, die mehrere Elemente der Cybersicherheitstechnologie kombiniert.

XDR ist als allumfassende Cybersecurity-Sicherheitslösung konzipiert, die einen umfassenden Überblick über das Netzwerk eines Krankenhauses oder eines Klinikums bietet. Es nutzt eine Vielzahl von Sicherheits- und Überwachungstechnologien, um potenzielle Bedrohungen zu erkennen, schnell zu reagieren und Schäden oder Störungen im Standard-IT-Netzwerk oder im medizinischen IT-Netzwerk zu vermeiden. XDR konsolidiert Daten aus mehreren Quellen wie:

| • | Endpoint Protection, |

| • | Netzwerkverkehrsanalyse, |

| • | Analyse des Benutzerverhaltens, |

| • | Protokollverwaltung |

auf einer einzigen Plattform mit einer zentralen Managementoberfläche. Durch die Kombination dieser Technologien kann XDR ein vollständigeres Bild der Sicherheitslage für ein Krankenhaus liefern. Eine XDR-Lösung kann Kliniken (auch unternehmensweit) unterstützen, IT-Bedrohungen schneller als herkömmliche Cybersecurity-Sicherheitslösungen zu erkennen und darauf zu reagieren. Auf diese Weise können Krankenhäuser (KRITIS oder B3S-Fokus) die Auswirkungen eines Angriffs minimieren und den Zeitaufwand für eine Wiederherstellung des IT-Betriebs reduzieren. Darüber hinaus kann XDR IT-Verantwortlichen in Krankenhäusern dabei helfen, Bedrohungen und Gefährdungen zu identifizieren, bevor sie zu einem größeren Problem werden. Durch die Ad-hoc-Bereitstellung der von XDR gewonnenen Erkenntnisse können Krankenhäuser proaktiv potenzielle Risiken angehen und sicherstellen, dass ihre IT-Netzwerke sicher sind.

Um die vollen Auswirkungen (Leistungsfähigkeit) von XDR auf die Cybersicherheit zu verstehen, ist es wichtig, die verschiedenen Aspekte von XDR zu berücksichtigen:

Bedrohungen erkennen

Der erste Aspekt ist die Fähigkeit, Bedrohungen zu erkennen. XDR verwendet eine Kombination von Sicherheitstechnologien, um Bedrohungen zu erkennen, einschließlich maschineller Lernalgorithmen (AI) und künstlicher Intelligenz (KI). Aufgrund dieser Technologien kann XDR Bedrohungen schneller und sehr viel genauer erkennen als herkömmliche Sicherheitslösungen. Darüber hinaus kann XDR IT-Gefährdungen identifizieren, die möglicherweise von herkömmlichen Sicherheitstools übersehen werden.

Der erste Aspekt ist die Fähigkeit, Bedrohungen zu erkennen. XDR verwendet eine Kombination von Sicherheitstechnologien, um Bedrohungen zu erkennen, einschließlich maschineller Lernalgorithmen (AI) und künstlicher Intelligenz (KI). Aufgrund dieser Technologien kann XDR Bedrohungen schneller und sehr viel genauer erkennen als herkömmliche Sicherheitslösungen. Darüber hinaus kann XDR IT-Gefährdungen identifizieren, die möglicherweise von herkömmlichen Sicherheitstools übersehen werden.

Auf Bedrohungen reagieren

Der zweite Aspekt von XDR ist die Fähigkeit, schnell auf Bedrohungen zu reagieren. XDR ermöglicht es Krankenhäusern, schnell Maßnahmen zu ergreifen, wenn eine IT-Gefährdung erkannt wird. Dies kann das Patchen anfälliger Systeme, das Blockieren bösartiger Software in IT-Domänen oder das Deaktivieren kompromittierter Konten und Netzwerksegmente (VLAN) umfassen. Durch schnelle Reaktion können IT-Verantwortliche die Auswirkungen eines IT-Angriffs umfänglich besser bewerkstelligen.

Der zweite Aspekt von XDR ist die Fähigkeit, schnell auf Bedrohungen zu reagieren. XDR ermöglicht es Krankenhäusern, schnell Maßnahmen zu ergreifen, wenn eine IT-Gefährdung erkannt wird. Dies kann das Patchen anfälliger Systeme, das Blockieren bösartiger Software in IT-Domänen oder das Deaktivieren kompromittierter Konten und Netzwerksegmente (VLAN) umfassen. Durch schnelle Reaktion können IT-Verantwortliche die Auswirkungen eines IT-Angriffs umfänglich besser bewerkstelligen.

XDR unterstützt Kliniken, ihre Sicherheitslage besser zu verstehen und zu verwalten. Darüber hinaus bietet es Gesundheitsunternehmen die Möglichkeit, vollständige Einblicke in ihre IT-Sicherheitslage zu bekommen, und es kann zusammen mit der IT-Sicherheit den Beauftragten helfen, selbst Verbesserungsmöglichkeiten zu identifizieren. Diese Art und Weise des Umgangs mit der IT-Sicherheit gestattet es Krankenhäusern, proaktiv auf potenzielle Risiken zu reagieren und sicherzustellen, dass ihre IT-Netzwerke ganzheitlich sicher sind.

XDR ist ein wichtiges Werkzeug im Fachbereich der IT-Cybersicherheit. Es bietet Krankenhäusern einen umfassenden Überblick über ihr Netzwerk und ermöglicht es ihnen, Bedrohungen schneller und genauer zu erkennen und darauf zu reagieren. XDR ist laut Gartner eine „einheitliche Plattform zur Erkennung und Reaktion auf Sicherheitsvorfälle, die automatisch Daten von mehreren proprietären Sicherheitskomponenten sammelt und korreliert”. Die Abbildung stellt vereinfacht eine XDR-Plattform in einem Krankenhaus dar.

Gematik

Die gematik ist ein vom Bundesgesundheitsministerium (BGM) beauftragtes Unternehmen, das im Auftrag die Standards für die Telematikinfrastruktur (TI) vorgibt. Es handelt dabei mit einer Beauftragung (Mandat) als Nationale Digitale Gesundheits Agentur – National Digital Health Agency. Die gematik nutzt für die Bekanntmachung aller Teilbereiche der TI das dafür eingerichtete Fachportal der gematik. Zielgruppen des Fachportals der gematik sind:

| • | Hersteller und Anbieter aus dem Healthcarebereich |

| • | Gesundheitsämter und medizinische Labore |

| • | Gesundheitseinrichtungen und Krankenhäuser |

| • | Krankenkassen und Krankenversicherungen |

| • | Dienstleister vor Ort (DVO) |

| • | Leistungserbringer |

| • | Sicherheitsgutachter |

Die gematik kümmert sich um den Ausbau der TI. Dabei stellt die Digitalisierung des Deutschen Gesundheitswesens eines der größten IT-Projekte im europäischen Gesundheitsmarkt dar. Mittels der TI werden alle Akteure im Gesundheitsmarkt vernetzt. Um Zugang zur gematik zu erhalten ist ein bestimmter TI-Konnektor erforderlich. Der TI-Konnektor stellt den verschlüsselten Zugang zum Netzwerk der TI dar. Ziel der TI ist es, einen hohen Grad an Interoperabilität bei der Verarbeitung von Gesundheitsdaten zu erreichen. Die gematik definiert zu diesem Zweck normative Konzepte und spezifiziert dazu interoperable IT-Standards für alle Komponenten und Dienste der TI.

Aktuelle Projekte (Anwendungen) der gematik sind: