01005 MIT-Glossar

|

Das Lesen der Fachbeiträge zur Digitalisierung im Healthcare-Bereich erfordert ein gewisses Maß an technischem Verständnis und ist von zahlreichen Fachbegriffen und Abkürzungen geprägt.

In unserem Glossar zur Medizintechnik und IT im Krankenhaus finden Sie kurze und prägnante Erklärungen der wichtigsten Fachbegriffe rund um die Vernetzung medizinischer Geräte und deren Schutz vor digitalen Bedrohungen. Es werden technische Zusammenhänge und Definitionen aus der digitalen Gesundheitswelt vorgestellt und Ihnen damit ein Überblick über die Fülle der Digitalisierungsbegriffe geboten. von: |

Augmented Reality

Als Augmented Reality, kurz AR, wird die Darstellung und die Wahrnehmung von computergenerierten Objekten in der realen Welt, als eine Art erweiterte digitale Umgebung verstanden. Sichtbar werden die virtuellen Objekte mittels eines Smartphones, einer Datenbrille oder durch das Einblenden von AR-Objekten in ein Video- oder Kamerabild zum Beispiel auf dem Head-up-Display eines digitalen Operationsmikroskops. AR wird in der Medizintechnik häufig in den folgenden Bereichen eingesetzt:

| • | Design und Softwareentwicklung: Entwicklung von Prototypen virtueller Objekte in medizinischen Softwareapplikationen, die medizinische Anwender aus jedem Blickwinkel betrachten können. Dank Augmented Reality, digitalen Zwillingen und IoMT können Softwareentwickler Produkte „zum Leben erwecken”, testen und wirklichkeitsnah im Kontext der Softwareanwendung und einer realistischen Anwendungsumgebung anpassen. |

| • | Wartung, Betriebskontrolle und Sicherheit: Mit AR können Kundendienstmitarbeiter sofort Informationen über jedes Medizingerät erhalten, zum Beispiel bei der Live-Instandsetzung. Sie können auf das neueste digitale Benutzerhandbuch/Servicehandbuch zugreifen oder sich mit einem Kundendienstexperten der unterschiedlichen Eskalationsstufen auf der ganzen Welt in Verbindung setzen. Gemeinsam können so technische Probleme beurteilt und im Team behoben werden. AR ist eine Unterstützung für den technischen Support vernetzter Medizinprodukte. |

| • | Schulung von medizinischen Anwendern: Augmented Reality ermöglicht es medizinischen Anwendern, sich „on demand” an jedem Medizinprodukt digital ausbilden zu lassen und so ihre unmittelbare Umgebung in eine fortlaufende Lernplattform zu verwandeln. Die AR-Schulung muss vom Medizinproduktehersteller unterstützt werden. AR kann auch Umgebungen und Szenarien (z. B. endoskopische intraoperative Schulungsumgebung an einem Übungstorso) bieten, die es den Anwendern ermöglichen, ihre medizinfachlichen Fähigkeiten zu verbessern und gleichzeitig den sicheren Umgang mit dem Medizinprodukt zu erhöhen. |

| • | Qualitätskontrolle: Die Integration von AR in die Qualitätskontrolle und -sicherung kann dazu beitragen, medizinische Fehler zu vermeiden. AR kann zum Beispiel als Video-CIRS-Prozess im QM des Krankenhauses mit eingesetzt werden. Im Rahmen der Umsetzung von Firstline Service durch klinikeigene Medizintechniker oder IT-Fachleute ist es möglich, den Instandsetzungsprozess QM-überwacht mit AR zu unterstützen. |

Anwendungsbeispiel AR im OP, navigierte OP-Unterstützung

Eine der bedeutenden Technologien in der Neurochirurgie ist AR. Sie zeigt den Fachärzten virtuell, was unter der OP-Oberfläche liegt. Die Mikroskopnavigation überlagert die tatsächliche Patientenanatomie mit dem geplanten chirurgischen Zielvolumen und umliegenden Gewebestrukturen als semitransparente Objekte. Durch diese Visualisierungen erhalten die Operateure während des gesamten Eingriffs anatomische Informationen und eine dazugehörige räumliche Orientierung. Dabei erhalten die Mediziner während der laufenden OP wichtige Kontextinformationen, ohne vom Eingriff abgelenkt zu werden. Vorteile sind zum Beispiel:

| • | Gleichbleibende hohe Qualität der Navigationsgenauigkeit und Korrektur der initialen Patientenregistrierung basierend auf anatomischen Landmarken |

| • | Ergonomische und präzise Ausrichtung auf navigierte Instrumente und anatomische Landmarken werden unterstützt. |

| • | Nahtlose Integration mit den gängigen Chirurgiemikroskopen |

| • | Geringerer Integrationsaufwand durch automatische Erkennung angeschlossener Mikroskope. |

Der Einsatz von AR bei neurochirurgischem OP-Einsatz zielt darauf ab, die Fähigkeit von Mikroskop basierten Eingriffen zum Beispiel bei Kopftumor-OPs zu verbessern. Augmented Reality umfasst die Zusammenführung von Daten aus realen Umgebungen und virtuellen Informationen und umgekehrt. Innerhalb der chirurgischen Anwendung blendet AR virtuelle Informationen wie Bilddaten und zusätzliche Informationen in die Sicht des Chirurgen auf den Patienten z. B. über ein in ein Mikroskop integriertes Head-up-Display ein. AR ergänzt und integriert damit die Idee der standardmäßigen chirurgischen Navigation, die sich ausschließlich auf Virtual Reality stützt, und liefert ein in Echtzeit aktualisiertes virtuelles 3D-Modell mit anatomisch relevanten Informationen, die über das Operationsfeld gelegt werden. Die Abbildung zeigt, wie AR in der neurochirurgischen Navigationsunterstützung zum Einsatz kommt.

Backup-Strategie

Moderne Krankenhäuser und Kliniken aber auch andere Gesundheitseinrichtungen können sich keine Datenverluste leisten. Das klinische Personal und die notwendigen Dienstleister (Kundendienst, Remotesupport), erwarten einen nahtlosen Zugriff auf die medizinischen Daten und Anwendungen rund um die Uhr. Unabhängig von der Ursache – Naturkatastrophen, menschliches Versagen oder Cyberangriffe – sind Ausfälle und Datenverluste kostspielig und können das Überleben eines Krankenhauses sowie dessen Reputation und die Sicherheit der Patientendaten gefährden. Jedes Gesundheitsunternehmen, benötigt eine moderne Desaster Recovery-Strategie (Backup-Strategie), um

| • | die Ausfallsicherheit zu gewährleisten, |

| • | Datenverluste zu minimieren und |

| • | die Sicherheit der sensiblen Patientendaten zu sichern. |

Ganz gleich, welche Art von Störung oder Ausfall aufritt – die dauerhafte und sichere Verfügbarkeit aller Daten steht im Fokus einer Backup-Strategie. Eine Backup-Strategie ist nicht auf herkömmliche Katastrophen beschränkt. Krankenhäuser sind auch regelmäßig mit der Notwendigkeit einer Betriebswiederherstellung konfrontiert. Die Betriebswiederherstellung umfasst Dinge, die im Arbeitsalltag der Mitarbeiter passieren können wie versehentliches Löschen, überschriebene Dateien oder beschädigte Ordner.

Die Grenze von Betriebswiederherstellungen zu einer gesamtheitlichen Backup-Strategie (z. B. Desaster Recovery) wird durch die potenziell verhängnisvollen Auswirkungen von Viren, Worms und Malware aller Art überschritten. Vor allem die Auswirkungen von Ransomware ist zu einem besonders schwerwiegenden Problem für Gesundheitsunternehmen geworden. Diese Art von Schadsoftware verschafft sich Zugang zu den Dateien, verschlüsselt anschließend die Daten und erzeugt ein Paar Private-Public Keys. Der Hacker ist im Besitz des Private Keys, ohne den die Daten praktisch nicht entschlüsselt werden können, bis ein Lösegeld (üblicherweise in einer digitalen Währung) gezahlt wird. Manchmal stellen die Angreifer auch nach der Zahlung des Lösegelds den Key zur Entschlüsselung nicht zur Verfügung und lassen die Opfer ohne das gezahlte Geld oder die Dateien zurück.

Die Backup-Daten eines Krankenhauses sind besonders schützenswert; sie sind der Schlüsselfaktor zur Wiederherstellung verlorener oder beschädigter Daten. Zur Wiederherstellung von Backup-Daten haben sich zwei Begriffe etabliert:

| • | Recovery Point Objective (RPO) ist der letzte Zeitpunkt, zu dem IT-Systeme und Anwendungen wiederhergestellt werden können. Bezieht sich auf die Datenmenge, die innerhalb eines bestimmten Zeitraums verlorengehen kann. |

| • | Recovery Time Objective (RTO) bezieht sich auf die Zeit, die benötigt wird, um Daten und Anwendungen wiederherzustellen, d. h., wie lange es dauert, bis der Geschäftsbetrieb nach einem Ausfall oder einer Störung wieder wie gewohnt funktioniert. |

Backup-Daten können synchron oder asynchron gespeichert werden. Ein synchrones Backup hat zum Ziel, dass alle Daten gleichzeitig auf den Quell- und Zielspeicher geschrieben werden. Asynchrone Backups verwenden sogenannte Snapshots, um eine zeitpunktgenaue Kopie geänderter Daten abzuspeichern. Man unterscheidet drei Replikationsarten, um Backup-Daten zu erzeugen:

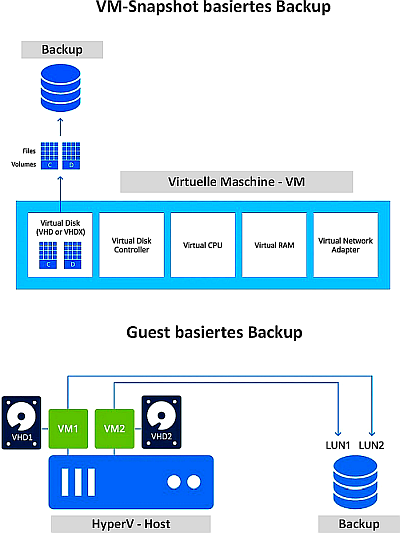

| 1. | VM-Snapshot basiert (asynchrones Backup) – Hypervisor abhängig |

| 2. | Guest basiert (asynchrones Backup) – benötigt einen Ausführungsagenten |

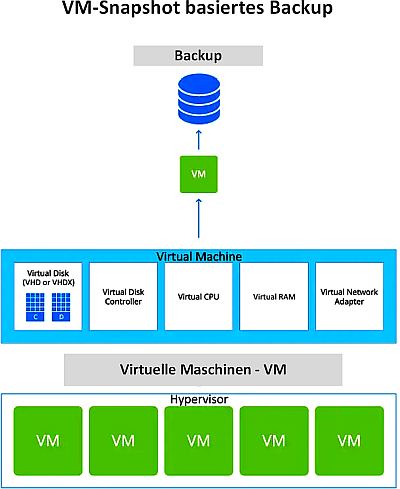

| 3. | Hypervisor basiert (synchrones Backup) – kontinuierliche Datensicherung (CDP-Continuous Data Protection) |

Die Abbildung stellt vereinfacht Replikationsverfahren nach 1. und 2. dar.

Auf Hypervisor basierte Backups umfassen: Replikation, Recovery-Automatisierung und Orchestrierung. Die folgende Abbildung stellt vereinfacht eine Backup-Strategie mittels auf Hypervisor basierten Backups nach 3. dar.

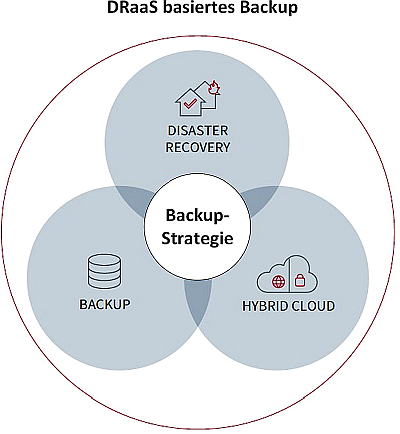

Eine Weiterführung der Backup-Strategie mit Blick auf die Sicherheit und dauerhafte Verfügbarkeit der Daten ist die Einbeziehung eines cloudbasierten Backup-Dienstes – Disaster Recovery as a Service (DRaaS). Anbieter von DRaaS beschäftigen sich mit dieser Aufgabe. Die Datensicherungsspezialisten wissen, wie man Krankenhaus-IT-Umgebungen schnell wieder online schaltet und helfen dabei, typische Fehler bei der Erstellung einer Backup-Strategie zu vermeiden. DRaaS dient auch als zusätzliche Ressource, die sich auf die Wiederherstellung eines Krankenhaus-Rechenzentrums konzentriert, zum Beispiel nach einem Ransomware-Angriff, hier: das Cloud-Backup als letzte Rettung, um den Normalbetrieb wieder herzustellen.

Für eine Übersicht von Anbietern für einen DRaaS-Dienst dient der Link. Die Abbildung stellt vereinfacht die Nutzung von DRaaS in einer Backup-Strategie eines Krankenhauses dar.

Zu einer ganzheitlichen umfassenden Backup-Strategie gehören (Beispiele):

| • | kontinuierlicher Datenschutz im Vergleich zu periodischen Backups |

| • | Beurteilung von Replikationstechnologien |

| • | Bemessung der Ausfallkosten |

| • | Testen des Disaster Recovery-Plans |

| • | Abwehren von IT-Bedrohungen wie Ransomware (auch als Übung) |

| • | Berechnung der Gesamtbetriebskosten für eine Backup-Strategie |

Ein Backup-Strategie-Konzept enthält alle technischen und organisatorischen Maßnahmen zum Schutz von IT-Systemen und Daten vor Verlust oder Missbrauch sowie den Ablaufplan von Datensicherung und -wiederherstellung im Katastrophenfall.

Benannte Stellen

Benannte Stellen sind – laut BfArM – staatlich autorisierte Stellen, die Prüfungen und Bewertungen im Rahmen der vom Medizinproduktehersteller durchzuführenden Konformitätsbewertung durchführen und deren Korrektheit nach einheitlichen Bewertungsmaßstäben bescheinigen.

In Deutschland sind die Zentralstelle der Länder für Gesundheitsschutz bei Arzneimitteln und Medizinprodukten (ZLG) sowie die Benennende Behörde der Benannten Stellen für die Überwachung und Benennung dieser Stellen verantwortlich. Hier sind einige wichtige Informationen:

Benannte Stellen in Deutschland

| • | Die ZLG veröffentlicht die gemäß den EU-Verordnungen (MDR und IVDR) deutschen Benannten Stellen auf ihrer Internetseite. |

| • | Hersteller können sich an eine Benannte Stelle ihrer Wahl wenden, die für das entsprechende Verfahren und die betreffende Produktkategorie benannt ist. |

Benennende Behörde der Benannten Stellen

| • | Die Aufgaben der Benennenden Behörde sind die Benennung und Überwachung der Zertifizierungsstellen (Benannte Stellen) in Deutschland nach § 17a MPDG. |

| • | Die ZLG ist zuständig im Bereich der aktiven, nichtaktiven Medizinprodukte und In-vitro-Diagnostika. |

Kooperationsplattform

Die Benannten Stellen sind wichtige Akteure bei der Sicherstellung der Cybersicherheit in Deutschland und tragen dazu bei, die IT-Infrastruktur zu schützen.

Big Data in der Medizin

Der Begriff Big Data kommt aus dem englischen und bedeutet sinngemäß „Massendaten”. Der Begriff impliziert, dass es dabei um die Verarbeitung großer Datenmengen geht. Zunächst steht die Frage im Raum, um welche Menge von Daten es sich handelt. Die Menge der Daten ist formell nicht festgelegt; es gibt keinen Schwellenwert. Im Bereich des Gesundheitswesens und der Verarbeitung von medizinischen Daten geht man davon aus, dass es sich bei der Datenmenge um Massendaten handelt, die im Tera- und Petabereich liegen. Ein Anwendungsbeispiel für solche Datenmengen, sind Daten aus der medizinischen Forschung, aus der Bildbefundung in der Pathologie oder der Sequenzierung von Labordaten.

Durch die Einführung von künstlicher Intelligenz und das Fortschreiten der technologischen Entwicklung in der Medizintechnik steigt die Menge der Daten ständig weiter an. Für die Verarbeitung von Big Data zum Zweck der Datenanalyse im Bereich der Medizin reichen herkömmliche technologische Umgebungen, wie sie zum Beispiel in lokalen Rechenzentren eines Klinikums oder eines Krankenhauses zur Anwendung kommen, nicht mehr aus. Es hat sich gezeigt, dass zum gegenwärtigen Zeitpunkt die medizinischen Daten, die als Big Data bezeichnet werden, zu komplex und zu wenig strukturiert sind. Diese Daten passen nicht einfach auf eine Festplatte oder ein herkömmliches Daten-Storage.

Ein weiterer Aspekt ist, dass sich großen Datenmengen im Sinne von Big Data aufgrund ihrer Datenstruktur nicht ohne weiteres verarbeiten oder analysieren lassen. Bei der Auswertung kommen technische IT-Verfahren zum Einsatz, die in der Lage sind, die großen Datenmengen auf mehrere digitale Verarbeitungssysteme (Hochleistungsrechenzentren) zu verteilen und über einen Überwachungsprozess parallel zu verarbeiten. Diese speziell für die Bearbeitung von Daten aus der Medizin angepassten Big-Data-Rechenzentren können unstrukturierte, aber auch strukturierte Daten gleichzeitig mit spezieller Software verarbeiten, wenn diese verschiedene Datenformate haben. Dazu sind diese Systeme in der Art konzipiert, dass Echtzeitabfragen, schnelle Import- und Export-Vorgänge nebenher durchgeführt werden können.

Medizinische Big Data haben folgende gemeinsame Eigenschaften:

| • | Großes Datenvolumen (engl.: Volume) |

| • | Verschiedene Datenformate wie Textdaten, Bilddaten, Videodaten (engl.: Variety) |

| • | Schnelles Generieren der Daten, Verarbeitung der Daten in Echtzeit (engl.: Velocity) |

| • | Notwendige Richtigkeit und Qualität der Daten (engl.: Veracity) |

| • | Die Verarbeitung der Daten soll zu einem Mehrwert führen (engl.: Value). |

Als Anwendungsbeispiel des Einsatzes von Big Data in der medizinischen Forschung können beispielsweise Risikofaktoren für Krankheiten ermittelt oder zuverlässigere und genauere Diagnosen gestellt werden. Diese Art der Anwendung von Big Data können auch zur Vorhersage und Überwachung möglicher Epidemien verwendet werden. Durch neue Auswertealgorithmen von Big Data in Verbindung mit der Nutzung von KI wird sich in Zukunft die Medizin verändern. Damit einher geht ein Paradigmenwechsel von der bisherigen primären kurativen Medizin hin zur sogenannten prädikativen digitalisierten Medizin. Mit der umfangreichen Nutzung von Big Data im Kontext der Nutzung von Patientendaten ergeben sich auch ethische, wissenschaftstheoretische und gesellschaftliche Konsequenzen beim Umgang mit personenbezogenen Daten im Bereich des Gesundheitswesens.

Body Area Networks (BAN)

Ein BAN (Body Area Network) oder ein WBAN (Wireless Body Area Network) ist ein drahtloses Netzwerk des tragbaren Computergeräts. Diese Geräte können im menschlichen Körper platziert oder in einer bestimmten Position auf der Oberfläche des menschlichen Körpers montiert werden. Die wachsende Aufmerksamkeit für tragbare Technologien wie Brillen und Uhren hat zu einer stärkeren Konzentration auf drahtlose Netzwerke geführt.

Der Begriff BAN (Body Area Networks) wurde erfunden, um die drahtlose Netzwerktechnologie zu bezeichnen, die in Kombination mit Wearables verwendet wird. Der Hauptzweck dieser Netzwerke besteht darin, von tragbaren Geräten erzeugte Daten nach außen an ein WLAN oder das Internet zu übertragen. Teilweise können Wearables die Daten auch direkt untereinander austauschen.

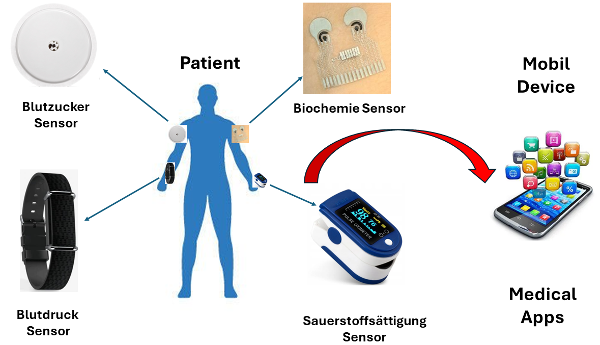

Biomedizinische Sensoren werden zu einem System zusammengeschaltet, um ein Body Area Sensor Network (BASN) zu bilden. Der Begriff BASN wird verwendet, wenn es um Telemedizin oder m-Gesundheit geht, die mobile Kommunikation, Netzwerke und Computer umfasst. Ein BASN-Knoten fungiert als Schnittstelle und hilft bei der Verarbeitung und Übertragung von Daten in medizinischen Anwendungen. BASNs verwenden ein dreistufiges Architektursystem, das darauf ausgelegt ist, technische Spezifikationen für einen optimalen und effizienten Betrieb zu erfüllen. Dazu gehören die Sensoren, der Datenknotenpunkt und das medizinische Netzwerk, wobei jede Stufe einen eigenen Standort und eine eigene Funktion hat. Die Sensoren empfangen Signale vom Körper und leiten sie an den Datenknoten (normalerweise ein Mobiltelefon oder PDA) weiter, der sie zur sofortigen oder späteren Weitergabe an ein medizinisches Netzwerk speichert. Es gibt drei verschiedene Arten von Sensoren.

Mit physiologischen Sensoren werden Parameter wie der Blutdruck gemessen; Blutzuckerspiegel; Temperatur; Blutsauerstoffgehalt; und die Signale im Zusammenhang mit EKG, EEG und EMG. Mit biokinetischen Sensoren werden die Beschleunigung und die Winkeldrehrate gemessen, die aus Körperbewegungen resultieren.

Umgebungssensoren dienen der Messung von Umweltfaktoren wie Temperatur, Luftfeuchtigkeit, Licht und Schalldruckpegel. Das medizinische IT-Netzwerk ist die wichtigste Ebene, da es alle Informationen über den Gesundheitszustand des Patienten erhält, die dann von Medizinern beurteilt werden. Das MIT wird in der Regel von einem Krankenhaus, einer Klinik oder einem Telemedizinzentrum betrieben. Das Netzwerk muss alle persönlichen Daten schützen und mehrere Benutzer verwalten. Die Abbildung stellt vereinfacht ein BAN dar.

Eine fortschrittliche Weiterentwicklung des BAN wäre ein implantierter Sensor: Wenn z. B. ein bedrohlicher medizinischer Zustand erkannt wird, können Biofeedback-Systeme innerhalb eines BASN aktiviert werden. Diese Systeme können einen Behandlungsvorgang auslösen, wenn beim Benutzer ein medizinisch kritischer Zustand festgestellt wird. Wenn beispielsweise der Blutzuckerspiegel niedrig oder hoch ist, erkennt ein implantierter Sensor den Zuckerspiegel und löst drahtlos eine Insulinpumpe aus, um die zu injizierende Menge zu regulieren.

Die Herausforderungen bei der Entwicklung von BANs sind unter anderem

| • | der Energieverbrauch, |

| • | die Zuverlässigkeit, |

| • | die Sicherheit und |

| • | die Interoperabilität. |

Mithilfe von Bluetooth ist es durch die Energiespar-Technologie möglich, Geräte mit winzigen Knopfzellen-Batterien über Monate oder teilweise sogar Jahre zu betreiben. Im Hinblick auf die Sicherheit sind vier verschiedene Elemente im Einsatz:

| • | eine öffentliche Adresse, die für jeden Patienten spezifiziert ist, |

| • | zwei verborgene Schlüssel und |

| • | eine Zufallszahl, die bei jeder Transaktion zugewiesen wird. |

BANs und deren mobile Sensoren und Devices verwenden vorgegebene Kommunikationsstandards. Bei den etwas älteren Kommunikationsprotokollen IEEE 802.15.1 (Bluetooth) oder auch IEEE 802.15.3 (UWB) bzw. IEEE 802.15.4 (Zigbee) handelt es sich jedoch nicht um optimierte Lösungen, da sie die Einschränkungen und Sicherheitsanforderungen von BANs nicht vollständig erfüllen. Vor diesem Hintergrund wurde die IEEE 802.15.6 Task Group 6 (TG6) mit dem Ziel gegründet, einen Kommunikationsstandard zu entwickeln, der für Geräte und Prozesse im oder um den menschlichen Körper optimiert sind.

BANs sind ein dauerhaft aktives Forschungsgebiet, das verschiedene Disziplinen wie Elektrotechnik, Informatik, Medizin und Ethik umfasst. BANs können die Gesundheit und das Wohlbefinden der Nutzer verbessern, die Diagnose und Behandlung von Krankheiten unterstützen, die Lebensqualität von Patienten erhöhen oder neue Formen der Interaktion und des Ausdrucks ermöglichen.

Compound Model

Der Begriff „Compound Model” kommt aus dem Fachbereich der Künstlichen Intelligenz (KI) und beschäftigt sich mit der Beschreibung von Anwendungen im Bereich der KI zum Beispiel in der Patientenbehandlung im Krankenhaus. Ein Compound Model ist ein zusammengesetztes Modell, das aus mehreren Teilmodellen besteht, um komplexere Aufgaben zu lösen. Im KI-Umfeld wird es oft mit Compound-KI-Systemen gleichgesetzt, die durch die Kombination verschiedener KI-Komponenten wie Modelle, Algorithmen und Tools anspruchsvolle Aufgaben bewältigen können. Beispiele aus dem Krankenhausumfeld sind digitale Anwendungen wie Retrieval Augmented Generation – RAG (abruferweiterte Generierung) bei der Nutzung von Informationen, die sich aus verschiedenen Sprachen oder Audiodateien zusammensetzen oder der Einsatz von Chatbots wie ChatGPT Plus in der ärztlichen Befundschreibung in einem Krankenhausinformationssystem (KIS). Vorteile solcher Systeme sind

| • | höhere Leistungsfähigkeit, |

| • | Flexibilität, |

| • | vielseitige Einsatzmöglichkeiten, |

| • | einfache Integration neuer Daten und Dienste (z. B. Medizingerätedaten, Sprachdaten, Daten aus Wissensdatenbanken und Patientendaten). |

RAG unterstützt Large Language Modelle (LLMs), indem es ihnen Zugriff auf externe Wissensquellen gewährt und so den Prozess der Inhaltsgenerierung verbessert (z. B. bei der ärztlichen Befundschreibung im Krankenhaus). Diese duale Funktionalität umfasst eine bestimmte Abfrage durch einen Benutzer (z. B. Arzt bei einer medizinischen Fachrecherche), bei der RAG sorgfältig relevante Informationen aus bereitgestellten Quellen (vornehmlich aus dem Internet) auswählt und zusammenführt. Aus der Summe der Informationen wird dann eine kontextbezogene Antwort (z. B. als Antwort für den Arzt auf die gestellte medizinische Frage) generiert. Der Begriff wird auch im Zusammenhang mit Multimodalität (eine Modalität ist zum Beispiel „Text” im Kontext maschinellen Lernens; z. B. automatische Syntaxanalyse einer Sprache) und Ensemble Modeling (Abfrage mehrerer KI-Algorithmen und daraus Erstellen eines Mittelwertes) verwendet, wobei mehrere Modelle zur Wissensgewinnung in einem Krankenhaus kombiniert werden können. Damit wird die Qualität medizinischer Vorhersagen bei der Patientenbehandlung verbessert und Schwächen einzelner KI-Modelle zu beseitigen. Die Abbildung stellt stark vereinfacht die Funktionsweise von Compound Modelling als Integration in einem Krankenhausinformationssystem (KIS – Befundschreibung) im Krankenhaus dar.

Computational Storage

Computational Storage (Computerspeicher) ist eine IT-Architektur, in der Daten auf der Ebene des Speichergeräts verarbeitet werden, um die Datenmenge zu reduzieren (z. B. durch technische Datenkomprimierung), die zwischen der Speicherebene und der Rechenebene verschoben werden muss. Die fehlende Bewegung erleichtert die Datenanalyse in Echtzeit und verbessert die Leistung, indem Input-/Output-Vorgänge beim Speichern von Daten reduziert werden. Unter Datenanalyse in Echtzeit versteht man in diesem Kontext einen technischen Algorithmus für die Analyse der Speicherdaten. Die dazu benötigte Zeit (Echtzeit) nimmt ein Anwender als zeitliche Wahrnehmung bei der Ausführung von medizinischen Anwendungen mit einem Computer wahr. Vorteile eines Computational Storages sind:

| • | Reduktion der zwischen Storage und Rechner zu übertragenden Datenmenge, |

| • | Reduktion der Latenzzeiten und echtzeitfähige Anwendungsmöglichkeiten, |

| • | Reduktion von Input/Output-Engpässen, |

| • | Verbesserung der Gesamtperformance des Systems durch Entlastung von Hauptprozessor und Speicherarchitektur, |

| • | Möglichkeit der parallelen Datenverarbeitung, |

| • | höhere Effizienz und Leistung der Gesamtarchitektur. |

Damit die Echtzeitdaten nützlich sind, sollten die verwendeten Echtzeitanalyseanwendungen eine hohe Verfügbarkeit und niedrige Antwortzeiten aufweisen. Diese Anwendungen müssen auch große Datenmengen von bis zu Terabytes verwalten können.

Ein typisches Beispiel für die Echtzeitanalyse ist die Verarbeitung von großen Datenbeständen aus der Bildanalyse (Computertomografie, Magnetresonanztomografie), der 3D-Bildbearbeitung in Echtzeit oder der Verarbeitung von Forschungsdaten aus Forschungsdatenbanken. Echtzeitanalysen werden in tragbaren Geräten (Wearables) wie z. B. Smartwatches verwendet und haben bereits bewiesen, dass sie Leben retten, da sie Statistiken wie die Herzfrequenz in Echtzeit überwachen können.

In der Praxis der klinischen Rechenzentren können die netzwerkfähigen Langzeitspeicher über eine große Anzahl von NAND-Flash-Speichergeräten, die die Daten speichern, einen Controller, der das Schreiben der Daten auf die Flash-Geräte verwaltet und einen Arbeitsspeicher (RAM), um einen Lese-/Schreibpuffer bereitzustellen, verfügen.

Das Besondere an Computerspeichern ist die Verwendung eines oder mehrerer Multi-Core-Prozessoren. Diese Prozessoren können verwendet werden, um viele Funktionen auszuführen, von der Indizierung von Daten, wenn sie in das Speichergerät gelangen, über die Suche nach bestimmten Einträgen im Inhalt bis hin zur Unterstützung anspruchsvoller Programme für künstliche Intelligenz (KI).

Computational Storage ist heute in modernen IT-Architekturen medizinischer Rechenzentren wichtig, da die medizinischen Rohdaten z. B. von vernetzten Medizingeräten aber auch von Sensoren und Aktoren im Internet of Medical Things (IoMT) gesammelt werden, weiter zunehmen. Traditionell gab es immer eine Diskrepanz zwischen der Speicherkapazität (GB/TB/PB an Speicherdaten) und der Menge an Arbeitsspeicher, die die CPU für die Analyse von Daten verwendete. Diese Diskrepanz erfordert, dass alle gespeicherten Daten phasenweise von einem großen Speicherort (wie SSDs) an einen kleineren Speicherort im Arbeitsspeicher oder DRAM verschoben werden. Aufgrund dieses phasenweisen Ansatzes war die Zeit, die für die Analyse der Daten erforderlich war, keine Echtzeit mehr. Durch die Bereitstellung von Rechendiensten auf Speichergeräteebene (Einbettung von Prozessoren in die Speichergeräte) kann die Analyse der Rohdaten an Ort und Stelle abgeschlossen werden, und die in den Arbeitsspeicher verschobene Datenmenge wird in eine überschaubare und einfach zu verarbeitende Teilmenge der Daten reduziert. Die Abbildung zeigt vereinfacht die Struktur von Computational Storage in einer Server Speicher IT-Architektur.

Common Vulnerabilities and Exposures (CVE)

Bei den „Common Vulnerabilities and Exposures” (CVE) handelt es sich um eine standardisierte Liste über Schwachstellen und Sicherheitsrisiken von Computersystemen. Dank der eindeutigen Benennung wird der Datenaustausch vereinfacht. Laufende Nummern identifizieren die verschiedenen Einträge eindeutig.

Das CVE-System wurde geschaffen, um Informationen und technische Details zu den Schwachstellen mit der Community (z. B. Administratoren für die IT-Sicherheit im Krankenhaus) auszutauschen, alle Beteiligten über die aktuelle Bedrohungslage zu informieren und sie darin anzuleiten, wie sie sich gegen die immer neuen Risiken verteidigen können.

Solche Schwachstellen können sowohl von ungepflegter Open-Source-Software als auch von kommerziellen Anwendungen (wie z. B. die Betriebssysteme der Microsoft-Familie) stammen. Wer Anwendungen entwickelt, verwendet häufig Drittanbieter-Bibliotheken und -Abhängigkeiten. Der größte Vorteil eines zentralisierten CVE-Berichtssystems besteht darin, dass es alle Betroffenen gleichzeitig über anfällige Anwendungen oder Bibliotheken benachrichtigen kann.

Beispiele für CVE-Fälle:

| 1. | Ein klassisches CVE-Beispiel ist der jüngste Schwachstellenbericht zu Log4j (CVE-2021-44228). Er enthält detaillierte Informationen zu einer Schwachstelle des beliebten Java-Protokollierungssystems Apache Log4j. Viele Dienstanbieter wie AWS, Cloudflare und Twitter waren von dieser Sicherheitslücke betroffen. |

| 2. | Ein weiteres Beispiel ist die ProxyShell-Schwachstelle. Sie machte eine Remote-Codeausführung möglich und betraf Microsoft Exchange Server. Die Bekanntgabe erfolgt über CVE-2021-34473, CVE-2021-34523 und CVE-2021-31207. |

CVE-Nummern bieten wertvolle Informationen über aktuelle Sicherheitslücken in Rechnersystemen. Um sie jede Woche durchzugehen, gibt es allerdings zu viele CVE-Schwachstellen, und möglicherweise sind nicht alle im Kontext Ihres Unternehmens relevant. Die Bekanntgaben sind nur wirksam, wenn Sie mit ihnen Schritt halten können.

Aufbau einer CVE-Kennung (Identifier)

Ein CVE-Identifier ist ein eindeutiger Identifikator, der öffentlich bekannten Cybersicherheitsschwachstellen zugewiesen wird. Es handelt sich um eine standardisierte Methode zur Benennung dieser Schwachstellen, um es Sicherheitsforschern, Anbietern und Organisationen zu erleichtern, zu kommunizieren und Informationen über sie auszutauschen.

Ein CVE-Identifier besteht aus drei Teilen:

| 1. | CVE: Das Akronym selbst, das für „Common Vulnerabilities and Exposures” steht. |

| 2. | JAHR: Eine vierstellige Jahreszahl, die das Jahr darstellt, in dem die CVE zugewiesen wurde oder in dem die Schwachstelle öffentlich gemacht wurde. |

| 3. | ZAHL: Eine Reihe von Ziffern, in der Regel vier bis sechs, welche die spezifische Schwachstelle innerhalb des jeweiligen Jahres eindeutig identifizieren. |

Das United States Computer Emergency Readiness Team (US-CERT) ist eine der Organisationen, die eine öffentliche Sicherheitsberatung zu CVE-Schwachstellen anbietet. Das Team versendet wöchentlich einen Newsletter mit aktuellen CVE-Schwachstellen, sortiert nach Schweregrad. Administratoren in Krankenhäusern können sich über CVE-Schwachstellen auf dem Laufenden halten, indem sie den RSS-Feed der CERT/CC Vulnerability Notes Database abonnieren, um Benachrichtigungen in Echtzeit zu erhalten. Die Abbildung zeigt eine typische CVE-Kennung. Quelle Abbildung: picusecurity.com

Zukunft des CVE

Die Finanzierung des CVE-Programms durch das US-Heimatschutzministerium ist am 16. April 2025 ausgelaufen, und eine Verlängerung des Vertrags mit der betreuenden Organisation Mitre steht bisher aus. Dies birgt die Gefahr, dass die Erfassung neuer Sicherheitslücken eingestellt werden muss. Um das CVE-System unabhängig davon weiterzuführen, haben ehemalige Vorstandsmitglieder die CVE Foundation gegründet. Diese plant, die Erfassung von Schwachstellen auch ohne staatliche US-Mittel sicherzustellen. Nach Angaben der Verantwortlichen bereiten sie sich bereits seit einem Jahr auf diesen Fall vor, um das Programm ohne Regierungsfinanzierung weiterführen zu können.

Weiterführender Link

Cyber-Resilienz

Cyber-Resilienz ist ein Konzept, das Geschäftskontinuität, Datensystemsicherheit und organisatorische Ausfallsicherheit einer Gesundheitseinrichtung vereint. Es beschreibt die Fähigkeit eines Krankenhauses oder eines Klinikums, trotz schwieriger Cyber-Ereignisse wie Cyber-Angriffe, Naturkatastrophen oder wirtschaftlicher Einbrüche weiterhin die angestrebten Ergebnisse bei der Patientenbehandlung zu erzielen.