08010 IT-Risikomanagement für medizinische Einrichtungen

|

Dieser Beitrag richtet sich an alle medizinischen Einrichtungen, die über eine eigene Organisationseinheit für den IT-Betrieb und gegebenenfalls die Entwicklung von eigenen IT-Lösungen verfügen. Die in diesem Beitrag diskutierten Aspekte können jedoch auch für kleinere medizinische Einrichtungen, die ihre IT von einem spezialisierten Dienstleister betreuen lassen, interessant sein. Schließlich können auch niedergelassene Ärzte für ihren täglichen Umgang mit der IT profitieren. Für diese beiden letzten Zielgruppen sind spezielle Hinweise im Text ergänzt, die erläutern, wie einzelne Themen auf die Einrichtungsgröße angepasst betrachtet und umgesetzt werden können.

Dieser Beitrag unterstützt beim Aufbau von Fachwissen, wie mit Risiken im IT-Kontext im Alltag umgegangen werden muss, indem er in das Thema „IT-Risikomanagement” einführt und zeigt, wie sowohl in medizinischen als auch in nicht medizinischen Bereichen auf die Herausforderungen durch Risiken im Kontext der IT mit Blick auf das Patientenwohl ganzheitlich, strukturiert, besonnen und nicht zuletzt mit wirtschaftlichem Augenmaß reagiert werden kann. Arbeitshilfen: von: |

1 Warum IT-Risikomanagement?

Sicherheitskultur im Krankenhaus

In der Vergangenheit gab es in vielen medizinischen Einrichtungen keine IT-spezifische Sicherheitskultur und damit auch kein IT-Risikomanagement. Die Sicherheitskultur eines Krankenhauses bedeutete vorrangig, eine fehler- und schadensfreie medizinische Behandlung und Versorgung umzusetzen. Gefördert wurde diese Sichtweise vor allem durch die Grundsätze der Medizinethik, die Umsetzung des Patientenrechtegesetzes und weitere qualitätssichernde Maßnahmen, wie etwa das erprobte Critical Incident Reporting System (CIRS), das medizinische (Beinahe-)Fehler und kritische Ereignisse periodisch zusammenfassend darstellt. Ähnliche Ansätze sind auch aus produzierenden Unternehmen im Kontext der Unfallverhütung bekannt und erprobt.

In der Vergangenheit gab es in vielen medizinischen Einrichtungen keine IT-spezifische Sicherheitskultur und damit auch kein IT-Risikomanagement. Die Sicherheitskultur eines Krankenhauses bedeutete vorrangig, eine fehler- und schadensfreie medizinische Behandlung und Versorgung umzusetzen. Gefördert wurde diese Sichtweise vor allem durch die Grundsätze der Medizinethik, die Umsetzung des Patientenrechtegesetzes und weitere qualitätssichernde Maßnahmen, wie etwa das erprobte Critical Incident Reporting System (CIRS), das medizinische (Beinahe-)Fehler und kritische Ereignisse periodisch zusammenfassend darstellt. Ähnliche Ansätze sind auch aus produzierenden Unternehmen im Kontext der Unfallverhütung bekannt und erprobt.

Schneller Zugriff vs. IT-Sicherheit?

Hintergrund für diese Betrachtung ist der bislang vielfach noch gültige Grundsatz, dass im klinischen Diagnostik- und Behandlungsalltag der schnelle und unkomplizierte Zugriff auf Patientendaten aus ärztlicher und pflegerischer Sicht wichtiger ist als die Sicherheit des Zugangs zu klinischen Daten innerhalb von IT-Anwendungen oder die sichere Nutzung von vernetzten Medizingeraten. In kritischen Situationen ist beispielsweise ein Zeitverlust durch umfangreiche Anmeldeprozesse an IT-Anwendungen nicht hinnehmbar. Gleichzeitig jedoch ist die Sicherstellung der Integrität der hochsensiblen Patienteninformationen und der Funktionalität ebendieser Anwendungen von ebenso zentraler Bedeutung. Denn falsche, lückenhafte oder insgesamt nicht verfügbare Informationen können ebenso wie fehlerhaft arbeitende oder nicht verfügbare Diagnose- oder Therapie-Technik Patienten unmittelbar gefährden.

Hintergrund für diese Betrachtung ist der bislang vielfach noch gültige Grundsatz, dass im klinischen Diagnostik- und Behandlungsalltag der schnelle und unkomplizierte Zugriff auf Patientendaten aus ärztlicher und pflegerischer Sicht wichtiger ist als die Sicherheit des Zugangs zu klinischen Daten innerhalb von IT-Anwendungen oder die sichere Nutzung von vernetzten Medizingeraten. In kritischen Situationen ist beispielsweise ein Zeitverlust durch umfangreiche Anmeldeprozesse an IT-Anwendungen nicht hinnehmbar. Gleichzeitig jedoch ist die Sicherstellung der Integrität der hochsensiblen Patienteninformationen und der Funktionalität ebendieser Anwendungen von ebenso zentraler Bedeutung. Denn falsche, lückenhafte oder insgesamt nicht verfügbare Informationen können ebenso wie fehlerhaft arbeitende oder nicht verfügbare Diagnose- oder Therapie-Technik Patienten unmittelbar gefährden.

Niemand ist sicher

Einschlägige aktuelle Beispiele zeigen eindringlich, dass es daher sowohl technischer als auch organisatorischer Maßnahmen zur Verbesserung der Sicherheit von Informationen und IT-Systemen bedarf. Denn es ist – leider – auch in medizinischen Einrichtungen zunehmend keine Frage, ob, sondern nur wann und wie oft sie Opfer von gezielten Angriffen, zufälligen Beeinträchtigungen aufgrund von Angriffen an anderer Stelle oder allgemeinen technischen Störungen sind. Alleine die starke Zunahme von IT lässt solche Szenarien künftig statistisch viel wahrscheinlicher werden.

Einschlägige aktuelle Beispiele zeigen eindringlich, dass es daher sowohl technischer als auch organisatorischer Maßnahmen zur Verbesserung der Sicherheit von Informationen und IT-Systemen bedarf. Denn es ist – leider – auch in medizinischen Einrichtungen zunehmend keine Frage, ob, sondern nur wann und wie oft sie Opfer von gezielten Angriffen, zufälligen Beeinträchtigungen aufgrund von Angriffen an anderer Stelle oder allgemeinen technischen Störungen sind. Alleine die starke Zunahme von IT lässt solche Szenarien künftig statistisch viel wahrscheinlicher werden.

Lücken finden, Maßnahmen ergreifen

Es müssen also Lösungen geschaffen werden, die einerseits die ärztlichen und pflegerischen Anforderungen, andererseits aber auch die durch verstärkten Einsatz von IT entstehenden neuen Kontexte beherrschen. Das IT-Risikomanagement hilft als Teildisziplin des Risikomanagements unter Beachtung aller weiterhin gültigen nichttechnischen Rahmenbedingungen dabei, in enger Zusammenarbeit mit weiteren Disziplinen aus der IT, insbesondere der IT-Sicherheit, Lücken im Kontext des IT-Einsatzes rechtzeitig zu identifizieren und nachhaltige Maßnahmen zu ergreifen, um die Situation im Kontext der Nutzung von IT zu verbessern.

Es müssen also Lösungen geschaffen werden, die einerseits die ärztlichen und pflegerischen Anforderungen, andererseits aber auch die durch verstärkten Einsatz von IT entstehenden neuen Kontexte beherrschen. Das IT-Risikomanagement hilft als Teildisziplin des Risikomanagements unter Beachtung aller weiterhin gültigen nichttechnischen Rahmenbedingungen dabei, in enger Zusammenarbeit mit weiteren Disziplinen aus der IT, insbesondere der IT-Sicherheit, Lücken im Kontext des IT-Einsatzes rechtzeitig zu identifizieren und nachhaltige Maßnahmen zu ergreifen, um die Situation im Kontext der Nutzung von IT zu verbessern.

Was ist wichtig?

Als wesentliche Anforderungen an ein gutes IT-Risikomanagement gelten daher:

Als wesentliche Anforderungen an ein gutes IT-Risikomanagement gelten daher:

| • | die Einrichtung einer sinnvoll bemessenen IT-Risikomanagement-Organisation, |

| • | seine Angemessenheit (Eignung für die medizinische Einrichtung) und |

| • | seine Wirksamkeit (Funktionsfähigkeit der Elemente des IT-Risikomanagements). |

Damit das IT-Risikomanagement angemessen ist, müssen dazu weitere Anforderungen berücksichtigt werden:

| • | IntegrationsfähigkeitAuch wenn es auf den ersten Blick einfacher und ausreichend erscheinen mag: Eine isolierte Behandlung von technisch geprägten Risiken in der IT wäre aufgrund bereichsübergreifender Ursache-Wirkung-Beziehungen nicht ausreichend. Vielmehr ist eine intensive Kooperation der IT-Risikomanagement-Organisation und der IT insgesamt mit medizinischen und technischen Fachleuten aus allen Bereichen der medizinischen Einrichtung mit IT-Bezug notwendig, um ein gemeinsames Verständnis dafür zu schaffen, wo, wie und mit welchen Folgen ein Risiko im IT-Kontext wirken kann. |

| • | AnpassungsfähigkeitGenauso wenig wie die medizinische und technische Entwicklung auf einem bestimmten Niveau verharrt, darf auch das IT-Risikomanagement nicht verharren. Es muss fortlaufend an die veränderte Situation beim Einsatz von und im Umgang mit der IT angepasst werden. Genutzte Methoden müssen dazu fortlaufend geprüft und gegebenenfalls angepasst oder ergänzt werden, ebenso die gewählte Software zur Unterstützung. |

| • | WirtschaftlichkeitJe umfassender die IT-Durchdringung ist, desto aufwendiger werden Maßnahmen zur Beherrschung der damit verbundenen Risiken ausfallen müssen. Denn IT-Systeme neuester Generation sind so komplex, dass sie eine immer aufwendigere Analyse erfordern. Die Elemente des IT-Risikomanagements müssen daher als eigene Position im IT-Budget eingeplant und mit den etablierten Methoden und Werkzeugen, etwa einer SWOT-Analyse und/oder Nutzwertanalyse, betriebswirtschaftlich beurteilt werden. |

Tipp für kleine Einrichtungen: IT-Risikomanagement ist dann angemessen, wenn:

| • | Integrationsfähigkeit:... der jeweilige IT-Dienstleister gemeinsam mit dem medizinischen Personal die relevanten Themen bespricht und darauf achtet, dass ein gemeinsames Verständnis erzielt wird. Dies kann regelmäßig, sinnvollerweise jährlich, etwa im Rahmen eines halbtägigen Workshops geschehen, oder auch immer dann, wenn größere Änderungen an der IT vorgenommen oder neue Geräte installiert werden. Zudem sollte neu eingestelltes Personal umgehend entsprechend sensibilisiert und geschult werden. |

| • | Anpassungsfähigkeit:... die gewählte Lösung so gestaltet ist, dass sie sich einerseits einfach nutzen lässt, andererseits aber auch leicht auf neue Verhältnisse angepasst werden kann. Einfache Checklisten oder Tabellen genügen dafür vielfach vollkommen. Wichtig ist, dass sie genutzt und fortlaufend aktualisiert werden. Auch hier kann der jeweilige Dienstleister oder eine dritte Partei (unabhängige Sachverständige) unterstützen. |

| • | Wirtschaftlichkeit:... für das Thema ausdrücklich Mittel für die dedizierte Bezahlung von Fachleuten vorgesehen sind, etwa über Rücklagen. Grundsatz: Kosten in diesem Kontext dürfen nicht „überraschen”. Sie existieren – auch wenn das gerne vermieden würde – und können nicht eingespart werden. |

| • | WirksamkeitDie Wirksamkeit ist dann sichergestellt, wenn im Rahmen von regelmäßig wiederholten Tests und Prüfungen (Audits), zunächst durch die Risikomanagement-Organisation selbst sowie unabhängige Dritte, in der Regel spezialisierte Dienstleister, im nächsten Schritt durch die einrichtungseigene Revision oder von ihr beauftragte Dienstleister, festgestellt wird, dass die eingerichteten Mechanismen und gewählten Maßnahmen wie erwartet funktionieren, Risiken also gezielt minimiert oder gar vermieden werden. |

Tipp für kleine Einrichtungen:

IT-Risikomanagement ist dann wirksam, wenn regelmäßige, unter Umständen auch gegenseitige nicht formalisierte Beobachtungen und Gespräche zeigen, dass das Thema bei allen Beteiligten präsent ist, etwa auch, indem vereinbarte Vorgehensweisen eingehalten werden. Bei technischen Lösungen reicht häufig aus, wenn der beauftragte IT-Dienstleister durch Vorlage anerkannter Zertifikate (mit Gültigkeitsdatum) nachweisen kann, dass die Lösung dem aktuellen Stand der Technik entspricht. Bei Beschaffungen können Testergebnisse aus Fachmagazinen unterstützen, um die Qualität der gewählten Lösung zu dokumentieren.

Auf medizinische Einrichtungen kommen also zahlreiche Herausforderungen zu, die sie erfüllen müssen. Denn der Risikobegriff, der im nachfolgenden Abschnitt näher betrachtet wird, ist durch fortschreitende Nutzung der IT auch in der Medizin („Digitale Transformation”) vielschichtiger und bedeutsamer geworden.

2 Informationssysteme in der Medizin

Ein IT-Risikomanagement ist notwendig und muss bestimmte Anforderungen erfüllen, weil jede medizinische Einrichtung abhängig von ihrer Größe, ihren medizinischen Schwerpunkten und ihren im Gesundheitswesen darüber hinaus zugedachten Aufgaben (etwa Notfallversorgung) mehr oder weniger stark von IT durchdrungen ist. Um den Sachverhalt besser strukturieren und aufzeigen zu können, wie vielschichtig das Themengebiet ist, wird der Begriff des Informationssystems genutzt.

Abb. 1: Die Elemente eines Informationssystems im Kontext der Medizintechnik

Eine medizinische Einrichtung lebt von und wird durch das medizinische und nicht medizinische Personal getragen. Es bestimmt, wie fachliche Prozesse gestaltet sind, welche Daten relevant sind und kann (mehr oder weniger stark) Einfluss darauf nehmen, in welcher Form es durch IT-Systeme und deren Prozesse (IT-Prozesse) unterstützt wird. Bei der notwendigerweise umfassenden Betrachtung möglicher Risiken sind also alle Bestandteile des IT-Systems einzubeziehen.

Dies betrifft sowohl die Anwendungssysteme in den nicht medizinischen Bereichen, die Medizintechnik selbst als Teil der sogenannten „Operational Technology” (OT), weitere OT-Elemente (beispielsweise Elemente für die Gebäudeautomation), die Systemsoftware, also beispielsweise Betriebssysteme wie Windows oder Linux, weitere notwendige Hardware sowie das IT-Netzwerk.

Operational Technology

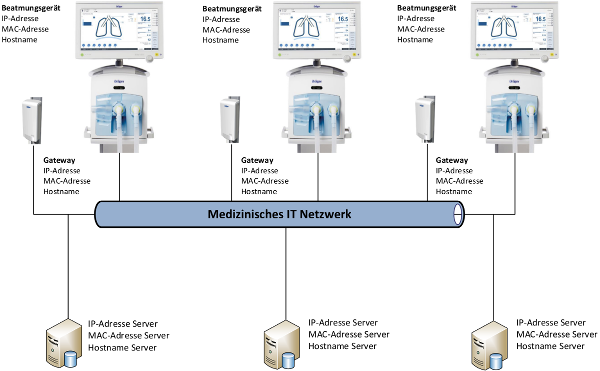

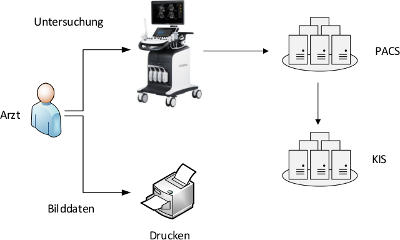

Unter dem Begriff „Operational Technology” wird dabei Hardware und spezielle Software zur Kontrolle spezialisierter Systeme verstanden, die in der Medizin unter anderem in Form von medizinischen elektrischen Geräten (vgl. Abb. 2 −4), aber auch als Steuerungen etwa für Notstromsysteme in Klinken eingesetzt wird.

Abb. 2: OT in Form eines medizinischen Netzwerks in der Radiologie (CT/MRT), Beispiel

Abb. 3: OT in Form eines medizinischen Netzwerks mit Beatmungsgeräten (Intensivstation), Beispiel

Abb. 4: OT in einem medizinischen Netzwerk in einer Praxis (Sonografiegerät), Beispiel

Unter dem Begriff „Operational Technology” wird dabei Hardware und spezielle Software zur Kontrolle spezialisierter Systeme verstanden, die in der Medizin unter anderem in Form von medizinischen elektrischen Geräten (vgl. Abb. 2 −4), aber auch als Steuerungen etwa für Notstromsysteme in Klinken eingesetzt wird.

Informationstechnologie

Im Gegensatz zur OT umfasst IT die Unterstützung zur Abbildung und Steuerung von betriebswirtschaftlichen Prozessen. Weil der klare Trend zu einer immer stärkeren Vernetzung von medizinischen elektrischen Geräten erkennbar ist und immer umfassendere Daten in immer größerer Menge ausgetauscht und gespeichert werden, um Prozesse ganzheitlich (Ende-zu-Ende-Betrachtung) sowie kosten- und ressourceneffizient abbilden zu können, überschneiden sich zunehmend Aspekte von OT und IT. Vielfach ist eine Trennung nicht mehr eindeutig möglich.

Im Gegensatz zur OT umfasst IT die Unterstützung zur Abbildung und Steuerung von betriebswirtschaftlichen Prozessen. Weil der klare Trend zu einer immer stärkeren Vernetzung von medizinischen elektrischen Geräten erkennbar ist und immer umfassendere Daten in immer größerer Menge ausgetauscht und gespeichert werden, um Prozesse ganzheitlich (Ende-zu-Ende-Betrachtung) sowie kosten- und ressourceneffizient abbilden zu können, überschneiden sich zunehmend Aspekte von OT und IT. Vielfach ist eine Trennung nicht mehr eindeutig möglich.

Medizintechnik

Im Kontext dieses Beitrags zeichnet sich Medizintechnik als Teil der OT dadurch aus, dass die genutzten medizinischen elektrischen Geräte (Medizinprodukte) eines oder mehrere der folgenden Merkmale besitzen: Sie

Im Kontext dieses Beitrags zeichnet sich Medizintechnik als Teil der OT dadurch aus, dass die genutzten medizinischen elektrischen Geräte (Medizinprodukte) eines oder mehrere der folgenden Merkmale besitzen: Sie

| • | enthalten programmierbare Funktionalitäten, |

| • | tauschen Daten untereinander oder mit nicht medizinischen elektrischen Geräten (bspw. Anwendungssystemen auf PCs) aus, |

| • | kommunizieren über eine Schnittstelle (GUI = Graphical User Interface) mit dem Benutzer (medizinisches und nicht medizinisches Personal, Patient), |

| • | sind drahtlos oder drahtgebunden an das interne IT-Netzwerk angebunden und damit oft auch indirekt an das Internet. |

IT-OT-Kontinuum

Für das weitere Verständnis lassen sich also zwei Eckpunkte innerhalb eines Kontinuums unterscheiden:

Für das weitere Verständnis lassen sich also zwei Eckpunkte innerhalb eines Kontinuums unterscheiden:

| • | Medizinische elektrische Geräte einschließlich der sie verbindenden IT-Netzwerke und der angeschlossenen nicht medizinischen elektrischen Geräte gemäß DIN EN 60601-1:2013-12, DIN EN 80001-1:2011 und DIN EN ISO 14971:2020-7Darunter wird die gesamte IT-Infrastruktur zur Unterstützung der medizinischen Prozesse (Diagnostik, Therapie und Dokumentation) verstanden. Gesundheit und Leben von Patienten stehen an oberster Stelle. Abweichend von der Risikodefinition in Kapitel 4 und der allgemeinen BSI-Definition beschreiben Risiken hier stets die Ursachen für gesundheitliche Gefährdungen im Rahmen konkreter Situationen, denen Patienten ausgesetzt sind. Diese Gefährdungen gehen dabei nicht direkt von der IT aus, auch wenn die IT Bestandteil in einem medizinischen elektrischen Gerät ist. Vielmehr sind sie eine (Aus-)Wirkung eines eingetretenen Risikos. Beispiel: Durch einen Softwarefehler in einem Infusionsapparat oder einem Infusionsmanagementsystem kann eine fehlerhafte und für den Patienten gefährliche Medikamentendosierung verursacht werden. Die gesundheitliche Gefährdung entsteht jedoch nicht unmittelbar durch den Softwarefehler, sondern durch die aus diesem Grund erfolgte fehlerhafte Wirkstoffdosierung. Allerdings ist der Softwarefehler wesentliche Ursache für die gesundheitliche Gefährdung. Risiken werden deshalb daraufhin analysiert, welche gesundheitlichen Gefährdungen für Patienten sie zur Folge haben können. |

| • | Informationssysteme zur Unterstützung der nicht medizinischen ProzesseGefährdungen gemäß Kapitel 4 und der Definition des BSI [1] haben hier Risiken zur Folge, die den Betrieb einzelner Teile des Klinikums beeinträchtigen. Von einer solchen Beeinträchtigung geht im Unterschied zum vorausgehenden Punkt keinerlei gesundheitliche Gefährdung für Patienten aus, auch nicht indirekt. Vielmehr werden hier rechtliche und wirtschaftliche Schäden und Störungen in allgemeinen Unterstützungsprozessen durch Risiken betrachtet. Durch einen Serverausfall steht zum Beispiel das Zeiterfassungssystem für mehrere Tage nicht zur Verfügung oder fehlerhafte Datensicherungen führen zu nicht rekonstruierbarem Datenverlust im Forderungsmanagement des Klinikums gegenüber Patientinnen und Patienten oder gesetzlichen und privaten Krankenversicherungen. |

Tipp für kleine Einrichtungen:

Auch kleine Einrichtungen besitzen ein Informationssystem. Neben dem Personal und den (explizit oder implizit vereinbarten) Prozessen und Routinen umfasst die Technik hier alle PCs, etwa in Behandlungsräumen, je nach medizinischem Schwerpunkt notwendige Geräte (etwa EKG, Ultraschall, Labor), spezielle Anwendungen, etwa zur Erfassung von Laborwerten, Diagnosen und Therapien, sowie ein kleines Netzwerk mit beispielsweise einem oder mehreren zentralen Druckern und einem speziellen PC für die Dateiablage („Fileserver”, Netzwerkspeicher („Network Attached Storage”, NAS). Besonders relevant sind auch alle Geräte, die für Langzeitbeobachtungen (etwa EKG, Blutdruck) ausgegeben und deren Daten später eingelesen werden.

3 Der IT-Risikobegriff

Definition „Risiko”

Unter einem Risiko versteht man allgemein, im positiven wie im negativen Sinn, das vom Kontext abhängige, mehr oder weniger stark ausgeprägte Unvermögen, künftige Ereignisse vorherzusehen und zu beeinflussen. Risiken im positiven Sinn werden im deutschsprachigen Raum dabei als Chancen wahrgenommen und auch mit diesem Begriff belegt. Der Risikobegriff ist daher, anders als im angelsächsischen Raum, grundsätzlich negativ besetzt.

Unter einem Risiko versteht man allgemein, im positiven wie im negativen Sinn, das vom Kontext abhängige, mehr oder weniger stark ausgeprägte Unvermögen, künftige Ereignisse vorherzusehen und zu beeinflussen. Risiken im positiven Sinn werden im deutschsprachigen Raum dabei als Chancen wahrgenommen und auch mit diesem Begriff belegt. Der Risikobegriff ist daher, anders als im angelsächsischen Raum, grundsätzlich negativ besetzt.

Ein Risiko wird als Kombination (nicht als mathematisches Produkt!) aus der relativen Häufigkeit eines Ereignisses bzw. seiner Eintrittswahrscheinlichkeit und der möglichen Schadenshöhe beschrieben. [2] [3] [4]

Schadenspotenzial

Eine mathematische Multiplikation könnte über das tatsächliche Schadenspotenzial eines Risikos leicht hinwegtäuschen. Das Produkt aus einem sehr seltenen Ereignis mit einer sehr hohen Schadenssumme würde rechnerisch eine Schadenssumme im mittleren Bereich ergeben, die vielfach finanziell getragen und damit potenziell akzeptiert werden könnte. Tritt dieses sehr seltene Ereignis jedoch tatsächlich ein, ist ein damit verbundener Schaden in der Regel existenzbedrohend.

Eine mathematische Multiplikation könnte über das tatsächliche Schadenspotenzial eines Risikos leicht hinwegtäuschen. Das Produkt aus einem sehr seltenen Ereignis mit einer sehr hohen Schadenssumme würde rechnerisch eine Schadenssumme im mittleren Bereich ergeben, die vielfach finanziell getragen und damit potenziell akzeptiert werden könnte. Tritt dieses sehr seltene Ereignis jedoch tatsächlich ein, ist ein damit verbundener Schaden in der Regel existenzbedrohend.

Risiken in medizinischen Einrichtungen

Risiken können in der gesamten medizinischen Einrichtung in unterschiedlicher Ausprägung und mit unterschiedlichsten Wirkungen eintreten. Sie können in einem unmittelbaren betriebswirtschaftlichen Kontext (beispielsweise Zahlungsausfall) oder einem medizinischen Kontext (beispielsweise fehlerhafte Diagnose und darauf aufbauende Therapie) stehen oder an der Schnittstelle zwischen medizinischen und nicht medizinischen Elementen wirken.

Risiken können in der gesamten medizinischen Einrichtung in unterschiedlicher Ausprägung und mit unterschiedlichsten Wirkungen eintreten. Sie können in einem unmittelbaren betriebswirtschaftlichen Kontext (beispielsweise Zahlungsausfall) oder einem medizinischen Kontext (beispielsweise fehlerhafte Diagnose und darauf aufbauende Therapie) stehen oder an der Schnittstelle zwischen medizinischen und nicht medizinischen Elementen wirken.

Für ein umfassendes Verständnis der Thematik ist es wichtig, sich bewusst zu machen, dass Risiken im Kontext der IT nicht nur in der IT selbst entstehen können. Wie in Abbildung 1 (s. Abb 1) dargestellt, können sie in allen Elementen des Informationssystems entstehen oder auf alle diese Elemente einwirken.

Umgang mit IT stets mit Risiko verbunden

Denn auch alle, die vermeintlich „nur” minimale Berührungspunkte mit der IT haben (etwa durch Gerätebedienung), sollten verstanden haben, dass der Umgang mit IT grundsätzlich und unabhängig vom Einsatzort stets mit Risiken verbunden ist. Zudem können – und das ist besonders anspruchsvoll und muss daher trainiert werden – auch bestimmte IT-ferne Aktivitäten unmittelbare Folgen für die IT haben. Etwa, wenn in Social-Media-Kanälen vermeintlich „harmlose” Informationen geteilt werden, die für geschulte Angreifer Rückschlüsse auf Personen mit besonderen Berechtigungen in IT-Systemen oder auf konkret eingesetzte Lösungen zulassen. Risiken im Kontext der IT sind also umfassend und weit über technische Aspekte hinausgehend.

Denn auch alle, die vermeintlich „nur” minimale Berührungspunkte mit der IT haben (etwa durch Gerätebedienung), sollten verstanden haben, dass der Umgang mit IT grundsätzlich und unabhängig vom Einsatzort stets mit Risiken verbunden ist. Zudem können – und das ist besonders anspruchsvoll und muss daher trainiert werden – auch bestimmte IT-ferne Aktivitäten unmittelbare Folgen für die IT haben. Etwa, wenn in Social-Media-Kanälen vermeintlich „harmlose” Informationen geteilt werden, die für geschulte Angreifer Rückschlüsse auf Personen mit besonderen Berechtigungen in IT-Systemen oder auf konkret eingesetzte Lösungen zulassen. Risiken im Kontext der IT sind also umfassend und weit über technische Aspekte hinausgehend.

3.1 Definition

Ein Risiko im Kontext der IT ist definiert als die Wahrscheinlichkeit, mit der ein Ereignis mit IT-Bezug zu materiellen oder immateriellen Schäden in bestimmter Höhe für die betroffene Einrichtung führt. Besonders zentral sind dabei Schäden, die von der IT ausgehend die Gesundheit der Patienten unmittelbar betreffen und damit zu gesundheitlichen Beeinträchtigungen oder sogar zum Tod führen.

Zur weiteren Differenzierung des Risikobegriffs im Kontext der IT werden häufig zwei Sichtweisen unterschieden:

| • | Das IT-Risiko als eher technisch begründeter Begriff |

| • | Das Informationssicherheitsrisiko als eher inhaltlich begründeter Begriff |

Ein zentraler Gedanke dieser Differenzierung ist, dass alle Elemente des Informationssystems in medizinischen und nicht medizinischen Bereichen nach Abbildung 1 potenziell von Risiken betroffen sind, weil alle, nicht nur technische Elemente, Schwachstellen (vgl. Abschn. 3.2) aufweisen können.

Cyberrisiken

In der Praxis wird in den letzten Jahren zunehmend ein weiterer, für den Kontext wichtiger Risikobegriff genutzt: das Cyberrisiko. Es umfasst alle Risiken, die durch die zunehmende Vernetzung informationstechnischer Systeme (IT-Systeme) über öffentliche Netze (Cyberraum) entstehen. Cyberrisiken gewinnen durch die auch in der Medizin stetig zunehmende digitale Transformation an Bedeutung, da immer mehr Beteiligte (beispielsweise niedergelassene Ärzte, Apotheken, Versicherungen und weitere Dritte) zur Abbildung notwendiger Prozesse miteinander vernetzt sind oder werden sollen.

In der Praxis wird in den letzten Jahren zunehmend ein weiterer, für den Kontext wichtiger Risikobegriff genutzt: das Cyberrisiko. Es umfasst alle Risiken, die durch die zunehmende Vernetzung informationstechnischer Systeme (IT-Systeme) über öffentliche Netze (Cyberraum) entstehen. Cyberrisiken gewinnen durch die auch in der Medizin stetig zunehmende digitale Transformation an Bedeutung, da immer mehr Beteiligte (beispielsweise niedergelassene Ärzte, Apotheken, Versicherungen und weitere Dritte) zur Abbildung notwendiger Prozesse miteinander vernetzt sind oder werden sollen.

Da alle Sichtweisen und Definitionen wichtig sind und ihre Berechtigung haben, wird im Folgenden der neutrale Begriff Risiko verwendet, der alle Risiken im IT-Kontext einschließt.

Brutto-, Netto- und Restrisiko

Oberstes Ziel ist es, alle Risiken bestmöglich zu beherrschen. Daher werden abhängig vom Risiko unterschiedliche Maßnahmen vereinbart, um das jeweilige Risiko zu senken (vgl. Abschn. 5.3 und 6.1). Von Brutto-Risiken wird gesprochen, wenn noch keine Maßnahmen vereinbart wurden. Ein Netto-Risiko hingegen ist das verbleibende Risiko unter Berücksichtigung getroffener Maßnahmen. Lassen sich keine weiteren Maßnahmen mehr einrichten oder ist die Einrichtung technisch zu komplex bzw. wirtschaftlich nicht sinnvoll, ist das Netto-Risiko zugleich das verbleibende Restrisiko. Es muss akzeptiert werden (vgl. Abschn. 5.5).

Oberstes Ziel ist es, alle Risiken bestmöglich zu beherrschen. Daher werden abhängig vom Risiko unterschiedliche Maßnahmen vereinbart, um das jeweilige Risiko zu senken (vgl. Abschn. 5.3 und 6.1). Von Brutto-Risiken wird gesprochen, wenn noch keine Maßnahmen vereinbart wurden. Ein Netto-Risiko hingegen ist das verbleibende Risiko unter Berücksichtigung getroffener Maßnahmen. Lassen sich keine weiteren Maßnahmen mehr einrichten oder ist die Einrichtung technisch zu komplex bzw. wirtschaftlich nicht sinnvoll, ist das Netto-Risiko zugleich das verbleibende Restrisiko. Es muss akzeptiert werden (vgl. Abschn. 5.5).

Neben dem Risikobegriff wird häufig, etwa auch vom Bundesamt für Sicherheit in der Informationstechnik (BSI), der Begriff Gefährdung genutzt. Unter einer Gefährdung wird dabei eine Bedrohung verstanden, die über eine Schwachstelle konkret auf ein Element des Informationssystems wirkt. Erst wenn also eine Schwachstelle vorhanden ist (etwa ein Fehler in einer Software) wird eine Bedrohung (etwa ein Angreifer, der diesen Fehler ausnutzen möchte) zur Gefährdung für ein Element (hier das IT-System, genauer beispielsweise ein MRT, das diese Software zur Steuerung nutzt).

Im Unterschied zur Gefährdung umfasst der Begriff „Risiko” bereits eine Bewertung, inwieweit ein bestimmtes Szenario Schaden verursachen kann, hier also, inwieweit ein Angreifer durch Manipulation des MRT Schaden verursachen könnte, beispielsweise, indem er sich Zugang zum Kontrollraum oder einem dedizierten Technikraum verschafft und so auch weitere Bestandteile des medizinischen Netzwerks infiltrieren kann (vgl. Abb. 2).

Typische Risiken

Risiken für Informationssysteme sind beispielsweise:

Risiken für Informationssysteme sind beispielsweise:

| • | Angriffe auf das IT-Netzwerk einer medizinischen Einrichtung und einzelner oder aller daran angeschlossenen Geräte. Sind medizinische elektrische Geräte (OT) wie in den Abbildungen 2–4 dargestellt, von den Angriffen betroffen, können Patienten gefährdet werden. Sind sonstige Systeme betroffen, könnten sensible personenbezogene Diagnosedaten entwendet (Datendiebstahl, sog. „Data Leak”), Abrechnungsdaten verfälscht oder sämtliche Daten unzugänglich gemacht werden (sog. „digitale Erpressung” mittels Ransomware). |

| • | Ausfall einer wichtigen Anwendung für die Diagnostik, was zu kritischen Situationen in der Notaufnahme führt |

| • | fehlerhafte Software in einem medizinischen elektrischen Gerät, die zu einer Gefährdung der Patienten führen kann |

| • | technische Störungen an einem Server in der Verwaltung, die zu Verzögerungen oder Ausfällen in der Abrechnung mit den Krankenkassen führen |

| • | Social Engineering gegen privilegierte Personen in der IT. Dabei versuchen Angreifer über unterschiedliche Wege, etwa die Nutzung von Social Media, Telefonanrufen, Mails und persönlichen Kontakten Informationen zu sammeln, die später für einen Angriff genutzt werden können. |

Weitere Beispiele für Risiken

Durch den Einsatz von Informationssystemen können weitere Risiken entstehen, die weder unmittelbar unter die Normen DIN EN 60601-1:2013-12, DIN EN 62304:2016-10 und DIN EN 80001-1:2011-11, noch unter DIN EN ISO 14971:2020-07 fallen und damit in Abbildung 1 zwischen betrieblichen und medizinischen Anwendungen verortet werden müssen. Da bestimmte Funktionalitäten solcher Anwendungen in Teilen eher den medizinischen Anwendungen zugerechnet werden können, kann auch von diesen Informationssystemen eine Gefährdung für Patienten ausgehen. Beispielsweise kann ein Anwendungssystem zur Essensbestellung durch einen Softwarefehler ein für einen Patienten ungeeignetes Essen übermitteln. Auch hier kann analog argumentiert werden, dass die Aufnahme des falschen Essens die Gefährdung darstellt, die Ursache dafür aber der Softwarefehler ist.

Durch den Einsatz von Informationssystemen können weitere Risiken entstehen, die weder unmittelbar unter die Normen DIN EN 60601-1:2013-12, DIN EN 62304:2016-10 und DIN EN 80001-1:2011-11, noch unter DIN EN ISO 14971:2020-07 fallen und damit in Abbildung 1 zwischen betrieblichen und medizinischen Anwendungen verortet werden müssen. Da bestimmte Funktionalitäten solcher Anwendungen in Teilen eher den medizinischen Anwendungen zugerechnet werden können, kann auch von diesen Informationssystemen eine Gefährdung für Patienten ausgehen. Beispielsweise kann ein Anwendungssystem zur Essensbestellung durch einen Softwarefehler ein für einen Patienten ungeeignetes Essen übermitteln. Auch hier kann analog argumentiert werden, dass die Aufnahme des falschen Essens die Gefährdung darstellt, die Ursache dafür aber der Softwarefehler ist.

Typische Risiken als Ursache für beispielhafte Gefährdungen nach DIN EN 80001-1:2011-11 und DIN EN ISO 14971:2020-07 können sein:

| • | ein durch Komponentenversagen störungsbedingter Ausfall des IT-Netzwerks, in das die bildgebenden Verfahren (CT, MRT) eingebunden sind, wodurch Fehldiagnosen gestellt werden, |

| • | die Beeinflussung eines vernetzten Beatmungs- oder Infusionsgeräts auf der Intensivstation durch gezielte Angriffe („Hacking”), was zu Fehlmedikation führt, |

| • | ein Fehler in der Darstellung eines Sonografiegeräts bedingt durch fehlerhafte Gerätesoftware führt zu falschen Diagnosen, |

| • | ein gesperrter Zugriff auf wichtige Diagnosedaten aufgrund von Verschlüsselung der Daten durch eine entsprechende Malware (sogenannte „Ransomware”, auch „digitale Erpressung”, die Daten verschlüsselt und – wenn überhaupt – erst nach Zahlung eines Lösegelds wieder freigibt) verhindert eine rasche Medikation eines Patienten. |

Schutzziele

Bei Eintritt eines Risikos werden grundsätzlich ein oder mehrere Schutzziele verletzt. In Ergänzung und Differenzierung der in DIN EN 80001-1:2011-11 genannten drei Schutzziele, werden im IT-Risikomanagement vier wesentliche Schutzziele (auch „Grundwerte der Informationssicherheit” [5]) verwendet:

Bei Eintritt eines Risikos werden grundsätzlich ein oder mehrere Schutzziele verletzt. In Ergänzung und Differenzierung der in DIN EN 80001-1:2011-11 genannten drei Schutzziele, werden im IT-Risikomanagement vier wesentliche Schutzziele (auch „Grundwerte der Informationssicherheit” [5]) verwendet:

| • | VertraulichkeitDie Vertraulichkeit ist verletzt, wenn ein unberechtigter Zugang zu den Daten in einem Informationssystem jederzeit oder auch nur für wenige Augenblicke möglich ist oder wenn er bereits erfolgte. Vertraulichkeit kann beispielsweise durch Verschlüsselung hergestellt werden. |

| • | IntegritätBereits, wenn unsachgemäße Modifikationen an einem IT-System vorgenommen werden könnten, gilt die Integrität der darin verwendeten Daten als verletzt, bis das eindeutige Gegenteil bewiesen ist. Die Integrität kann beispielsweise durch ein Identitäts- und Zugangsmanagement oder durch Abstimmungen zwischen Datenbeständen sichergestellt werden. |

| • | VerfügbarkeitWerden Funktionen eines IT-Systems beeinträchtigt, ist die Verfügbarkeit verletzt. Verfügbarkeit kann beispielsweise durch Redundanz von Hard- und Software oder durch Datenspiegelungen sichergestellt werden. |

3.2 Systematisierung

Um Risiken besser erkennen, verstehen und bewerten zu können, ist eine Systematisierung hilfreich. Basis für diese Systematisierung ist ein aktuelles Prozesshandbuch (Verzeichnis aller fachlichen und medizinischen Prozesse) sowie ein aktuelles IT-Asset-Register (Verzeichnis aller IT-/OT-Vermögenswerte).

IT-Risikowürfel

Der IT-Risikowürfel (Risc Cube) in Abbildung 5 stellt eine auf eine medizinische Einrichtung gut anpassbare Möglichkeit zur Systematisierung von Risiken im Kontext der IT dar. Die Darstellung in drei Dimensionen ist vorteilhaft, weil auch ohne umfassendes Spezialwissen sofort erkennbar ist, welche Ursachen (Würfelvorderseite) für Risiken vorliegen und wie die (Aus-)Wirkungen (Schäden, rechte Würfelseite) in den jeweiligen (medizinischen und nicht medizinischen) Aufgabengebieten und IT-Managementebenen (Würfeloberseite) bewertet werden können.

Abb. 5: IT-Risikowürfel (IT Risc Cube) [3]

Der IT-Risikowürfel (Risc Cube) in Abbildung 5 stellt eine auf eine medizinische Einrichtung gut anpassbare Möglichkeit zur Systematisierung von Risiken im Kontext der IT dar. Die Darstellung in drei Dimensionen ist vorteilhaft, weil auch ohne umfassendes Spezialwissen sofort erkennbar ist, welche Ursachen (Würfelvorderseite) für Risiken vorliegen und wie die (Aus-)Wirkungen (Schäden, rechte Würfelseite) in den jeweiligen (medizinischen und nicht medizinischen) Aufgabengebieten und IT-Managementebenen (Würfeloberseite) bewertet werden können.

Daneben sind weitere Systematisierungen üblich. So enthalten ISO/IEC 27001:2017-06 und das BSI-IT-Grundschutzkompendium Systematisierungen. Grundsätzlich ist eine medizinische Einrichtung bei der Wahl einer Systematisierung frei, eine einmal gewählte Systematisierung sollte jedoch beibehalten werden.

Zielsetzung

Die Zielsetzung bei der Systematisierung von Risiken ist es, den Zusammenhang zwischen Risiken und ihren Wirkungen auf medizinische (sogenannter „Medical Impact”) und nicht medizinische Prozesse sichtbar zu machen.

Die Zielsetzung bei der Systematisierung von Risiken ist es, den Zusammenhang zwischen Risiken und ihren Wirkungen auf medizinische (sogenannter „Medical Impact”) und nicht medizinische Prozesse sichtbar zu machen.

| 1. | Treffen der notwendigen GrundsatzentscheidungenKeine Systematisierung für Risiken ist „richtig” oder „falsch”. Vielmehr orientiert sich die Systematisierung an den Gewohnheiten und Wünschen der Beteiligten. | ||||||||||

| 2. | Sammeln der Möglichkeiten zur SystematisierungZur Systematisierung können herangezogen werden:

| ||||||||||

| 3. | Festlegung einer SystematisierungDie Systematisierung kann im Rahmen eines Workshops vorgenommen werden. An dem sollten teilnehmen:

| ||||||||||

| 4. | DokumentationAuf der Basis der im Konsens gefundenen Systematisierung können Vorlagen für die Darstellung von Risiken erstellt werden. |

Tipp für kleine Einrichtungen:

Zur Diskussion über Risiken kann ein einfaches Arbeitsblatt in einer Tabellenkalkulation erstellt werden, das sich an einer vereinfachten Systematik aus den oben dargestellten Beispielen orientiert. Bei der Gestaltung des Blatts können folgende Fragen genutzt werden:

| • | Welche dokumentierten und/oder „gelebten” Prozesse haben wir? |

| • | Welche medizinischen elektrischen Geräte nutzen wir – wichtig auch: „Kleingeräte” und Geräte im Labor? |

| • | Welche „Hardware” haben wir sonst (PC, Server, Drucker)? |

| • | Welche Anwendungen (auch kleine, kostenlose „Helfer”, etwa zur Erstellung von PDF-Dateien) setzen wir ein? |

Auf dieser Basis (Prozessliste und kleines Asset-Register als Tabellen in der Textverarbeitung oder in einem Tabellenkalkulationsprogramm) kann nun gemeinsam überlegt werden, wo welche Risiken auftreten und welche Wirkungen sie entfalten können (vgl. Abschn. 6.2).

3.3 Ursache-Wirkung-Beziehungen

Ursachenbezogene Sicht

Bei der Betrachtung von Risiken werden die ursachenbezogene und die wirkungsbezogene Sicht unterschieden. Die ursachenbezogene Sicht geht von einem Initialzustand und einem oder mehreren gleichzeitig oder (kurz) aufeinander folgenden internen oder externen Ereignissen aus. Dabei spielen auch Art, Häufigkeit und Zeitpunkt eines Ereignisses eine Rolle. Diese Ereignisse stellen die Ursache(n) für das Risiko dar. Folgende Ursachen lassen sich unterscheiden:

Bei der Betrachtung von Risiken werden die ursachenbezogene und die wirkungsbezogene Sicht unterschieden. Die ursachenbezogene Sicht geht von einem Initialzustand und einem oder mehreren gleichzeitig oder (kurz) aufeinander folgenden internen oder externen Ereignissen aus. Dabei spielen auch Art, Häufigkeit und Zeitpunkt eines Ereignisses eine Rolle. Diese Ereignisse stellen die Ursache(n) für das Risiko dar. Folgende Ursachen lassen sich unterscheiden:

| • | technische, |

| • | aufbauorganisatorische, |

| • | ablauforganisatorische (prozessbezogene), |

| • | rechtliche, |

| • | personelle. |

Als Ursache für wirtschaftliche, rechtliche und reputationsbedingte Schäden und Prozessineffizienzen können gelten:

| • | das Ausspähen von sensiblen Patientendaten durch mangelhafte Verschlüsselung bei Speicherung oder Übertragung der Daten (auch zwischen verschiedenen Einrichtungen), |

| • | die Verfälschung von Abrechnungsdaten für die Krankenkassen durch frustriertes Personal, |

| • | das Mithören von sensiblem medizinischem Datenverkehr durch Fremde bei Verwendung eines WLAN, |

| • | erhebliche zeitliche Verzögerungen oder inhaltliche Unstimmigkeiten durch mangelhaftes IT-Projektmanagement in einem Projekt für ein neues Laborinformationssystem (LIS). |

Wirkungsbezogene Sicht

Die wirkungsbezogene Sicht konzentriert sich auf die Beurteilung der Schadensart und die Bewertung der Schadenshöhe.

Die wirkungsbezogene Sicht konzentriert sich auf die Beurteilung der Schadensart und die Bewertung der Schadenshöhe.

Die Identifikation und Behandlung aller wesentlichen, also für die medizinische Einrichtung als besonders kritisch eingestuften Risiken ist abhängig davon, dass alle wesentlichen Ursachen und die daraus folgenden Schäden (Wirkungen) erkannt und verstanden werden. Für die Beurteilung eines Risikos sowie einer geeigneten Behandlung genügt es meist, statt quantitativer Schadenshöhen die zugrunde liegende Beziehung zwischen Ursache, Schaden und dem daraus folgenden Risiko zu erkennen und zu verstehen.

In diesem Kontext ist es von besonderer Bedeutung, dass Risiken wiederum Ursachen für Gefährdungen und ggf. konkrete Gefährdungssituationen gemäß DIN EN 80001-1:2011-11 und DIN EN ISO 14971:2020-07 sein können, die Gesundheit und Leben von Patienten betreffen.

3.4 Bedrohungen, Schwachstellen und Gefährdungen

Eine Bedrohung in der IT beschreibt einen für das Informationssystem negativen Sachverhalt. Bedrohungen sind zwar ursächlich für den konkreten Eintritt von Risiken. Erst durch die Existenz von Schwachstellen als ursächlich gefährliche Eigenschaften des Informationssystems ist die IT der medizinischen Einrichtung aber tatsächlich einem Risiko ausgesetzt. Denn erst dann kann eine Bedrohung auf die medizinische Einrichtung, ihre IT-Infrastruktur, ihre Anwendungssysteme, die medizinischen elektrischen Geräte und damit letztlich die medizinischen und nicht medizinischen Prozesse einwirken.

Gefährdung und Gefährdungssituation

Eine Gefährdung nach der Definition des BSI ist – abweichend von der Perspektive der DIN EN 80001-1:2011-11 und DIN EN ISO 14971:2020-07 – eine Bedrohung, die über eine Schwachstelle auf die IT einwirkt und so für ein oder mehrere Risiken ursächlich ist. Die Definition von Gefährdungen vereinfacht die Diskussion, weshalb dieser Begriff daher vorrangig, beispielsweise auch vom BSI, genutzt wird. Gefährdungen werden in Gefährdungskatalogen zusammengefasst [6]. Eine einfache Systematik unterteilt beispielsweise in höhere Gewalt, Vorsatz und technisches Versagen.

Eine Gefährdung nach der Definition des BSI ist – abweichend von der Perspektive der DIN EN 80001-1:2011-11 und DIN EN ISO 14971:2020-07 – eine Bedrohung, die über eine Schwachstelle auf die IT einwirkt und so für ein oder mehrere Risiken ursächlich ist. Die Definition von Gefährdungen vereinfacht die Diskussion, weshalb dieser Begriff daher vorrangig, beispielsweise auch vom BSI, genutzt wird. Gefährdungen werden in Gefährdungskatalogen zusammengefasst [6]. Eine einfache Systematik unterteilt beispielsweise in höhere Gewalt, Vorsatz und technisches Versagen.

DIN EN 80001-1:2011-11 und DIN EN ISO 14971:2020-07 hingegen beschreiben Gefährdungen als Schwachstellen. Gefährdungssituationen beschreiben im Gegensatz zu obiger Gefährdungsdefinition entsprechend der Umstände, unter denen Patienten einer Gefährdung ausgesetzt sind. Eingetretene Risiken im Kontext der IT können ursächlich solche Gefährdungsumstände begünstigen.

Wissen über Schwachstellen

Während früher eine Vielzahl von Forschungseinrichtungen und Organisationen systematisch nach Schwachstellen in der IT gesucht und dieses Wissen sofort an Betroffene weitergegeben haben, wird mittlerweile vielfach einschlägiges Wissen über neue Schwachstellen nicht mehr in dieser Form verbreitet. Sie werden hingegen, vielfach verbunden mit entsprechenden Werkzeugen zur Ausnutzung dieser Schwachstellen, meistbietend verkauft. Seit einiger Zeit sind auch kritische Infrastrukturen und ihre OT verstärkt von diesem Trend betroffen. Medizinische Einrichtungen und deren Partner dürfen daher in keinem Fall darauf vertrauen, als Erste über neue Schwachstellen in ihren IT- und OT-Systemen informiert zu werden, sondern müssen solche Informationen selbst aus möglichst vielen Quellen (etwa Mitteilungen von CERTs, Fach-Newslettern) sammeln oder Dienstleister damit beauftragen.

Während früher eine Vielzahl von Forschungseinrichtungen und Organisationen systematisch nach Schwachstellen in der IT gesucht und dieses Wissen sofort an Betroffene weitergegeben haben, wird mittlerweile vielfach einschlägiges Wissen über neue Schwachstellen nicht mehr in dieser Form verbreitet. Sie werden hingegen, vielfach verbunden mit entsprechenden Werkzeugen zur Ausnutzung dieser Schwachstellen, meistbietend verkauft. Seit einiger Zeit sind auch kritische Infrastrukturen und ihre OT verstärkt von diesem Trend betroffen. Medizinische Einrichtungen und deren Partner dürfen daher in keinem Fall darauf vertrauen, als Erste über neue Schwachstellen in ihren IT- und OT-Systemen informiert zu werden, sondern müssen solche Informationen selbst aus möglichst vielen Quellen (etwa Mitteilungen von CERTs, Fach-Newslettern) sammeln oder Dienstleister damit beauftragen.

Abhängigkeit von IT-Unterstützung

Eine Vielzahl von aktuellen Sicherheitsvorfällen belegt, dass insbesondere größere medizinische Einrichtungen immer raffiniertere Cyberangriffe von Gruppen mit starken finanziellen und/oder politischen Motiven abwehren müssen. Gleichzeitig haben der technische Fortschritt und die damit einhergehende Einführung neuer Geräte (Roboter-Assistenz, KI in der Diagnose, erweiterte Telemetrie) sowie die Interoperabilität von Medizinprodukten und medizinischen IT-Systemen zu einer wachsenden Abhängigkeit innerhalb der medizinischen Arbeitsabläufe geführt, die ohne eine IT-Unterstutzung nicht mehr oder nur sehr eingeschränkt funktionieren. Störungen oder Totalausfälle sind damit immer stärker fachlich und zeitlich stark belastend.

Eine Vielzahl von aktuellen Sicherheitsvorfällen belegt, dass insbesondere größere medizinische Einrichtungen immer raffiniertere Cyberangriffe von Gruppen mit starken finanziellen und/oder politischen Motiven abwehren müssen. Gleichzeitig haben der technische Fortschritt und die damit einhergehende Einführung neuer Geräte (Roboter-Assistenz, KI in der Diagnose, erweiterte Telemetrie) sowie die Interoperabilität von Medizinprodukten und medizinischen IT-Systemen zu einer wachsenden Abhängigkeit innerhalb der medizinischen Arbeitsabläufe geführt, die ohne eine IT-Unterstutzung nicht mehr oder nur sehr eingeschränkt funktionieren. Störungen oder Totalausfälle sind damit immer stärker fachlich und zeitlich stark belastend.

Zusätzlich setzt sich zunehmend durch, dass vernetzte Medizinprodukte an komplexe Verteilte Alarmsysteme (VAS) angeschlossen werden. Der Trend zu mobilen Medizinprodukten (bis hin zu sogenannten „Bring-Your-Own-Device”-Geräten (BYOD), etwa vom Patienten beschaffte Smartwatches und andere „Health-Tracker”, die typische Vitaldaten wie Blutdruck, Sauerstoffsättigung oder Herzrhythmus erfassen) setzt sich aufgrund des schnellen technischen Fortschritts ebenfalls durch und ist aus dem diagnostischen Alltag bald nicht mehr wegzudenken. Die Forderung nach höheren Funktionssicherheit der komplexen medizinischen Systeme und damit einhergehend ein immer besseres Verständnis für Bedrohungen, mögliche Schwachstellen, daraus resultierende Risiken und ihre Beherrschung sind damit von zentraler Bedeutung.

Tipp für kleine Einrichtungen

Kleine medizinische Einrichtungen haben meist nicht die Ressourcen, sich mit den teilweise sehr speziellen Bedrohungen und Schwachstellen in der IT aktiv zu befassen. Ist im eigenen Personal niemand, der diese Aufgaben mit entsprechender laufender Weiterbildung übernehmen kann, so muss darauf geachtet werden, dass mit dem beauftragten IT-Dienstleister entsprechende qualifizierte Vereinbarungen getroffen werden. Solche, in großen medizinischen Einrichtungen als Service-Level-Agreements (SLA) bezeichneten vertragsgleichen Vereinbarungen sichern eine bestimmte Reaktionszeit und -qualität zu vorher genau definierten Kosten zu. Der Dienstleister muss dann auf dieser Basis entsprechend den getroffenen Vereinbarungen warnen, gezielt Maßnahmen vorschlagen oder Veränderungen an der eingesetzten IT vornehmen, etwa Updates einspielen.

3.5 Bestimmung der Kritikalität

Mit dem Wissen über Ursache-Wirkung-Beziehungen, Bedrohungen und Schwachstellen sowie Gefährdungen kann nun die Kritikalität von Risiken ermittelt werden.

Priorisierung

Es hat sich bewährt, Risiken durch die Bildung von Risikoklassen entsprechend ihrer Eintrittswahrscheinlichkeiten und Schäden zu ordnen und damit untereinander durch ihre Kritikalität zu priorisieren.

Es hat sich bewährt, Risiken durch die Bildung von Risikoklassen entsprechend ihrer Eintrittswahrscheinlichkeiten und Schäden zu ordnen und damit untereinander durch ihre Kritikalität zu priorisieren.

Praxishinweis

Wichtig dabei ist jedoch, dass Risiken (aus welchen Gründen auch immer) nicht „verharmlost” werden. Eine wesentliche Grundvoraussetzung dafür ist eine gute Risikokultur und -kommunikation (vgl. Abschn. 4.4).

Wichtig dabei ist jedoch, dass Risiken (aus welchen Gründen auch immer) nicht „verharmlost” werden. Eine wesentliche Grundvoraussetzung dafür ist eine gute Risikokultur und -kommunikation (vgl. Abschn. 4.4).

Risikomatrix

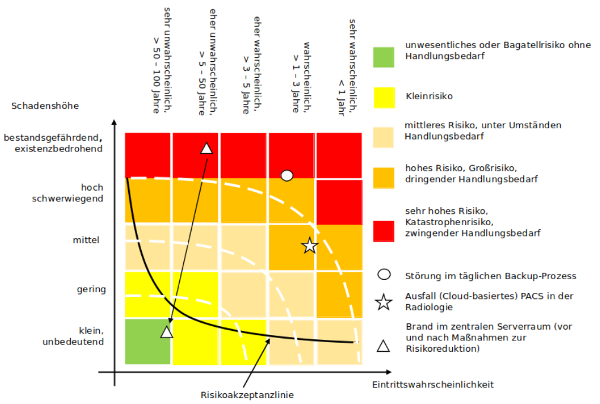

Zur Bildung von Risikoklassen wird in der Regel eine Untergliederung von Eintrittswahrscheinlichkeiten und Schäden in drei bis sieben Bereiche genutzt. Vielfach wird auf eine 5x5-Matrix zurückgegriffen. Es ist sinnvoll, weiterführende Informationen über die Auswirkungen auf den medizinischen und nichtmedizinischen Betrieb zu ergänzen. Abbildung 6 zeigt eine mögliche Risikoklassifikation mit fünf Klassen.

Abb. 6: Risikomatrix zur einfachen Klassifikation von Risiken, Beispiel [3]

Zur Bildung von Risikoklassen wird in der Regel eine Untergliederung von Eintrittswahrscheinlichkeiten und Schäden in drei bis sieben Bereiche genutzt. Vielfach wird auf eine 5x5-Matrix zurückgegriffen. Es ist sinnvoll, weiterführende Informationen über die Auswirkungen auf den medizinischen und nichtmedizinischen Betrieb zu ergänzen. Abbildung 6 zeigt eine mögliche Risikoklassifikation mit fünf Klassen.

Kritik an Risikomatrix

Allerdings steht eine solche Risikomatrix trotz ihrer weiten Verbreitung seit Langem in der Kritik. Einerseits stellt die Risikomatrix lediglich eine Momentaufnahme dar und suggeriert so, eine einmalige Erfassung von Wahrscheinlichkeiten und Schadenshöhen genüge. Zudem ist die Klassifikation mit 3–5 Klassen relativ grobgranular. Über die farbliche Einteilung wird in vielen Risikomatrizen zudem suggeriert, kritische Risiken befänden sich nur in der oberen rechten Ecke, die aus diesem Grund in der Regel rot gekennzeichnet ist. Solche Risiken existieren jedoch in der Realität nicht, da sie praktisch jederzeit eintreten könnten und immer bestandsgefährdend sind. Sie müssen umgehend beherrscht werden. Tatsächlich sehr gefährlich, jedoch meist aus der Matrix nicht als solche erkennbar, sind Risiken mit geringer Eintrittswahrscheinlichkeit, aber bestandsgefährdender Schadenshöhe. Schließlich werden häufig die insbesondere im unteren Bereich ungünstige Skalierung, das Problem der „harten Übergänge” und weitere (mathematische) Mängel als Kritikpunkte genannt [3].

Allerdings steht eine solche Risikomatrix trotz ihrer weiten Verbreitung seit Langem in der Kritik. Einerseits stellt die Risikomatrix lediglich eine Momentaufnahme dar und suggeriert so, eine einmalige Erfassung von Wahrscheinlichkeiten und Schadenshöhen genüge. Zudem ist die Klassifikation mit 3–5 Klassen relativ grobgranular. Über die farbliche Einteilung wird in vielen Risikomatrizen zudem suggeriert, kritische Risiken befänden sich nur in der oberen rechten Ecke, die aus diesem Grund in der Regel rot gekennzeichnet ist. Solche Risiken existieren jedoch in der Realität nicht, da sie praktisch jederzeit eintreten könnten und immer bestandsgefährdend sind. Sie müssen umgehend beherrscht werden. Tatsächlich sehr gefährlich, jedoch meist aus der Matrix nicht als solche erkennbar, sind Risiken mit geringer Eintrittswahrscheinlichkeit, aber bestandsgefährdender Schadenshöhe. Schließlich werden häufig die insbesondere im unteren Bereich ungünstige Skalierung, das Problem der „harten Übergänge” und weitere (mathematische) Mängel als Kritikpunkte genannt [3].

Die Risikomatrix ist ein hilfreiches Instrument zur qualitativen Darstellung von Netto-Risiken, also Risiken unter Berücksichtigung von bereits festgelegten Behandlungsmaßnahmen. Es muss jedoch kritisch betrachtet werden, um zu verhindern, dass der Eindruck entsteht, die Risikomatrix ersetze weitergehende quantitative Analysen und Bewertungen. Keinesfalls sollte sie zur Beschreibung der Risikolage daher unreflektiert und als einziges Werkzeug eingesetzt werden. Sofern ausreichend Daten verfügbar sind, könnten – zumindest punktuell – weitere Verfahren wie etwa Value-at-Risk angewandt werden.

Risiken, die gemäß DIN EN 80001-1:2011-11 und DIN EN ISO 14971:2020-07 Ursache für Gefährdungen darstellen, gelten hinsichtlich der Schadenshöhe immer mindestens als „hoch” (Klasse 4 von 5). Risiken als Ursache für Todesfälle können existenzbedrohend sein (Klasse 5).

Tipp für kleine Einrichtungen:

Unter Berücksichtigung der Limitationen ist es durchaus legitim, selbst eine solche Matrix mit den zehn wichtigsten (kritischsten) Risiken im IT-Kontext zu erstellen oder beim IT-Dienstleister zu beauftragen. Eine solche grafische Darstellung erleichtert immer die Diskussion über Maßnahmen und notwendige Mittel zur Risikobeherrschung, sollte jedoch immer auch mit Blick auf Vollständigkeit und Korrektheit kritisch betrachtet werden.

4 Das IT-Risikomanagement

Die bisherigen Abschnitte des Beitrags verdeutlichen den hohen Schutzbedarf aller Elemente des Informationssystems in medizinischen Einrichtungen (vgl. Abb. 1), was die Notwendigkeit für die Einrichtung eines IT-Risikomanagements begründet, insbesondere bei allen größeren Einrichtungen, die Teil der Kritischen Infrastruktur (KRITIS) sind.

Qualitätsmanagement-Richtlinie

Ergänzend dazu hat der gemeinsame Bundesausschuss (G-BA) als oberstes Beschlussgremium der gemeinsamen Selbstverwaltung im deutschen Gesundheitswesen Maßnahmen zur Umsetzung der Qualitätssicherung für Praxen und Krankenhäuser beschlossen. Eine Maßnahme darin sind Richtlinien für die Umsetzung von Qualitätssicherungen. Im Dezember 2020 hat der G-BA die Richtlinie über grundsätzliche Anforderungen an ein einrichtungsinternes Qualitätsmanagement umfangreich überarbeitet [7]. Im Mittelpunkt dieser Richtlinie steht die herausgehobene Rolle, ein Risikomanagement und den dazu gehörenden Risikomanagementprozess dauerhaft im Qualitätsmanagement zu etablieren. Das Risikomanagement wird dabei in klinisches und technisches Risikomanagement differenziert. Das technische Risikomanagement berücksichtigt dabei auch das IT-Risikomanagement und den zugehörigen IT-Risikomanagementprozess (vgl. auch ergänzend Abschn. 4.2, Vorgaben).

Ergänzend dazu hat der gemeinsame Bundesausschuss (G-BA) als oberstes Beschlussgremium der gemeinsamen Selbstverwaltung im deutschen Gesundheitswesen Maßnahmen zur Umsetzung der Qualitätssicherung für Praxen und Krankenhäuser beschlossen. Eine Maßnahme darin sind Richtlinien für die Umsetzung von Qualitätssicherungen. Im Dezember 2020 hat der G-BA die Richtlinie über grundsätzliche Anforderungen an ein einrichtungsinternes Qualitätsmanagement umfangreich überarbeitet [7]. Im Mittelpunkt dieser Richtlinie steht die herausgehobene Rolle, ein Risikomanagement und den dazu gehörenden Risikomanagementprozess dauerhaft im Qualitätsmanagement zu etablieren. Das Risikomanagement wird dabei in klinisches und technisches Risikomanagement differenziert. Das technische Risikomanagement berücksichtigt dabei auch das IT-Risikomanagement und den zugehörigen IT-Risikomanagementprozess (vgl. auch ergänzend Abschn. 4.2, Vorgaben).

Tipp für kleine Einrichtungen

In kleinen Einrichtungen kann ein IT-Risikomanagement, wie es in den folgenden Abschnitten dargestellt wird, aus Ressourcengründen vielfach nicht institutionalisiert eingerichtet werden. Mit Blick auf entstehende Haftungsfragen bei Nichtberücksichtigung der Risikolage ist es jedoch auch für kleine Einrichtung notwendig, die wesentlichen Elemente in angepasster Form in die übrigen täglichen, monatlichen und jährlichen Routinen einzubinden oder solche Routinen neu aufzunehmen. Wichtig ist es, die mit der Einrichtung des IT-Risikomanagements verbundene Absicht zur bestmöglichen Risikobeherrschung zu „leben”, also über das entsprechende Bewusstsein zu verfügen und die Themen gezielt anzusprechen und gemeinsam aktiv Lösungen zu suchen („Mindset”). Eine „buchstabengetreue” Umsetzung von Vorgaben, die für viele medizinische Einrichtungen nicht zu leisten wäre, ist ausdrücklich nicht gemeint und wäre auch wenig hilfreich, ebenso wie ein „Aussitzen” oder das Ablehnen von Lösungsvorschlägen („not-invented-here”-Syndrom).

4.1 Definition

Das IT-Risikomanagement ist ein Instrument, um Risiken im IT-Kontext bestmöglich zu beherrschen. Es ist zentraler Bestandteil eines internen Kontrollsystems (vgl. Abschn. 7) und folgt einem geordneten Prozess. Sein Ziel ist es, Risiken sowohl mit direktem als auch mit indirektem Bezug zu den medizinischen Bereichen transparent zu machen und gezielt zu behandeln, wo dies möglich ist.

Zudem soll das IT-Risikomanagement das IT-Risikobewusstsein und die IT-Risikokultur verbessern und die Eigenverantwortung des gesamten Personals stärken. Für ein verbessertes Verständnis ist eine Strukturierung des Gesamtgebiets „Risikomanagement” hilfreich, was die folgenden Abschnitte leisten.

4.1.1 Allgemeines/zentrales Risikomanagement

Das allgemeine Risikomanagement umfasst die Identifikation, Bewertung und Beherrschung von Risiken aller Art sowohl in medizinischen als auch in nicht medizinischen Bereichen einer medizinischen Einrichtung.

In größeren und sehr großen medizinischen Einrichtungen kann als umfassende Klammer ein zentrales Risikomanagement (Enterprise Risk Management, ERM), in Verbindung mit oder innerhalb des Qualitätsmanagements, installiert sein (s. Abb. 7).

Abb. 7: Strukturierung des Risikomanagements [3]

4.1.2 Risikomanagement in der Medizin

Das Risikomanagement in der Medizin ist Teil des allgemeinen Risikomanagements. Es umfasst die Identifikation, Bewertung und Beherrschung von Risiken im Kontext der Medizin. Teilbereiche sind:

| Klinisch | |||||

| • | Das klinische RisikomanagementDas klinisches Risikomanagement geht weit über IT-Aspekte hinaus. Es umfasst alle Strategien, Strukturen, Prozesse, Methoden, Instrumente und Aktivitäten in Prävention, Diagnostik, Therapie und Pflege, die das Personal auf allen Ebenen, Funktionen sowie Berufsgruppen unterstützen, Risiken bei der Patientenversorgung zu erkennen, zu analysieren, zu beurteilen und zu bewältigen, um damit die Sicherheit der Patienten, der an deren Versorgung Beteiligten und der Organisation zu erhöhen [8]. Es soll in diesem Beitrag nicht weiter betrachtet werden. | ||||

| IT-bezogen | |||||

| • | Das IT-Risikomanagement im Kontext medizinischer elektrischer GeräteDas IT-Risikomanagement im Kontext medizinischer elektrischer Geräte umfasst alle Verfahren und Techniken, mit denen im klinischen Alltag (Diagnostik, Therapie, Dokumentation) gesundheitliche Gefährdungen von Patienten reduziert oder vollständig vermieden werden, deren Ursprung in der IT liegen könnte. Dazu basiert es auf einer Reihe von Gesetzen, Verordnungen, Normen und Standards:

| ||||

4.1.3 IT-Risikomanagement in den nicht medizinischen Bereichen

Nicht nur medizinische Daten (beispielsweise die „elektronische Patientenakte”), sondern auch Daten für die kaufmännische Steuerung können betroffen sein, beispielsweise aus

| • | dem Personalwesen, |

| • | dem Einkauf, |

| • | der Finanzbuchhaltung, |

| • | dem Controlling. |

Durchdacht und proaktiv

Ein durchdachtes, proaktives Risikomanagement und mittlerweile wegen der hohen Durchdringung aller Prozesse in einer medizinischen Einrichtung mit IT und OT auch IT-Risikomanagement sind daher zwingender Bestandteil einer ganzheitlichen Unternehmenssteuerung und damit auch des internen Kontrollsystems.

Ein durchdachtes, proaktives Risikomanagement und mittlerweile wegen der hohen Durchdringung aller Prozesse in einer medizinischen Einrichtung mit IT und OT auch IT-Risikomanagement sind daher zwingender Bestandteil einer ganzheitlichen Unternehmenssteuerung und damit auch des internen Kontrollsystems.

Organisatorisch werden die beiden in Abbildung 7 (s. Abb. 7) grau hinterlegten Bereiche des IT-Risikomanagements gemeinsam geführt und koordiniert. Dies ist aus Effektivitäts- und Effizienzgründen sinnvoll und nicht zuletzt deshalb notwendig, weil Risiken auf dem in Kapitel 2 dargestellten IT-OT-Kontinuum liegen können und deshalb grundsätzlich als Gesamtmenge zu bewerten sind.

4.1.4 Ganzheitliche, integrierte Betrachtungsweise

Die Abbildung 7 (s. Abb. 7) verdeutlicht zudem in besonderer Weise den übergreifenden Charakter des IT-Risikomanagements in medizinischen und nicht medizinischen Bereichen medizinischer Einrichtungen. Betroffen ist:

| Verwaltung | |

| • | die Verwaltung, die in dieser Sicht alle kaufmännischen Bereiche mit entsprechender IT) umfasst, |

| IT-Abteilung | |

| • | die IT-Abteilung (oder ein IT-Dienstleister oder eine Kombination davon), die sich einerseits um Querschnitts- und Infrastrukturfunktionen für die gesamte medizinische Einrichtung, wie etwa Internetzugang, Mail, Webpräsenz, Serverbetrieb, Datensicherungen, IT-Notfallpläne kümmert, andererseits aber auch die stetig zunehmende Verbindung zwischen IT und medizinischen elektrischen Geräten sowie die zunehmend mit IT angereicherte Haustechnik (die nichtmedizinische „OT”, s. Abschn. 2) ohne medizinische Elemente wie etwa der Sauerstoffversorgung) beherrschen muss, |

| Medizinischer Betrieb | |

| • | der medizinische Betrieb selbst, der sich (derzeit noch) in Bereiche mit geringerem oder höherem Grad der IT-Durchdringung unterteilen lässt. Doch die Tendenz hin zu „mehr IT und OT” ist in allen Bereichen deutlich sichtbar und wird künftig stark zunehmen. |

Die vielfältigen Risikothemen können jedoch nicht immer exakt gegeneinander abgegrenzt werden, vielmehr lassen auch sie sich analog zu den Risiken in ein Kontinuum einordnen: Die Verwaltung nutzt IT ebenso wie Ärzte und Pflegepersonal. In Behandlungszimmern, im Stationszimmer und im OP stehen ebenfalls PCs. Sie alle sind dem Risiko eines Ausfalls, eines Angriffs, einer betrügerischen Manipulation oder sonstiger Störungen ausgesetzt. Wichtig ist es daher, entsprechende Maßnahmen gegen Risiken als Teil des internen Kontrollsystems stets über das gesamte Kontinuum hinweg fortlaufend zu entwickeln, umzusetzen und regelmäßig auf ihre Angemessenheit und Wirksamkeit zu beurteilen (s. Abschn. 8).

Weitreichende Folgen

Die IT muss sich stets zusammen mit allen betroffenen Bereichen auf alle denkbaren Risiken, die daraus möglicherweise entstehenden bereichsübergreifenden Seiteneffekte und deren Folgen konzentrieren und an Lösungen zur Abwehr arbeiten. Eine Weigerung, sich mit diesen Themen auseinanderzusetzen, wäre – schon alleine aus Haftungsgründen, aber vielfach auch aus ethisch-moralischer Perspektive – in allen Bereichen fatal und kann sogar arbeitsrechtliche und im schlimmsten Fall strafrechtliche Konsequenzen nach sich ziehen.

Die IT muss sich stets zusammen mit allen betroffenen Bereichen auf alle denkbaren Risiken, die daraus möglicherweise entstehenden bereichsübergreifenden Seiteneffekte und deren Folgen konzentrieren und an Lösungen zur Abwehr arbeiten. Eine Weigerung, sich mit diesen Themen auseinanderzusetzen, wäre – schon alleine aus Haftungsgründen, aber vielfach auch aus ethisch-moralischer Perspektive – in allen Bereichen fatal und kann sogar arbeitsrechtliche und im schlimmsten Fall strafrechtliche Konsequenzen nach sich ziehen.

Insgesamt kann die Nichtbeachtung von Vorgaben weitere, teilweise weitreichende, auch für Außenstehende sichtbare Folgen haben:

| • | Aberkennung von Zulassungen oder Zertifikaten (bspw. ISO-Zertifizierungen zur IT-Sicherheit), |

| • | Reputationsverluste der medizinischen Einrichtung und damit ausbleibende Patienten, |

| • | bei großen, kapitalmarktorientierten Klinikkonzernen Einschränkungen eines Testats, das die Korrektheit veröffentlichter Angaben bestätigt (bspw. im Rahmen der Jahresabschlussprüfung), |

| • | höhere Kapitalkosten, erschwerte Finanzierungen (bspw. aufgrund einer Abstufung der Bonität durch die kreditgebenden Banken). |

4.2 Vorgaben

Beim Aufbau des IT-Risikomanagements und damit auch beim Aufbau eines internen Kontrollsystems für die IT (IT-IKS, vgl. Abschn. 8) müssen, sollen oder können – abhängig von ihrer Verbindlichkeit – unterschiedliche Vorgaben beachtet werden. Sie beeinflussen viele Aspekte in der Ausgestaltung des IT-Risikomanagements und werden daher an dieser Stelle vorgestellt.

4.2.1 Überblick

Für medizinische Einrichtungen ist es nicht immer leicht, alle Vorgaben für den Umgang mit Risiken zu überschauen, die relevanten auszuwählen und richtig umzusetzen. Denn welche Gesetze, Standards und Regelungen wie anzuwenden sind, kann im Einzelfall Gegenstand von Interpretationen sein.