01005 MIT-Glossar

|

Das Lesen der Fachbeiträge zur Digitalisierung im Healthcare-Bereich erfordert ein gewisses Maß an technischem Verständnis und ist von zahlreichen Fachbegriffen und Abkürzungen geprägt.

In unserem Glossar zur Medizintechnik und IT im Krankenhaus finden Sie kurze und prägnante Erklärungen der wichtigsten Fachbegriffe rund um die Vernetzung medizinischer Geräte und deren Schutz vor digitalen Bedrohungen. Es werden technische Zusammenhänge und Definitionen aus der digitalen Gesundheitswelt vorgestellt und Ihnen damit ein Überblick über die Fülle der Digitalisierungsbegriffe geboten. von: |

AI-Act der EU

Mit dem AI Act (EU-Verordnung 2024/1689) hat die Europäische Union erstmals ein umfassendes Regelwerk für den Einsatz von Künstlicher Intelligenz (KI) geschaffen. Unternehmen, die KI-Systeme anbieten oder einsetzen, stehen nun vor der Herausforderung, eine Vielzahl neuer Vorschriften zu erfüllen. Verstöße gegen diese Vorgaben können mit erheblichen Strafen geahndet werden.

KI zwischen Innovation und Risiko

Der AI Act (Verordnung EU 2024/1689) etabliert ein risikobasiertes Rahmenwerk für KI, das die Bewertung und Regulierung von KI-Systemen direkt vom jeweiligen Anwendungsszenario ableitet. Im Krankenhausumfeld ist dieser Ansatz von besonderer Relevanz, da hier viele KI-Anwendungen in die Kategorie des Hochrisikos fallen dürften – beispielsweise Systeme zur Diagnostik, Triage oder Behandlungsplanung. Diese Systematik zielt darauf ab, den notwendigen technologischen Fortschritt und die Innovationen im Gesundheitswesen zu fördern und gleichzeitig essenzielle Grundrechte zu schützen. Dies umfasst insbesondere den Datenschutz, die Privatsphäre der Patienten sowie den Schutz vor Diskriminierung bei medizinischen Entscheidungen. Folglich sind Krankenhausträger und andere Gesundheitseinrichtungen als Anwender verpflichtet, die umfassenden neuen Anforderungen des AI Act konsequent zu implementieren und deren Einhaltung zu dokumentieren, um sowohl die Sicherheit der Patienten zu gewährleisten als auch empfindliche Sanktionen zu vermeiden.

Fahrplan für Krankenhäuser und Kliniken: Die Umsetzung des AI Act

Der AI Act sieht eine gestaffelte Einführung seiner Regelungen vor, die für Krankenhäuser und Kliniken mehrere kritische Stichtage markiert:

| • | Phase 1: Sofortiges Verbot (Seit 2. Februar 2025)Unannehmbare Risiken sind ab diesem Zeitpunkt strikt untersagt. Obwohl diese Verbote hauptsächlich Maßnahmen wie staatliche Echtzeit-Gesichtserkennung im öffentlichen Raum betreffen, müssen Krankenhäuser sicherstellen, dass keine intern genutzten oder entwickelten KI-Systeme Mechanismen enthalten, die grundlegende Rechte und ethische Standards in inakzeptabler Weise verletzen (z. B. Formen des „Social Scoring” im Umgang mit Patienten oder Personal). | ||||||

| • | Phase 2: Transparenz für Basis-KI (Ab 1. August 2025)Ab diesem Stichtag müssen Krankenhäuser und Kliniken besonders auf General-Purpose-AI (GPAI) – also Basismodelle wie die Technologie hinter GPT oder ähnlichen Foundation Models – achten. Werden solche KI-Modelle in Krankenhausinformationssystemen (KIS), für administrative Zwecke oder im klinischen Umfeld genutzt, gelten für die Anbieter spezifische Transparenz- und Dokumentationspflichten. Für Anwender im Krankenhaus bedeutet dies, dass sie genaue Informationen über die Funktionsweise und die Risiken dieser Basismodelle der Anbieter ab sofort einfordern und verarbeiten müssen. | ||||||

| • | Phase 3: Volle Compliance für Hochrisiko-KI (Ab 1. August 2027)Mit der Deadline für Hochrisiko-KI treten die umfangreichsten und komplexesten Pflichten in Kraft. Da viele KI-Anwendungen im klinischen Bereich – etwa zur Diagnostik, Triage, Bildanalyse (Radiologie/Pathologie) oder Behandlungsplanung – als Hochrisiko eingestuft werden, haben Krankenhäuser und Kliniken ab diesem Datum weitreichende Verantwortung als Anwender von KI. Die Compliance-Vorgaben umfassen unter anderem:

|

Der AI Act erfordert von Kliniken eine proaktive Überprüfung und Anpassung ihrer digitalen Infrastruktur, um die schrittweisen Anforderungen fristgerecht zu erfüllen.

Die Verordnung EU 2024/1689 ist keine isolierte Vorschrift, sondern fungiert als wichtige Ergänzung der bereits geltenden Datenschutz-Grundverordnung (DSGVO), insbesondere im Hinblick auf den Einsatz von KI in Krankenhäusern und Kliniken. Die DSGVO regelt den Umgang mit personenbezogenen Daten, wobei im Gesundheitswesen häufig sensible Gesundheitsdaten betroffen sind, was die Anforderungen besonders hoch ansetzt. Der AI Act verschärft und konkretisiert diese Anforderungen, indem er zusätzliche Pflichten zur Transparenz und zur Nachvollziehbarkeit algorithmischer Entscheidungen etabliert.

Für Kliniken bedeutet das, dass KI-Systeme, die etwa Diagnosen unterstützen oder Behandlungspfade vorschlagen – und damit Entscheidungen mit erheblichen Auswirkungen auf Patienten treffen –, nicht als „Black Box” funktionieren dürfen. Es muss lückenlos dokumentiert werden, wie der Algorithmus zu seinem Ergebnis gekommen ist.

Hier rückt die „Erklärbare Künstliche Intelligenz (Explainable AI, XAI)” in den Fokus, die im Krankenhaus- und Klinikalltag eine entscheidende Rolle einnimmt. XAI-Technologien ermöglichen es, den Anbietern von KI-Lösungen und den Kliniken als Anwendern, die Funktionsweise ihrer KI-Anwendungen so darzustellen, dass Ärzte, medizinisches Personal und – im Falle einer Betroffenheit – auch Patient die Gründe für eine bestimmte KI-gestützte Empfehlung verstehen und überprüfen können. Dieser Sachverhalt ist insofern von besonderer Bedeutung, wenn die KI als Medizinprodukt (Software als Medizinprodukt) in den Markt gebracht wird.

Durch die Integration von XAI-Methoden können Krankenhäuser die neuen rechtlichen Anforderungen des AI Act leichter erfüllen. Dies dient nicht nur der Compliance (sogenannte KI-Compliance – s. Kap. 05409), sondern schafft auch das notwendige Vertrauen und die Rechenschaftspflicht im klinischen Einsatz, was letztlich die Patientensicherheit maßgeblich erhöht und die Haftungsrisiken der Gesundheitseinrichtungen minimiert. Kliniken sind daher angehalten, bei der Beschaffung neuer KI-Systeme verstärkt auf die integrierte Erklärbarkeit der Anwendungen zu achten. Der Fokus liegt auch auf der KI, die als sogenannte integrierte KI in vernetzten Medizinprodukten, wie z. B. Magnetresonanztomografen oder Computertomografen Anwendung finden.

Artificial Intelligence for IT Operations (AIOps)

Für Krankenhäuser und Kliniken gewinnt der Einsatz von Artificial Intelligence for IT Operations (AIOps) zunehmend an Bedeutung, da die Zuverlässigkeit und Effizienz der digitalen Infrastruktur essenziell für die Patientenversorgung sind. AIOps nutzt Künstliche Intelligenz (KI), Maschinelles Lernen (ML) und die Verarbeitung von Big Data, um den gesamten IT-Betrieb zu überwachen, optimieren und automatisieren.

Die Rolle von AIOps in der Klinik-IT

Im hochkomplexen Umfeld eines Krankenhauses, das eine Vielzahl kritischer Systeme wie Krankenhausinformationssysteme (KIS), elektronische Patientenakten (ePA), Bildgebungssysteme (PACS) und medizinische IoT-Geräte umfasst, fallen riesige Datenmengen an. AIOps-Lösungen sammeln und analysieren die von all diesen heterogenen Geräten und IT-Systemen gelieferten Betriebsdaten in Echtzeit. Herkömmliche IT-Überwachungssysteme wurden für feste, physische Infrastrukturen entwickelt. Sie sind oft überfordert, wenn es um moderne, ständig wechselnde Cloud- oder Micro-Service-Umgebungen geht. Der AIOps-Ansatz löst dieses Problem, indem er Künstliche Intelligenz (KI) und Maschinelles Lernen nutzt. Dadurch eignet sich AIOps ideal für die Überwachung und Optimierung komplexer und schnelllebiger IT-Landschaften.

Anwendungsmethodik

Mithilfe von KI und ML werden diese Informationen untersucht, um Muster, Anomalien oder drohende Probleme frühzeitig zu erkennen, die menschliche IT-Mitarbeiter während ihrer täglichen Arbeit nur schwer oder gar nicht identifizieren könnten. Dies reicht von sogenannten subtilen Leistungsabfällen in einem Server, der das KIS hostet, über ungewöhnliche Netzwerkaktivitäten, die auf einen Cybersicherheitsvorfall hindeuten, bis hin zur Vorhersage des Ausfalls eines bestimmten Geräts im OP-Saal (z. B. durch eine proaktive automatisierte Systemüberwachung der vernetzten Medizinprodukte. Die Fähigkeit von AIOps, solche Anomalien und Probleme automatisiert zu erkennen, ermöglicht eine schnelle und präzise Reaktion der verantwortlichen Mitarbeiter im Krankenhaus, oft bevor eine kritische Störung die klinischen Abläufe beeinträchtigt.

Sicherung der Patientensicherheit und Compliance

Für Krankenhäuser ist die Anwendung von AIOps ein entscheidender Schritt zur Einhaltung der Verfügbarkeit und Sicherheit ihrer Systeme, was direkt zur Patientensicherheit beiträgt. Durch die prädiktive Wartung und die automatisierte Störungsbehebung minimiert AIOps das Risiko von Systemausfällen, die potenziell lebenskritische medizinische Entscheidungen verzögern könnten. Gleichzeitig unterstützt die fortlaufende Überwachung und Analyse die Compliance mit strengen regulatorischen Vorgaben, wie beispielsweise dem Schutz sensibler Gesundheitsdaten unter der DSGVO. AIOps transformiert das reaktive IT-Management in Kliniken hin zu einem proaktiven, intelligenten Betrieb, um die digitale Infrastruktur robust, effizient und jederzeit verfügbar zu halten.

Sicherheitsaspekte

Da AIOps zunehmend in unternehmenskritischen Bereichen wie Krankenhäusern und Kliniken zur Anwendung kommt, steht das Thema Sicherheit zentral im Fokus. Moderne AIOps-Plattformen sind darauf ausgelegt, die digitale Infrastruktur im Gesundheitswesen zu schützen, was die Implementierung strikter Sicherheitsmaßnahmen zwingend erforderlich macht. Dazu gehören die verschlüsselte Datenübertragung sämtlicher Betriebsdaten (mit Fokus auf besonders schützenswerte Patientendaten), rollenbasierte Zugriffskontrollen (IAM), die sicherstellen, dass nur autorisiertes Personal auf Systeminformationen zugreifen kann, sowie eine umfassende Protokollierung aller Prozesse und Systemaktionen. Das übergeordnete Ziel dieser Maßnahmen ist es, die Integrität und die Verfügbarkeit der IT-Systeme – insbesondere von Anwendungen (medizinische Softwareapplikationen) zur Patientenversorgung – zu gewährleisten. Dies ist angesichts der stetig wachsenden Cyber-Bedrohungen und der strengen regulatorischen Anforderungen (wie der DSGVO und dem EU AI-Act) unerlässlich.

Beispiel im Krankenhausumfeld

Ein konkretes Anwendungsbeispiel ist die Überwachung des PACS (Picture Archiving and Communication System) für radiologische Bilder. Eine AIOps-Plattform würde kontinuierlich den Datenverkehr und die Zugriffslogs des PACS analysieren. Stellt die KI fest, dass ein externer Account ungewöhnlich große Mengen an Patientendaten zu unüblichen Zeiten abruft, identifiziert sie dies sofort als Anomalie. Die Plattform reagiert dann automatisch: Sie blockiert den verdächtigen Zugriff (durch die rollenbasierte Kontrolle) und protokolliert den Vorfall detailliert, wodurch die Integrität und Vertraulichkeit der hochsensiblen Patientendaten geschützt und die strikten Sicherheitsanforderungen erfüllt werden.

Vorteile von AIOps für Krankenhäuser und Kliniken

Der Einsatz von Artificial Intelligence for IT Operations (AIOps) bietet Gesundheitseinrichtungen erhebliche Vorteile, die sich direkt auf die Stabilität der kritischen Infrastruktur und die Qualität der Patientenversorgung auswirken (Beispiele):

| 1. | Maximale Systemverfügbarkeit und Patientensicherheit: AIOps gewährleistet eine kontinuierliche Rund-um-die-Uhr-Überwachung der kompletten IT-Landschaft. Durch die intelligente, sich ständig verbessernde Anomalie- und Ursachenanalyse erkennt die fortschrittliche KI Probleme nicht nur, sondern lokalisiert deren Ursprung schnell und präzise. Dies ermöglicht die Erkennung von Problemen und Einleitung von Gegenmaßnahmen in Echtzeit. Das Resultat ist eine drastische Reduzierung der Ausfallzeiten von Systemen (sogenannten Hochverfügbarkeits-Systemen) wie KIS, PACS oder der digitalen Patientenakte (ePA), was die Verfügbarkeit optimiert und die Patientensicherheit direkt gewährleistet. |

| 2. | Entlastung und Effizienz der IT-Abteilung: Durch die Automatisierung von Routineaufgaben führt AIOps zu weniger manuellem und personellem Aufwand im IT-Betrieb (IT-Fachkräftemangel) und zu einer spürbaren Entlastung der IT-Abteilung. Das Personal muss weniger Zeit mit der Fehlersuche verbringen, da die Korrelation der Daten aller Systeme einen ganzheitlichen Blick auf die komplette IT-Umgebung liefert (Dashboarding – alles auf einen Blick). Die IT-Experten können sich stattdessen auf strategische angefangene und neue Projekte (z. B. nach dem KHZG) oder die Unterstützung klinischer Innovationen konzentrieren. |

| 3. | Kostenersparnis und Zukunftsfähigkeit: Die Fähigkeit zur Optimierung der Ressourcennutzung – beispielsweise bei Serverkapazitäten oder zukünftigen Cloud-Diensten – führt zu einer direkten Kostenreduktion im IT-Betrieb. Zudem ist AIOps dank KI und Maschinellem Lernen (ML) optimal für dynamische, virtualisierte Umgebungen (z. B. unter VMware, Proxmox usw.) und moderne Klinik-Architekturen geeignet, da es die Komplexität von Hybrid-Cloud-Szenarien beherrscht. Abschließend trägt die Beschleunigung und Optimierung der DevOps-Prozesse dazu bei, dass neue, innovative medizinische Anwendungen und Sicherheitsupdates von Krankenhaus-Applikationen schneller und fehlerfreier in den Klinikalltag integriert werden können. |

Archivierung

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) definiert Archivierung generell als die dauerhafte und unveränderbare Speicherung von elektronischen Dokumenten und Daten. Im Fokus stehen dabei Schlagworte wie: kontrolliert, systematisch und langfristig. Das Ziel ist es, die Integrität (Unverfälschtheit) und die formaljuristische Beweiskraft der Informationen über den gesamten Aufbewahrungszeitraum hinweg zu erhalten, auch angesichts rechtlicher Vorgaben zu Mindestaufbewahrungsfristen.

Für Krankenhäuser und Kliniken erhält dieser Baustein (OPS.1.2.2 Archivierung im IT-Grundschutz-Kompendium) eine kritische Bedeutung. Hier muss die Archivierung sicherstellen, dass sensible Patientendaten (wie Diagnosen, Behandlungsberichte und Bilddaten) langfristig, sicher und reproduzierbar gespeichert werden (z. B. die Archivierung der Röntgenbilder über einen Zeitraum von 30 Jahren). Die Anforderungen des BSI zielen darauf ab, ein Archivsystem so zu planen und zu betreiben, dass die Daten nicht nur vor unbefugtem Zugriff geschützt sind (Vertraulichkeit), sondern auch zuverlässig lesbar und in ihrem ursprünglichen Kontext wiederherstellbar bleiben (Integrität und Verfügbarkeit) – eine zwingende Voraussetzung zur Sicherung der Patientenversorgung und zur Einhaltung strenger rechtlicher Rahmenbedingungen im Gesundheitswesen.

Die Bedeutung der digitalen Archivierung von Patientendaten in Kliniken

Die Archivierung ist im Krankenhauswesen ein essenzieller Prozess, der weit über die einfache Speicherung hinausgeht. Sie umfasst die dauerhafte, unveränderbare und rechtskonforme Speicherung sämtlicher elektronischer Dokumente und Patientendaten, um sowohl die gesetzlichen Aufbewahrungspflichten zu erfüllen als auch die lückenlose Dokumentation der Patientenversorgung zu gewährleisten.

Definition und Notwendigkeit der Archivierung im klinischen Kontext

Im Kern bedeutet Archivierung für Krankenhäuser die sichere Verwahrung von inaktiven Daten, die zwar nur selten benötigt werden, aber aufbewahrungspflichtig sind. Dies umfasst unter anderem elektronische Patientenakten (ePA), elektronische Behandlungsaufzeichnungen (EMR), radiologische Bilder (PACS), Operationsberichte (PDMS), Laborergebnisse (LIS) und Abrechnungsdokumente (KIS) – oft über Zeiträume von zehn, zwanzig oder sogar dreißig Jahren. Das zentrale Ziel ist die dauerhafte Beweissicherung und die Nachvollziehbarkeit aller medizinischen Prozesse für den Fall einer formaljuristischen Untersuchung.

Digitale Transformation und Mehrwert

Der Übergang vom klassischen Papierarchiv hin zur digitalen Archivierung ist für Kliniken und Krankenhäuser ein fundamentaler Schritt. Die digitale Archivierung von Patientendaten ist ein Schwerpunktthema bei der Umsetzung von digitalen Zukunftsprojekten nach dem Krankenhauszukunftsgesetz (KHZG) und ist besonders förderungswürdig. Diese notwendige Transformation im Krankenhaus bringt erhebliche Vorteile mit sich (Beispiele):

| • | Platz- und Kostenersparnis: Die Abschaffung physischer Aktenlager reduziert den infrastrukturellen Flächenbedarf und senkt die Verwaltungskosten in erheblichem Maße. |

| • | Effiziente Datenverwaltung: Die zentrale Speicherung in einem elektronischen Archivsystem verhindert die Entstehung redundanter Mehrfachkopien. |

| • | Beschleunigte Informationssuche: Medizinisches Personal und Verwaltung können benötigte Dokumente oder ganze Patientenakten schnell über Suchfunktionen (Indizierung) auffinden, was die Effizienz und die Qualität der Behandlung verbessert (Prozessbeschleunigung bei verbesserter Datenqualität). |

Optimierung und Compliance-Sicherung

Um die Potenziale digitaler Archive voll auszuschöpfen, setzen Kliniken auf Optimierungsstrategien (Beispiele):

| • | Kostensenkung durch Speichermanagement: Kosten lassen sich durch den Wechsel zu kostengünstigeren Speichermedien für wenig genutzte Altbestände (z. B. Objektspeicher oder Cloud-Storage) und die Konsolidierung unterschiedlicher Archivinseln (Datensilos) senken. |

| • | Sicherer Datenzugriff: Ein strenges Berechtigungsmanagement (IAM) ist im klinischen Umfeld unerlässlich, um den Zugriff auf hochsensible Patientendaten rollenbasiert zu steuern. Nur autorisiertes Personal darf auf die jeweiligen Informationen zugreifen. |

| • | Regularien konforme Löschung: Die Archivsysteme müssen technisch sicherstellen, dass Daten erst nach dem unwiderruflichen Ablauf der gesetzlichen Aufbewahrungsfrist gelöscht werden. |

Abgrenzung: Archivierung zur Datensicherung (Backup)

Technologisch wird die Archivierung vom Backup unterschieden. Die Archivierung dient der langfristigen, unveränderbaren Speicherung inaktiver, aber rechtsrelevanter Daten und muss den Kontext (z. B. den Zeitpunkt der Erstellung und die Zugehörigkeit zur Patientenakte) bewahren. Backups hingegen sind aktuelle Kopien von aktiven oder kürzlich genutzten Daten und dienen primär der Wiederherstellung von Systemen und Daten bei Beschädigung, Verlust oder einem Cyberangriff. Beide Prozesse sind für die IT-Sicherheit und den Betrieb eines Krankenhauses unabdingbar, verfolgen jedoch unterschiedliche Ziele.

Moderne Archivsysteme für das Gesundheitswesen

Archivsysteme im Krankenhaus reichen von hochverfügbaren Serverlösungen bis zu komplexen, verteilten Lösungen über mehrere Standorte. Zunehmend setzen Kliniken und Krankenhäuser auf Cloud-Storage oder moderne Objektspeicher als skalierbare und revisionssichere Archivierungsoptionen, die den enormen, stetig wachsenden Datenmengen (insbesondere aus der medizinischen Bildgebung) gerecht werden und gleichzeitig die geforderte Datensicherheit und Unveränderbarkeit (nach dem WORM-Prinzip) garantieren.

Augmented Reality

Als Augmented Reality, kurz AR, wird die Darstellung und die Wahrnehmung von computergenerierten Objekten in der realen Welt, als eine Art erweiterte digitale Umgebung verstanden. Sichtbar werden die virtuellen Objekte mittels eines Smartphones, einer Datenbrille oder durch das Einblenden von AR-Objekten in ein Video- oder Kamerabild zum Beispiel auf dem Head-up-Display eines digitalen Operationsmikroskops. AR wird in der Medizintechnik häufig in den folgenden Bereichen eingesetzt:

| • | Design und Softwareentwicklung: Entwicklung von Prototypen virtueller Objekte in medizinischen Softwareapplikationen, die medizinische Anwender aus jedem Blickwinkel betrachten können. Dank Augmented Reality, digitalen Zwillingen und IoMT können Softwareentwickler Produkte „zum Leben erwecken”, testen und wirklichkeitsnah im Kontext der Softwareanwendung und einer realistischen Anwendungsumgebung anpassen. |

| • | Wartung, Betriebskontrolle und Sicherheit: Mit AR können Kundendienstmitarbeiter sofort Informationen über jedes Medizingerät erhalten, zum Beispiel bei der Live-Instandsetzung. Sie können auf das neueste digitale Benutzerhandbuch/Servicehandbuch zugreifen oder sich mit einem Kundendienstexperten der unterschiedlichen Eskalationsstufen auf der ganzen Welt in Verbindung setzen. Gemeinsam können so technische Probleme beurteilt und im Team behoben werden. AR ist eine Unterstützung für den technischen Support vernetzter Medizinprodukte. |

| • | Schulung von medizinischen Anwendern: Augmented Reality ermöglicht es medizinischen Anwendern, sich „on demand” an jedem Medizinprodukt digital ausbilden zu lassen und so ihre unmittelbare Umgebung in eine fortlaufende Lernplattform zu verwandeln. Die AR-Schulung muss vom Medizinproduktehersteller unterstützt werden. AR kann auch Umgebungen und Szenarien (z. B. endoskopische intraoperative Schulungsumgebung an einem Übungstorso) bieten, die es den Anwendern ermöglichen, ihre medizinfachlichen Fähigkeiten zu verbessern und gleichzeitig den sicheren Umgang mit dem Medizinprodukt zu erhöhen. |

| • | Qualitätskontrolle: Die Integration von AR in die Qualitätskontrolle und -sicherung kann dazu beitragen, medizinische Fehler zu vermeiden. AR kann zum Beispiel als Video-CIRS-Prozess im QM des Krankenhauses mit eingesetzt werden. Im Rahmen der Umsetzung von Firstline Service durch klinikeigene Medizintechniker oder IT-Fachleute ist es möglich, den Instandsetzungsprozess QM-überwacht mit AR zu unterstützen. |

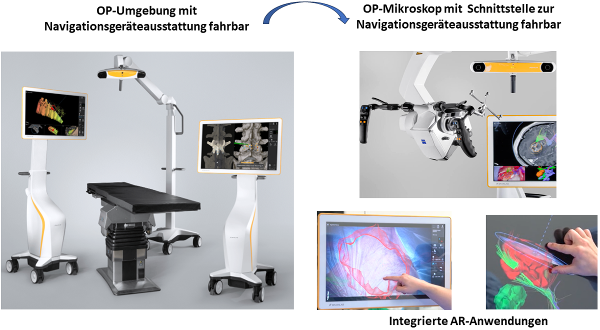

Anwendungsbeispiel AR im OP, navigierte OP-Unterstützung

Eine der bedeutenden Technologien in der Neurochirurgie ist AR. Sie zeigt den Fachärzten virtuell, was unter der OP-Oberfläche liegt. Die Mikroskopnavigation überlagert die tatsächliche Patientenanatomie mit dem geplanten chirurgischen Zielvolumen und umliegenden Gewebestrukturen als semitransparente Objekte. Durch diese Visualisierungen erhalten die Operateure während des gesamten Eingriffs anatomische Informationen und eine dazugehörige räumliche Orientierung. Dabei erhalten die Mediziner während der laufenden OP wichtige Kontextinformationen, ohne vom Eingriff abgelenkt zu werden. Vorteile sind zum Beispiel:

| • | Gleichbleibende hohe Qualität der Navigationsgenauigkeit und Korrektur der initialen Patientenregistrierung basierend auf anatomischen Landmarken |

| • | Ergonomische und präzise Ausrichtung auf navigierte Instrumente und anatomische Landmarken werden unterstützt. |

| • | Nahtlose Integration mit den gängigen Chirurgiemikroskopen |

| • | Geringerer Integrationsaufwand durch automatische Erkennung angeschlossener Mikroskope. |

Der Einsatz von AR bei neurochirurgischem OP-Einsatz zielt darauf ab, die Fähigkeit von Mikroskop basierten Eingriffen zum Beispiel bei Kopftumor-OPs zu verbessern. Augmented Reality umfasst die Zusammenführung von Daten aus realen Umgebungen und virtuellen Informationen und umgekehrt. Innerhalb der chirurgischen Anwendung blendet AR virtuelle Informationen wie Bilddaten und zusätzliche Informationen in die Sicht des Chirurgen auf den Patienten z. B. über ein in ein Mikroskop integriertes Head-up-Display ein. AR ergänzt und integriert damit die Idee der standardmäßigen chirurgischen Navigation, die sich ausschließlich auf Virtual Reality stützt, und liefert ein in Echtzeit aktualisiertes virtuelles 3D-Modell mit anatomisch relevanten Informationen, die über das Operationsfeld gelegt werden. Die Abbildung zeigt, wie AR in der neurochirurgischen Navigationsunterstützung zum Einsatz kommt.

Backup-Strategie

Moderne Krankenhäuser und Kliniken aber auch andere Gesundheitseinrichtungen können sich keine Datenverluste leisten. Das klinische Personal und die notwendigen Dienstleister (Kundendienst, Remotesupport), erwarten einen nahtlosen Zugriff auf die medizinischen Daten und Anwendungen rund um die Uhr. Unabhängig von der Ursache – Naturkatastrophen, menschliches Versagen oder Cyberangriffe – sind Ausfälle und Datenverluste kostspielig und können das Überleben eines Krankenhauses sowie dessen Reputation und die Sicherheit der Patientendaten gefährden. Jedes Gesundheitsunternehmen, benötigt eine moderne Desaster Recovery-Strategie (Backup-Strategie), um

| • | die Ausfallsicherheit zu gewährleisten, |

| • | Datenverluste zu minimieren und |

| • | die Sicherheit der sensiblen Patientendaten zu sichern. |

Ganz gleich, welche Art von Störung oder Ausfall aufritt – die dauerhafte und sichere Verfügbarkeit aller Daten steht im Fokus einer Backup-Strategie. Eine Backup-Strategie ist nicht auf herkömmliche Katastrophen beschränkt. Krankenhäuser sind auch regelmäßig mit der Notwendigkeit einer Betriebswiederherstellung konfrontiert. Die Betriebswiederherstellung umfasst Dinge, die im Arbeitsalltag der Mitarbeiter passieren können wie versehentliches Löschen, überschriebene Dateien oder beschädigte Ordner.

Die Grenze von Betriebswiederherstellungen zu einer gesamtheitlichen Backup-Strategie (z. B. Desaster Recovery) wird durch die potenziell verhängnisvollen Auswirkungen von Viren, Worms und Malware aller Art überschritten. Vor allem die Auswirkungen von Ransomware ist zu einem besonders schwerwiegenden Problem für Gesundheitsunternehmen geworden. Diese Art von Schadsoftware verschafft sich Zugang zu den Dateien, verschlüsselt anschließend die Daten und erzeugt ein Paar Private-Public Keys. Der Hacker ist im Besitz des Private Keys, ohne den die Daten praktisch nicht entschlüsselt werden können, bis ein Lösegeld (üblicherweise in einer digitalen Währung) gezahlt wird. Manchmal stellen die Angreifer auch nach der Zahlung des Lösegelds den Key zur Entschlüsselung nicht zur Verfügung und lassen die Opfer ohne das gezahlte Geld oder die Dateien zurück.

Die Backup-Daten eines Krankenhauses sind besonders schützenswert; sie sind der Schlüsselfaktor zur Wiederherstellung verlorener oder beschädigter Daten. Zur Wiederherstellung von Backup-Daten haben sich zwei Begriffe etabliert:

| • | Recovery Point Objective (RPO) ist der letzte Zeitpunkt, zu dem IT-Systeme und Anwendungen wiederhergestellt werden können. Bezieht sich auf die Datenmenge, die innerhalb eines bestimmten Zeitraums verlorengehen kann. |

| • | Recovery Time Objective (RTO) bezieht sich auf die Zeit, die benötigt wird, um Daten und Anwendungen wiederherzustellen, d. h., wie lange es dauert, bis der Geschäftsbetrieb nach einem Ausfall oder einer Störung wieder wie gewohnt funktioniert. |

Backup-Daten können synchron oder asynchron gespeichert werden. Ein synchrones Backup hat zum Ziel, dass alle Daten gleichzeitig auf den Quell- und Zielspeicher geschrieben werden. Asynchrone Backups verwenden sogenannte Snapshots, um eine zeitpunktgenaue Kopie geänderter Daten abzuspeichern. Man unterscheidet drei Replikationsarten, um Backup-Daten zu erzeugen:

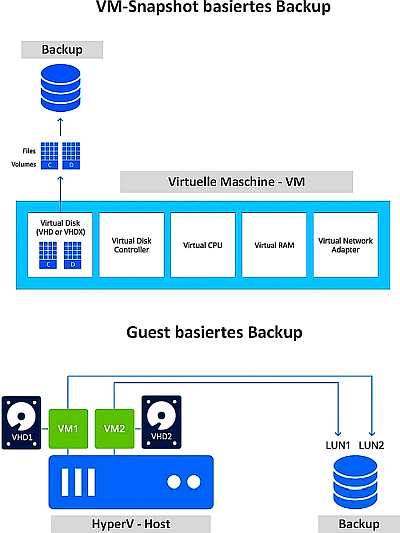

| 1. | VM-Snapshot basiert (asynchrones Backup) – Hypervisor abhängig |

| 2. | Guest basiert (asynchrones Backup) – benötigt einen Ausführungsagenten |

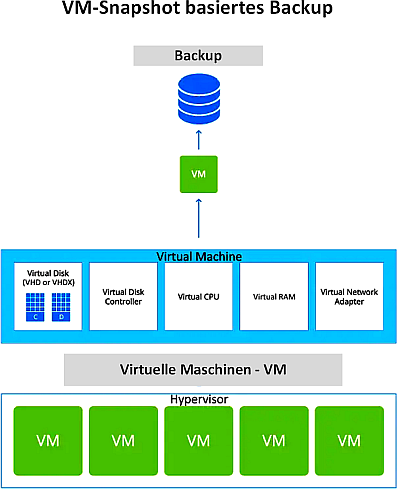

| 3. | Hypervisor basiert (synchrones Backup) – kontinuierliche Datensicherung (CDP-Continuous Data Protection) |

Die Abbildung stellt vereinfacht Replikationsverfahren nach 1. und 2. dar.

Auf Hypervisor basierte Backups umfassen: Replikation, Recovery-Automatisierung und Orchestrierung. Die folgende Abbildung stellt vereinfacht eine Backup-Strategie mittels auf Hypervisor basierten Backups nach 3. dar.

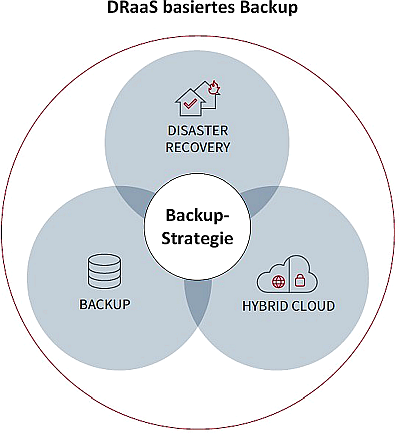

Eine Weiterführung der Backup-Strategie mit Blick auf die Sicherheit und dauerhafte Verfügbarkeit der Daten ist die Einbeziehung eines cloudbasierten Backup-Dienstes – Disaster Recovery as a Service (DRaaS). Anbieter von DRaaS beschäftigen sich mit dieser Aufgabe. Die Datensicherungsspezialisten wissen, wie man Krankenhaus-IT-Umgebungen schnell wieder online schaltet und helfen dabei, typische Fehler bei der Erstellung einer Backup-Strategie zu vermeiden. DRaaS dient auch als zusätzliche Ressource, die sich auf die Wiederherstellung eines Krankenhaus-Rechenzentrums konzentriert, zum Beispiel nach einem Ransomware-Angriff, hier: das Cloud-Backup als letzte Rettung, um den Normalbetrieb wieder herzustellen.

Für eine Übersicht von Anbietern für einen DRaaS-Dienst dient der Link. Die Abbildung stellt vereinfacht die Nutzung von DRaaS in einer Backup-Strategie eines Krankenhauses dar.

Zu einer ganzheitlichen umfassenden Backup-Strategie gehören (Beispiele):

| • | kontinuierlicher Datenschutz im Vergleich zu periodischen Backups |

| • | Beurteilung von Replikationstechnologien |

| • | Bemessung der Ausfallkosten |

| • | Testen des Disaster Recovery-Plans |

| • | Abwehren von IT-Bedrohungen wie Ransomware (auch als Übung) |

| • | Berechnung der Gesamtbetriebskosten für eine Backup-Strategie |

Ein Backup-Strategie-Konzept enthält alle technischen und organisatorischen Maßnahmen zum Schutz von IT-Systemen und Daten vor Verlust oder Missbrauch sowie den Ablaufplan von Datensicherung und -wiederherstellung im Katastrophenfall.

Benannte Stellen

Benannte Stellen sind – laut BfArM – staatlich autorisierte Stellen, die Prüfungen und Bewertungen im Rahmen der vom Medizinproduktehersteller durchzuführenden Konformitätsbewertung durchführen und deren Korrektheit nach einheitlichen Bewertungsmaßstäben bescheinigen.

In Deutschland sind die Zentralstelle der Länder für Gesundheitsschutz bei Arzneimitteln und Medizinprodukten (ZLG) sowie die Benennende Behörde der Benannten Stellen für die Überwachung und Benennung dieser Stellen verantwortlich. Hier sind einige wichtige Informationen:

Benannte Stellen in Deutschland

| • | Die ZLG veröffentlicht die gemäß den EU-Verordnungen (MDR und IVDR) deutschen Benannten Stellen auf ihrer Internetseite. |

| • | Hersteller können sich an eine Benannte Stelle ihrer Wahl wenden, die für das entsprechende Verfahren und die betreffende Produktkategorie benannt ist. |

Benennende Behörde der Benannten Stellen

| • | Die Aufgaben der Benennenden Behörde sind die Benennung und Überwachung der Zertifizierungsstellen (Benannte Stellen) in Deutschland nach § 17a MPDG. |

| • | Die ZLG ist zuständig im Bereich der aktiven, nichtaktiven Medizinprodukte und In-vitro-Diagnostika. |

Kooperationsplattform

Die Benannten Stellen sind wichtige Akteure bei der Sicherstellung der Cybersicherheit in Deutschland und tragen dazu bei, die IT-Infrastruktur zu schützen.

BIAS

Der Einsatz von Künstlicher Intelligenz (KI) in der Medizin markiert einen der bedeutendsten Wendepunkte in der Geschichte der Gesundheitsversorgung. Es handelt sich dabei nicht nur um ein neues Werkzeug, sondern um einen fundamentalen Paradigmenwechsel: weg von einer rein reaktiven Behandlung, hin zu einer präventiven, personalisierten und datengesteuerten Präzisionsmedizin. Im Kern geht es beim Einsatz von KI darum, die menschliche Expertise von Ärzten und medizinischem Fachpersonal durch die enorme Rechenleistung und Mustererkennung von Algorithmen zu ergänzen (Augmented Intelligence).

Im Kontext der Medizin bezeichnet Bias (Voreingenommenheit oder Verzerrung) systematische Fehler in KI-Systemen, die dazu führen, dass bestimmte Patientengruppen gegenüber anderen benachteiligt werden. Da KI-Modelle aus historischen Daten lernen, „erben” sie oft die gesellschaftlichen Vorurteile und Ungleichheiten der Vergangenheit. Im Krankenhaus kann Bias fatale Folgen haben, da er die Diagnosegenauigkeit und die Qualität der Behandlung direkt beeinflusst.

Die Hauptursachen für Bias im Krankenhaus

| 1. | Datenbias (RepräsentativitätKI-Modelle sind nur so gut wie ihre Trainingsdaten. Wenn eine KI primär mit Daten einer bestimmten Bevölkerungsgruppe trainiert wurde, erkennt sie Krankheitsmuster bei anderen Gruppen schlechter.

| ||

| 2. | Gender Bias (Geschlechterunterschiede)Viele medizinische Daten basieren auf dem „männlichen Standard”.

| ||

| 3. | Sozioökonomischer BiasKI-Systeme nutzen oft Hilfsvariablen (Proxys), die unbeabsichtigt diskriminieren.

|

Die Auswirkungen auf den Klinikalltag

Bereich | Auswirkung von Bias |

Diagnose | Höhere Fehlerraten bei unterrepräsentierten Gruppen (Ethnie, Alter, Geschlecht). |

Ressourcenplanung | Ungerechte Zuweisung von Pflegekapazitäten oder Spezialbehandlungen. |

Vertrauen | Patienten und Ärzte verlieren das Vertrauen in die Technologie, wenn Ergebnisse unfair erscheinen. |

Ethik & Recht | Kliniken geraten in Haftungsfragen, wenn Algorithmen diskriminierende Entscheidungen treffen. |

Strategien zur Vermeidung von Bias (Mitigation)

Um Bias entgegenzuwirken, setzen Krankenhäuser und Entwickler auf verschiedene Ansätze:

| • | Diverse Datensätze: Bewusstes Sammeln von Daten unterrepräsentierter Gruppen. |

| • | Explainable AI (XAI): Einsatz von Modellen (wie z. B. die KI „DeepSeek-R1”), die ihren „Denkweg” offenlegen, damit Ärzte erkennen können, auf Basis welcher Merkmale eine Entscheidung getroffen wurde. |

| • | Bias-Monitoring: Regelmäßige Überprüfung der Algorithmen im laufenden Betrieb auf ungleiche Fehlerraten zwischen verschiedenen Patientengruppen in einer Ethikkommission im Krankenhaus. |

Big Data in der Medizin

Der Begriff Big Data kommt aus dem englischen und bedeutet sinngemäß „Massendaten”. Der Begriff impliziert, dass es dabei um die Verarbeitung großer Datenmengen geht. Zunächst steht die Frage im Raum, um welche Menge von Daten es sich handelt. Die Menge der Daten ist formell nicht festgelegt; es gibt keinen Schwellenwert. Im Bereich des Gesundheitswesens und der Verarbeitung von medizinischen Daten geht man davon aus, dass es sich bei der Datenmenge um Massendaten handelt, die im Tera- und Petabereich liegen. Ein Anwendungsbeispiel für solche Datenmengen, sind Daten aus der medizinischen Forschung, aus der Bildbefundung in der Pathologie oder der Sequenzierung von Labordaten.

Durch die Einführung von künstlicher Intelligenz und das Fortschreiten der technologischen Entwicklung in der Medizintechnik steigt die Menge der Daten ständig weiter an. Für die Verarbeitung von Big Data zum Zweck der Datenanalyse im Bereich der Medizin reichen herkömmliche technologische Umgebungen, wie sie zum Beispiel in lokalen Rechenzentren eines Klinikums oder eines Krankenhauses zur Anwendung kommen, nicht mehr aus. Es hat sich gezeigt, dass zum gegenwärtigen Zeitpunkt die medizinischen Daten, die als Big Data bezeichnet werden, zu komplex und zu wenig strukturiert sind. Diese Daten passen nicht einfach auf eine Festplatte oder ein herkömmliches Daten-Storage.

Ein weiterer Aspekt ist, dass sich großen Datenmengen im Sinne von Big Data aufgrund ihrer Datenstruktur nicht ohne weiteres verarbeiten oder analysieren lassen. Bei der Auswertung kommen technische IT-Verfahren zum Einsatz, die in der Lage sind, die großen Datenmengen auf mehrere digitale Verarbeitungssysteme (Hochleistungsrechenzentren) zu verteilen und über einen Überwachungsprozess parallel zu verarbeiten. Diese speziell für die Bearbeitung von Daten aus der Medizin angepassten Big-Data-Rechenzentren können unstrukturierte, aber auch strukturierte Daten gleichzeitig mit spezieller Software verarbeiten, wenn diese verschiedene Datenformate haben. Dazu sind diese Systeme in der Art konzipiert, dass Echtzeitabfragen, schnelle Import- und Export-Vorgänge nebenher durchgeführt werden können.

Medizinische Big Data haben folgende gemeinsame Eigenschaften:

| • | Großes Datenvolumen (engl.: Volume) |

| • | Verschiedene Datenformate wie Textdaten, Bilddaten, Videodaten (engl.: Variety) |

| • | Schnelles Generieren der Daten, Verarbeitung der Daten in Echtzeit (engl.: Velocity) |

| • | Notwendige Richtigkeit und Qualität der Daten (engl.: Veracity) |

| • | Die Verarbeitung der Daten soll zu einem Mehrwert führen (engl.: Value). |

Als Anwendungsbeispiel des Einsatzes von Big Data in der medizinischen Forschung können beispielsweise Risikofaktoren für Krankheiten ermittelt oder zuverlässigere und genauere Diagnosen gestellt werden. Diese Art der Anwendung von Big Data können auch zur Vorhersage und Überwachung möglicher Epidemien verwendet werden. Durch neue Auswertealgorithmen von Big Data in Verbindung mit der Nutzung von KI wird sich in Zukunft die Medizin verändern. Damit einher geht ein Paradigmenwechsel von der bisherigen primären kurativen Medizin hin zur sogenannten prädikativen digitalisierten Medizin. Mit der umfangreichen Nutzung von Big Data im Kontext der Nutzung von Patientendaten ergeben sich auch ethische, wissenschaftstheoretische und gesellschaftliche Konsequenzen beim Umgang mit personenbezogenen Daten im Bereich des Gesundheitswesens.

Body Area Networks (BAN)

Ein BAN (Body Area Network) oder ein WBAN (Wireless Body Area Network) ist ein drahtloses Netzwerk des tragbaren Computergeräts. Diese Geräte können im menschlichen Körper platziert oder in einer bestimmten Position auf der Oberfläche des menschlichen Körpers montiert werden. Die wachsende Aufmerksamkeit für tragbare Technologien wie Brillen und Uhren hat zu einer stärkeren Konzentration auf drahtlose Netzwerke geführt.

Der Begriff BAN (Body Area Networks) wurde erfunden, um die drahtlose Netzwerktechnologie zu bezeichnen, die in Kombination mit Wearables verwendet wird. Der Hauptzweck dieser Netzwerke besteht darin, von tragbaren Geräten erzeugte Daten nach außen an ein WLAN oder das Internet zu übertragen. Teilweise können Wearables die Daten auch direkt untereinander austauschen.

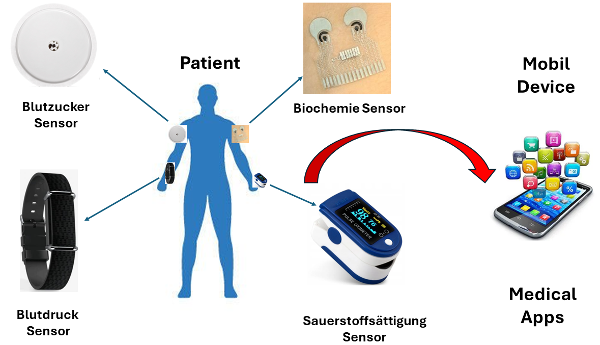

Biomedizinische Sensoren werden zu einem System zusammengeschaltet, um ein Body Area Sensor Network (BASN) zu bilden. Der Begriff BASN wird verwendet, wenn es um Telemedizin oder m-Gesundheit geht, die mobile Kommunikation, Netzwerke und Computer umfasst. Ein BASN-Knoten fungiert als Schnittstelle und hilft bei der Verarbeitung und Übertragung von Daten in medizinischen Anwendungen. BASNs verwenden ein dreistufiges Architektursystem, das darauf ausgelegt ist, technische Spezifikationen für einen optimalen und effizienten Betrieb zu erfüllen. Dazu gehören die Sensoren, der Datenknotenpunkt und das medizinische Netzwerk, wobei jede Stufe einen eigenen Standort und eine eigene Funktion hat. Die Sensoren empfangen Signale vom Körper und leiten sie an den Datenknoten (normalerweise ein Mobiltelefon oder PDA) weiter, der sie zur sofortigen oder späteren Weitergabe an ein medizinisches Netzwerk speichert. Es gibt drei verschiedene Arten von Sensoren.

Mit physiologischen Sensoren werden Parameter wie der Blutdruck gemessen; Blutzuckerspiegel; Temperatur; Blutsauerstoffgehalt; und die Signale im Zusammenhang mit EKG, EEG und EMG. Mit biokinetischen Sensoren werden die Beschleunigung und die Winkeldrehrate gemessen, die aus Körperbewegungen resultieren.

Umgebungssensoren dienen der Messung von Umweltfaktoren wie Temperatur, Luftfeuchtigkeit, Licht und Schalldruckpegel. Das medizinische IT-Netzwerk ist die wichtigste Ebene, da es alle Informationen über den Gesundheitszustand des Patienten erhält, die dann von Medizinern beurteilt werden. Das MIT wird in der Regel von einem Krankenhaus, einer Klinik oder einem Telemedizinzentrum betrieben. Das Netzwerk muss alle persönlichen Daten schützen und mehrere Benutzer verwalten. Die Abbildung stellt vereinfacht ein BAN dar.

Eine fortschrittliche Weiterentwicklung des BAN wäre ein implantierter Sensor: Wenn z. B. ein bedrohlicher medizinischer Zustand erkannt wird, können Biofeedback-Systeme innerhalb eines BASN aktiviert werden. Diese Systeme können einen Behandlungsvorgang auslösen, wenn beim Benutzer ein medizinisch kritischer Zustand festgestellt wird. Wenn beispielsweise der Blutzuckerspiegel niedrig oder hoch ist, erkennt ein implantierter Sensor den Zuckerspiegel und löst drahtlos eine Insulinpumpe aus, um die zu injizierende Menge zu regulieren.

Die Herausforderungen bei der Entwicklung von BANs sind unter anderem

| • | der Energieverbrauch, |

| • | die Zuverlässigkeit, |

| • | die Sicherheit und |

| • | die Interoperabilität. |

Mithilfe von Bluetooth ist es durch die Energiespar-Technologie möglich, Geräte mit winzigen Knopfzellen-Batterien über Monate oder teilweise sogar Jahre zu betreiben. Im Hinblick auf die Sicherheit sind vier verschiedene Elemente im Einsatz:

| • | eine öffentliche Adresse, die für jeden Patienten spezifiziert ist, |

| • | zwei verborgene Schlüssel und |

| • | eine Zufallszahl, die bei jeder Transaktion zugewiesen wird. |

BANs und deren mobile Sensoren und Devices verwenden vorgegebene Kommunikationsstandards. Bei den etwas älteren Kommunikationsprotokollen IEEE 802.15.1 (Bluetooth) oder auch IEEE 802.15.3 (UWB) bzw. IEEE 802.15.4 (Zigbee) handelt es sich jedoch nicht um optimierte Lösungen, da sie die Einschränkungen und Sicherheitsanforderungen von BANs nicht vollständig erfüllen. Vor diesem Hintergrund wurde die IEEE 802.15.6 Task Group 6 (TG6) mit dem Ziel gegründet, einen Kommunikationsstandard zu entwickeln, der für Geräte und Prozesse im oder um den menschlichen Körper optimiert sind.

BANs sind ein dauerhaft aktives Forschungsgebiet, das verschiedene Disziplinen wie Elektrotechnik, Informatik, Medizin und Ethik umfasst. BANs können die Gesundheit und das Wohlbefinden der Nutzer verbessern, die Diagnose und Behandlung von Krankheiten unterstützen, die Lebensqualität von Patienten erhöhen oder neue Formen der Interaktion und des Ausdrucks ermöglichen.

Compound Model

Der Begriff „Compound Model” kommt aus dem Fachbereich der Künstlichen Intelligenz (KI) und beschäftigt sich mit der Beschreibung von Anwendungen im Bereich der KI zum Beispiel in der Patientenbehandlung im Krankenhaus. Ein Compound Model ist ein zusammengesetztes Modell, das aus mehreren Teilmodellen besteht, um komplexere Aufgaben zu lösen. Im KI-Umfeld wird es oft mit Compound-KI-Systemen gleichgesetzt, die durch die Kombination verschiedener KI-Komponenten wie Modelle, Algorithmen und Tools anspruchsvolle Aufgaben bewältigen können. Beispiele aus dem Krankenhausumfeld sind digitale Anwendungen wie Retrieval Augmented Generation – RAG (abruferweiterte Generierung) bei der Nutzung von Informationen, die sich aus verschiedenen Sprachen oder Audiodateien zusammensetzen oder der Einsatz von Chatbots wie ChatGPT Plus in der ärztlichen Befundschreibung in einem Krankenhausinformationssystem (KIS). Vorteile solcher Systeme sind